В предыдущей статье посвященной OSINT мы проходили задание TryHackMe OhSINT. Сегодня мы решим задачи OSINT с площадки VulnMachines, которые включают поиск информации в социальных сетях, gist и серверах Jenkins.

Еще по теме: Лучшие OSINT инструменты

Задания OSINT VulnMachines

- Первая задача — найти учетные записи организации в социальных сетях и профили ее сотрудников.

- Для решения второй задачи вам нужно найти дополнительную информацию в репозиториях Git, принадлежащих организации и ее сотрудникам.

- В третьем задании вы должны проанализировать рабочий сервер Jenkins.

- Наконец, в четвертом задании нужно будет найти облачные сервисы компании.

В первую очередь идем на сайт и регистрируемся. Переходим на вкладку Challenges (Задания) —> OSINT Labs (Задания OSINT).

Решение OSINT задачи VulnMachines 1

Заходим в Organization Profiling (Профилирование организации). Нас просят в начале сосредоточиться на соцсетях.

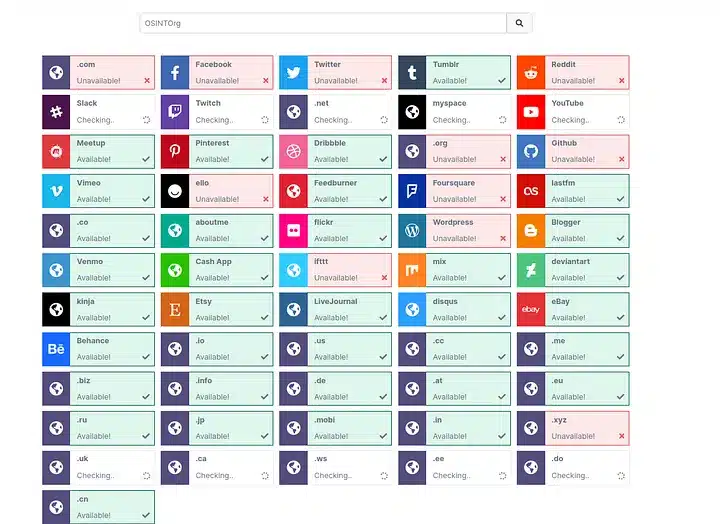

Итак, давайте посмотрим, упоминается ли OSINTOrg в социальных сетях. Искать можно вручную, но гораздо быстрее — использовать автоматизированные инструменты.

Будем использовать онлайн-сервис NameChecker, о котором мы рассказывали в статье «Как найти человека по нику», также можно использовать Sherlock или аналогичный инструмент.

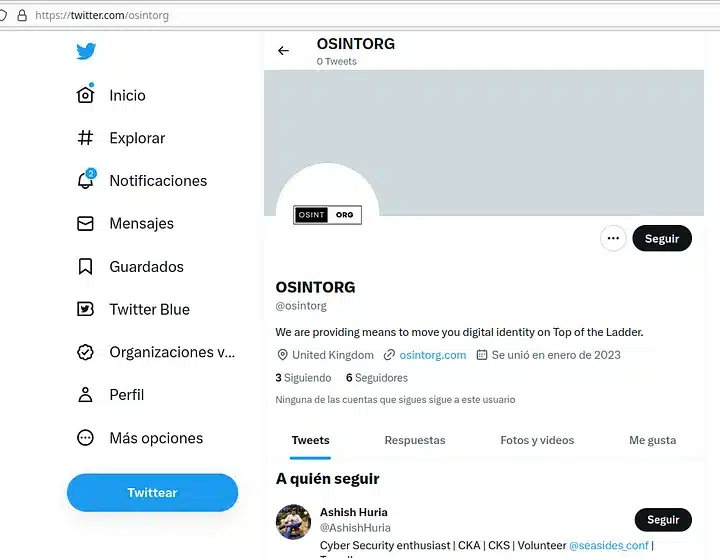

Находим относящийся к организации аккаунт в Твиттере.

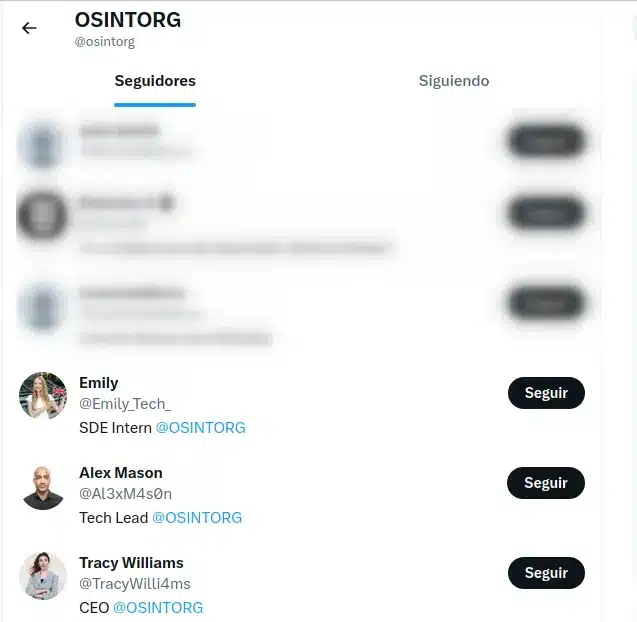

Находим трех подписчиков, у которых в профиле добавлена ссылка на OSINTOrg.

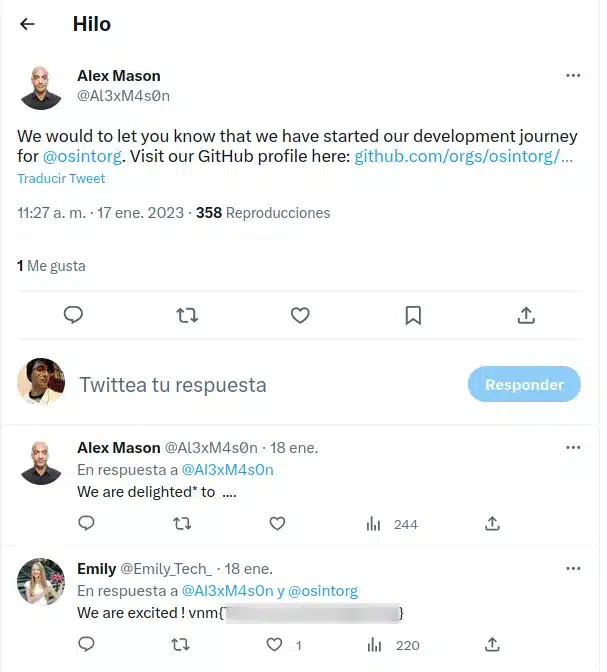

Найдя связь между профилями в Twitter, находим первый флаг в ответе на твит.

Решение OSINT задачи VulnMachines 2

В твите мы также видим ссылку, указывающую на репозиторий GitHub. Ссылка не является общедоступной, но она наводит нас на анализ репозитория организации.

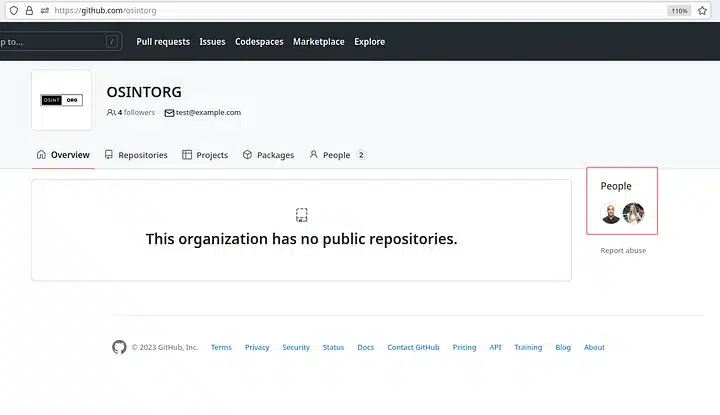

Идем на GitHub и ищем OSINTOrg (см. также Использование GitHub Dorks). Находим OSINTOrg и двух связанных с ней пользователей.

В поисках компаний и пользователей на разных платформах GitHub (GitHub, gist и GitLab) мы находим профили gist.

Открываем код gist и находим в комментах второй флаг.

Решение OSINT задачи VulnMachines 3

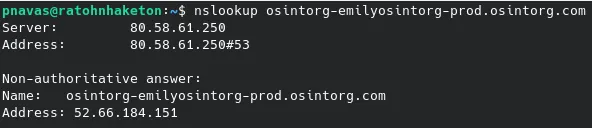

Концовка предыдущей задачи указывает на домен Jenkins:

|

1 |

sintorg-emilyosintorg-prod.osintorg.com |

При прямом доступе из браузера мы ничего не видим, но есть связанный DNS.

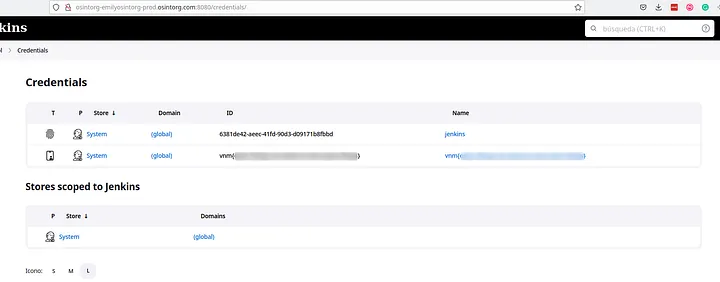

Мы можем найти стандартный, используемый по умолчанию порт Jenkins, либо сканировать сервер с помощью Nmap в поисках открытого порта. В обоих случаях мы находим Jenkins на порту 8080.

Для доступа к серверу не требуются учетные данные.

На сервере находим третий флаг.

Решение OSINT задачи VulnMachines 4

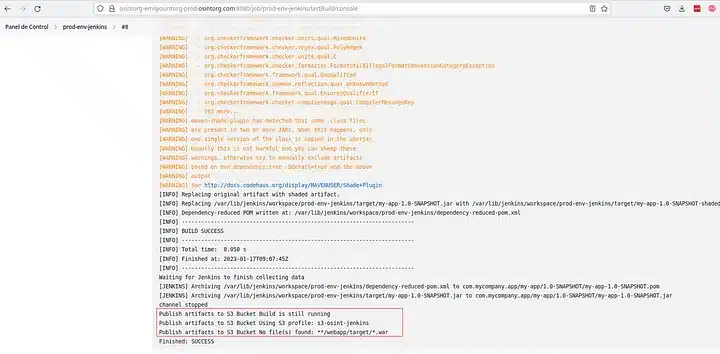

Для нахождения последнего флага сосредоточимся на информации, связанной с облачным хранилищем.

В логах развертывания облачного хранилища, находим адрес AWS S3 Bucket.

Если запросить список файлов и каталогов хранилища, мы найдем файл FLAG.txt, к которому можно получить доступ с помощью терминала.

|

1 |

aws s3 ls s3-osint-jenkins --no-sign-request |

![]()

Команда используется для вывода списка файлов и каталогов с именем s3-osint-jenkins. Параметр ls указывает, что вы хотите просмотреть содержимое Bucket. Параметр --no-sign-request работает только в ситуациях, когда включен публичный доступ.

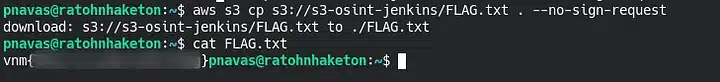

Вы можете использовать следующую команду, чтобы скопировать файл s3-osint-jenkins из хранилища S3 в текущий каталог на ваш компьютер.

|

1 |

aws s3 cp s3://s3-osint-jenkins/FLAG.txt . --no-sign-request |

- s3://s3-osint-jenkins/FLAG.txt указывает расположение файла, который вы хотите скопировать.

- . указывает текущий каталог как место назначения для копии.

- --no-sign-request как и в предыдущей команде используется для пропуска процесса подписания запроса.

Заключение

Надеюсь, вам понравилась. Увидимся в следующей статье. Советую также прочитать эти статьи:

- Лучшие боты Телеграм для пробива

- Лучшие площадки для практики взлома

- Лучшие сайты для поиска человека по фотографии