Мы уже рассказывали про использование Netcat в пентесте. Сегодня продолжим изучать данный инструмент и разберемся, как с помощью Netcat сканировать порты и проверить версию протокола.

Еще по теме: Сбор баннеров на Kali Linux

Что такое Netcat

Netcat, также известный как nc, — это сетевая утилита Unix, которая позволяет устанавливать соединения TCP и UDP для передачи данных. Netcat очень полезный инструмент, как для хакинга, так и для аудитa безопасности сетей. Инструмент часто используется в прохождении заданий CTF (площадки для хакеров).

Netcat также может использоваться для сканирования портов и быть полезен в ситуации, когда нет возможности дожидаться завершения интенсивного сканирования Nmap. Далее мы запустим сканирование портов и определим версию FTP и SSH.

Сканирование открытых портов с помощью Netcat

Откройте терминал Linux. В данном примере будет использоваться дистрибутив Parrot Security, но то же самое можно сделать и в Kali Linux.

Я сканирую на наличии открытых портов (диапазон от 1 до 2222), намеренно уязвимую машину Metasploitable 2.

|

1 |

nc -v -z 192.168.1.103 1-2222 |

Мы видим, что Netcat нашел много открытых портов. Попробуем определить их версию.

Проверка версии протокола с помощью Netcat

Начнем с порта 21 — порт FTP.

|

1 |

nc 192.168.1.103 21 |

И мы получаем версию vsFTPd 2.3.4.

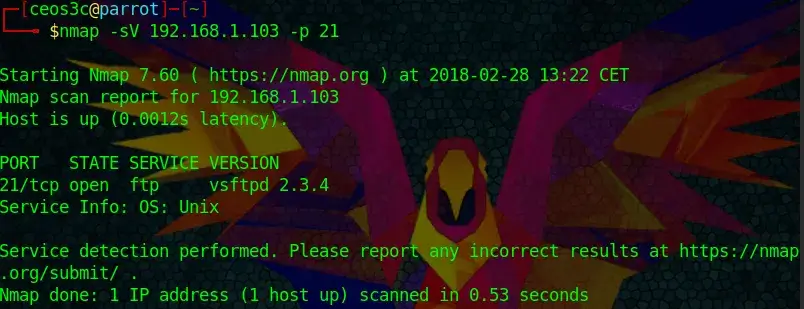

Запустим Nmap и сверим полученные данные.

|

1 |

nmap -sV 192.168.1.103 -p 21 |

Как видите на скрине ниже, Nmap показывает тот же результат.

Проверим версию порта 22 — SSH.

|

1 |

nc 192.168.1.103 22 |

Имейте в виду, полученная информация может быть неправильной; многое зависит от системы и используемых инструментов. В любом случае полученные данные помогут в реконе.

ПОЛЕЗНЫЕ ССЫЛКИ: