Продолжим тему онлайн CTF и на этот раз рассмотрим задание с площадки TryHackMe. В этой статье мы будем в роли детектива, а точнее будем проходить OSINT задание, которое называется OhSINT.

Еще по теме: Лучшие бесплатные OSINT инструменты

Прохождение TryHackMe OhSINT

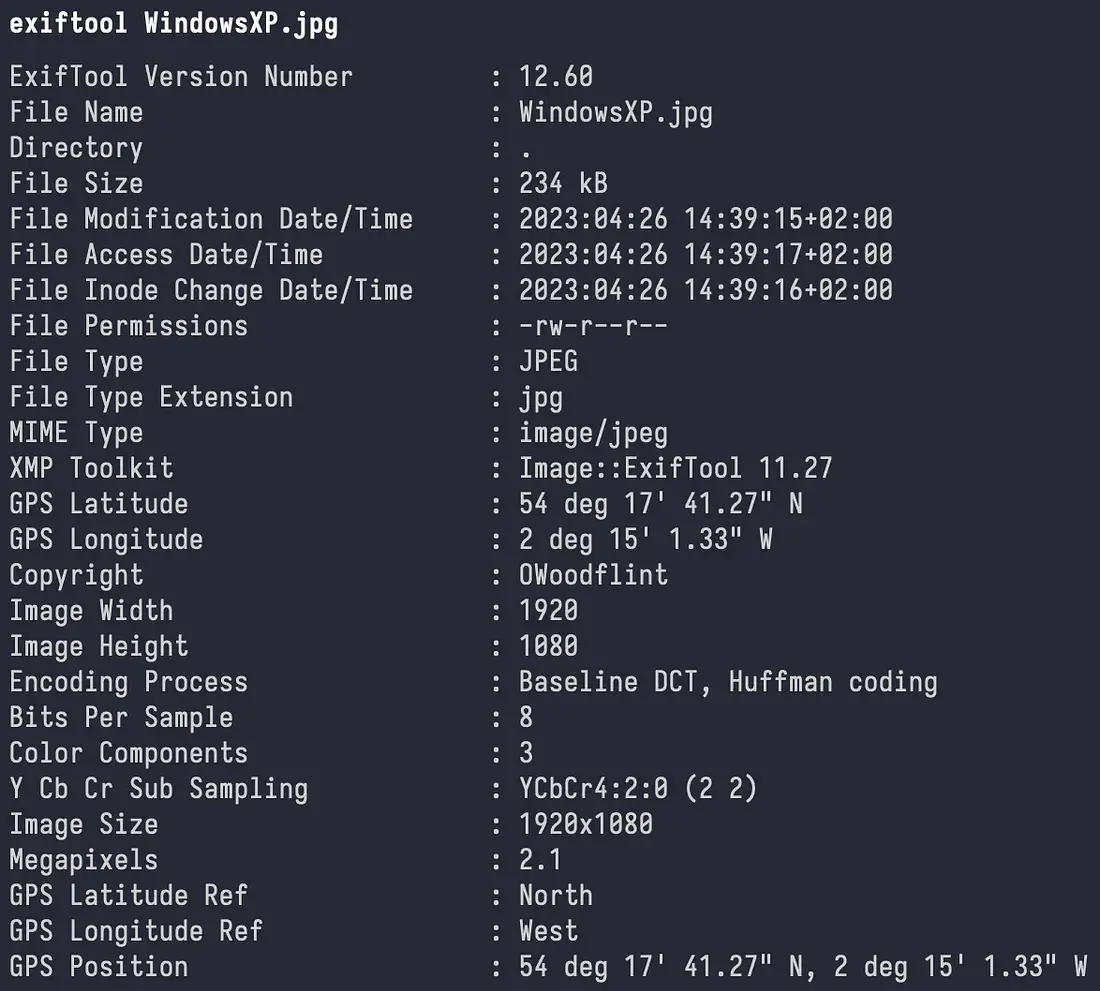

Итак, задание начинается с изображения WindowsXP.jpg и вопрос «какую информацию вы можете получить из этой одной картинки?».

Итак, вы подключились к TryHackMe

Какая у пользователя аватарка?

Скачиваем картинку, открываем ее в Exiftool или Mat2 и видим следующее:

В название авторских правах фигурирует слово OWoodflint.

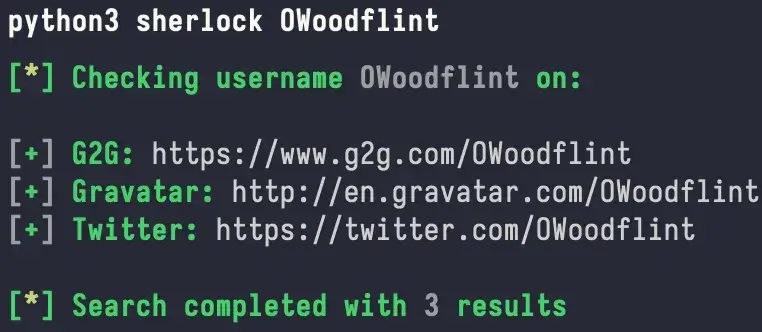

Запускаем Sherlock и ищем это слово.

После проверки полученных ссылок видим, что у найденного пользователя Twitter на аватарке изображен кот, что является правильным ответом на первый вопрос.

Из какого города этот человек?

После дальнейшего изучения его профиля в Твиттере, находим твит от 3 марта 2019 года, содержащий BSSID:

|

1 |

B4:5D:50:AA:86:41 |

Как вы знаете, BSSID — это MAC-адрес беспроводного сетевого адаптера точки доступа.

Запускаем инструмент GEOWiFi, вводим данные BSSID и находим местоположение (координаты).

Координаты указывают на столицу Англии — London, что и является правильным ответом.

Какой SSID у WAP, к которому подключился пользователь?

С помощью того же GEOWiFi узнаем SSID. Правильный ответ — UnileverWiFi.

Какой адрес электронной почты?

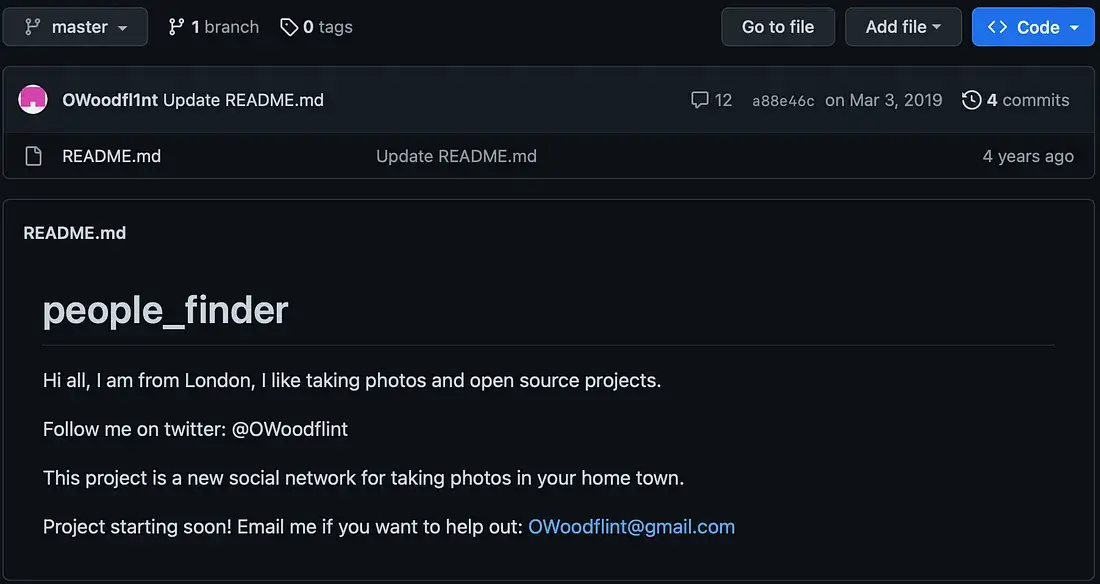

Для этого используем технику, которая называется «Гуглеж». После поиска имени в Гугле, находим следующую информацию.

При переходе по ссылке на GitHub находим правильный ответ — OWoodflint@gmail.com.

На каком сайте вы нашли адрес электронный почты?

Не требует пояснений. Правильный ответ — GitHub.

Куда пользователь поехал в свой отпуск?

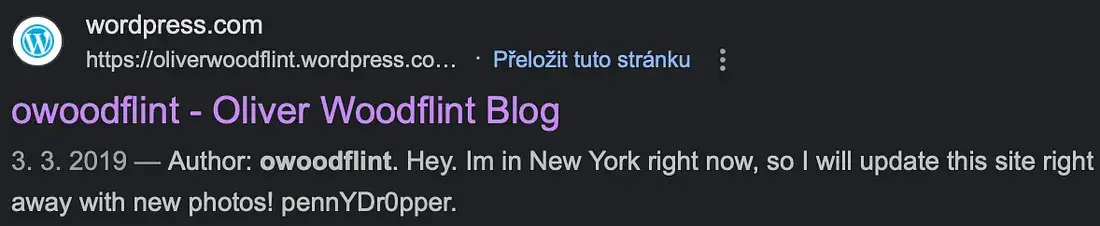

Если быть внимательным, можно найти ответ на вопрос в результатах поиска в Google, а если нет, то его можно найти в блоге этого человека на WordPress.

Следовательно, правильный ответ — Нью-Йорк.

Какой пароль?

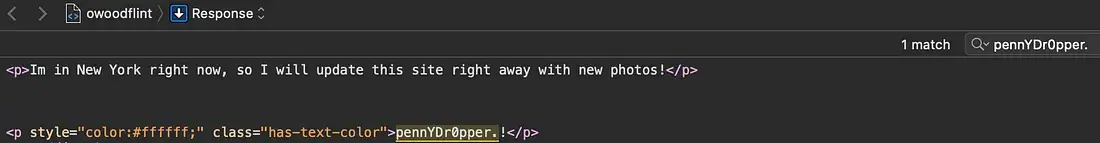

Немного покопавшись, я заметил, что результаты Google на странице WordPress содержали неуместное слово, которое выглядело немного подозрительно (не к месту):

Нажав сочетание клавиш CTRL + F или CMD + F, я открыл код страницы и нашел пароль.

Пароль пользователя — pennYDr0pper.!.

На этом все. Мы прошли OSINT задание OhSINT. В следующий раз будем разбирать более интересное и сложно OSINT CTF, а пока можете прочитать другие материалы на тему CTF и OSINT:

- Лучшие боты Телеграм для пробива

- Инструменты которые использую в CTF

- Лучшие площадки для практики взлома

- Лучшие сайты для поиска человека по фотографии