В статье поговорим о расшифровке паролей Cisco, которые можно найти в сетевых устройствах на базе Cisco IOS. Я покажу, как расшифровать различные типы паролей Cisco (0, 4, 5, 7, 8 и 9), используя популярные программы для взлома паролей, такие как John the Ripper, Hashcat и онлайн-сервисы.

Еще по теме: Безопасность роутеров MikroTik

Во время тестов на проникновение можно встретить файл конфигурации сетевого устройства Cisco. Это может быть резервная копия конфигурации, найденная на каком-то компьютере в сети. Вывод журнала консоли (например, из PuTTY), содержащий фрагменты конфигурации Cisco или какое-то устройство Cisco, настроенное с учетными данными по умолчанию.

Как взломать / расшифровать пароль Cisco

Первое, что делают пентестеры после получения доступа к устройству Cisco, — извлекают текущую конфигурацию с устройства, выполнив команду show running или show running-config. Хакеры обычно ищут чувствительную информацию, такую как сохраненные учетные данные, строки сообщества SNMP, сведения о конфигурации сети и так далее.

Учетные данные, естественно, являются самым лакомым кусочком в поиске. За годы Cisco разработала ряд различных методов хранения паролей на своих устройствах. Отсюда и название типа пароля Cisco.

Распространенные типы паролей Cisco

В следующих главах мы рассмотрим все типы паролей в порядке от наименее безопасного (самый простой для взлома) до самого безопасного (самый сложный для взлома):

| Пароль Cisco | Возможность взломать |

Скорость | John the Ripper | Hashcat |

| Type 0 | отличная | мгновенно | n/a | n/a |

| Type 7 | отличная | очень высокая | n/a | n/a |

| Type 4 | хорошая | 26.4 миллиона в секунду | --format=Raw-SHA256 | -m 5700 |

| Type 5 | средняя | 1.2 миллиона в секунду | --format=md5crypt | -m 500 |

| Type 8 | тяжелая | 11.6 тыс. в секунду | --format=pbkdf2-hmac-sha256 | -m 9200 |

| Type 9 | очень тяжелая | 1.8 тыс. в секунду | --format=scrypt | -m 9300 |

Все примеры и измерения скорости в этой статье были произведены на стандартном современном ноутбуке, со средней видеокартой и 4-ядерным процессором.

Пароль Cisco тип 0

Тип пароля Cisco 0 — это пароль в текстовом видео. Нет ни шифрования, ни обфускации. Это самый старый и самый небезопасный метод хранения паролей в устройствах Cisco. Его использовать нельзя.

В следующем примере показан пароль типа 0, найденный в конфигурации Cisco:

|

1 |

username admin privilege 15 password 0 P@ssw0rd |

Как видите, взламывать или расшифровывать нечего. Мы ясно видим, что у пользователя с правами admin используется пароль P@ssw0rd.

Пароль Cisco тип 7

Этот тип пароля использует шифр Виженера, который, по сути, представляет собой простое шифрование с алфавитной подстановкой. Алгоритм обратимый, поэтому его можно мгновенно преобразовать в простой текст без необходимости взлома.

В следующем примере показан пароль типа 7, найденный в конфигурации Cisco:

|

1 |

username admin privilege 15 password 7 0236244818115F3348 |

Расшифровать пароль Cisco типа 7

Существует ряд бесплатных инструментов для расшифровки пароля типа 7. Вот некоторые из них:

- https://www.question-defense.com/2011/08/17/perl-script-to-decode-cisco-type-7-password-hash

- https://gist.github.com/jayswan/1927995

- https://github.com/theevilbit/ciscot7

Вот, как расшифровать указанный выше пароль типа 7 с помощью скрипта Ciscot7 Python:

|

1 2 |

wget https://raw.githubusercontent.com/theevilbit/ciscot7/master/ciscot7.py python ciscot7.py -d -p 0236244818115F3348 |

Мы сразу видим, что пароль P@ssw0rd.

В сеть можно найти множество инструментов для расшифровки паролей этого типа.

Пароль Cisco тип 4

Этот тип пароля был разработан примерно в 2013 году и первоначальный план заключался в использовании алгоритма PBKDF2 (функция вывода ключей на основе пароля версии 2). Но из-за проблемы с реализацией это каким-то образом закончилось простой итерацией SHA256 без соли.

В следующем примере показан пароль типа 4, найденный в конфигурации Cisco:

|

1 |

username admin secret 4 ds4zcEBHQMiiscBff5JmSaUctdI8fVdmGU18HAtxOCw |

Расшифровка пароля Cisco тип 4 с помощью John the Ripper

John the Ripper распознает этот тип пароля как Raw-SHA256:

|

1 |

admin:ds4zcEBHQMiiscBff5JmSaUctdI8fVdmGU18HAtxOCw |

Затем можно взломать используя словарь:

|

1 |

john --format=Raw-SHA256 --wordlist=/usr/share/wordlists/rockyou.txt --fork 4 hashes.txt |

Обратите внимание, что, поскольку у нас 4 ядра ЦП, мы можем запустить john в 4 экземплярах, используя параметр --fork:

Средняя скорость составляет около 26,4 миллиона попыток ввода пароля в секунду.

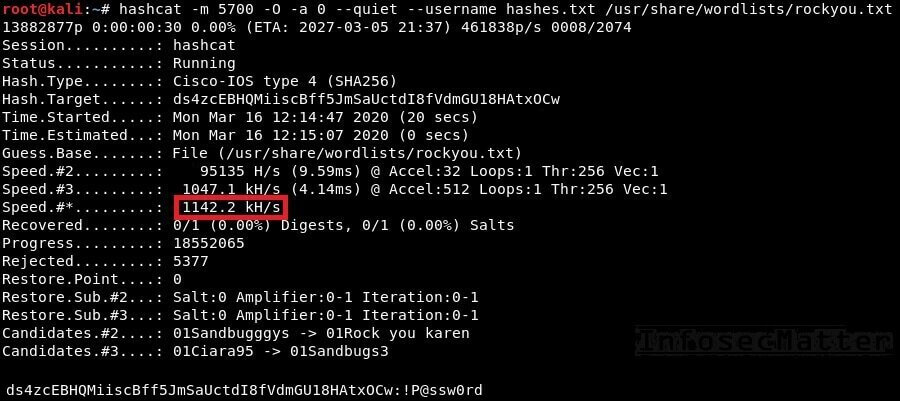

Расшифровать пароли Cisco типа 4 с помощью Hashcat

За расшифровку данного типа в Hashcat (см. Установка Hashcat на Windows и Установка Hashcat на Kali Linux) отвечает директива 5700:

|

1 |

hashcat -m 5700 --username -O -a 0 hashes.txt /usr/share/wordlists/rockyou.txt |

Обратите внимание, что с помощью параметра -O (оптимизация работы ядра) мы значительно увеличим скорость, но это ограничит длину пароля до 31 символа.

Из приведенного выше скрине, что средняя скорость составляет около 1,14 миллиона попыток ввода пароля в секунду. Похоже, что взломать этот хеш с помощью John the Ripper в нашем случае намного быстрее.

Пароль Cisco тип 5

Этот тип пароля был введен примерно в 1992 году и по сути представляет собой 1000-ю итерацию хэша MD5 с солью. Соль состоит из 4 символов (32 бита). Для современных компьютеров это не так сложно, и поэтому как правило, его можно с легкостью взломать.

В следующем примере показан пароль типа 5, найденный в конфигурации Cisco:

|

1 |

username admin secret 5 $1$jUfy$2TVVXJ8sy.KO8ZhAKfIHt/ |

Расшифровать пароли Cisco type 5 с помощью John Ripper

Утилита распознает данный тип пароля как md5crypt. Для взлома необходимо конвертировать его в понятный для John Ripper формат:

|

1 |

admin:$1$jUfy$2TVVXJ8sy.KO8ZhAKfIHt/ |

Затем можно взломать:

|

1 |

john --format=md5crypt --fork=4 --wordlist=/usr/share/wordlists/rockyou.txt hashes.txt |

Средняя скорость составляет около 155 тысяч попыток ввода пароля в секунду.

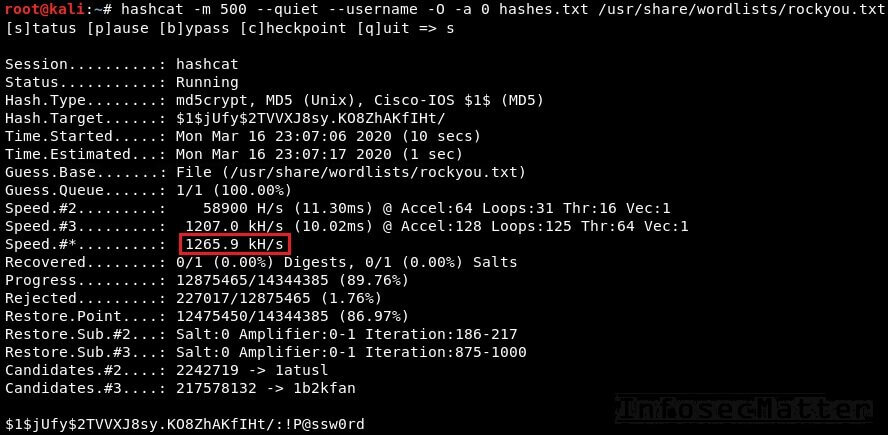

Расшифровать пароли Cisco типа 5 с помощью Hashcat

За расшифровку данного типа пароля в Hashcat отвечает директива 500:

|

1 |

hashcat -m 500 --username -O -a 0 hashes.txt /usr/share/wordlists/rockyou.txt |

Обратите внимание, что с помощью параметра -O (оптимизация ядра) мы значительно увеличим скорость. Но это также ограничит длину пароля до 31 символа.

Средняя скорость составляет около 1,2 миллиона попыток ввода пароля в секунду. В нашем случае намного лучше, чем Джон.

Пароль Cisco типа 8

Этот тип пароля является правильной реализацией пароля типа 4. На этот раз он действительно использует алгоритм PBKDF2 и 10-символьную соль (80 бит). По сути, это 20 000 итераций SHA256, что значительно усложняет взлом по сравнению с предыдущими типами паролей.

В следующем примере показан пароль типа 8, найденный в конфигурации Cisco:

|

1 |

username admin secret 8 $8$dsYGNam3K1SIJO$7nv/35M/qr6t.dVc7UY9zrJDWRVqncHub1PE9UlMQFs |

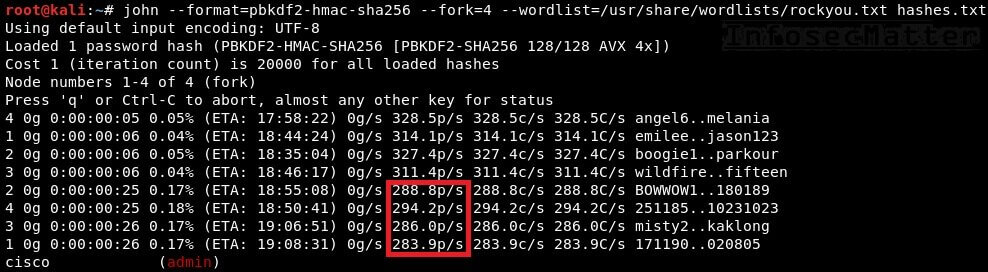

Расшифровать пароль Cisco типа 8 с помощью John the Ripper

Джон распознает этот тип пароля как pbkdf2-hmac-sha256. Необходимо преобразовать его в понятный для Джона формат:

|

1 |

admin:$8$dsYGNam3K1SIJO$7nv/35M/qr6t.dVc7UY9zrJDWRVqncHub1PE9UlMQFs |

Затем попробовать взломать:

|

1 |

john --format=pbkdf2-hmac-sha256 --fork=4 --wordlist=/usr/share/wordlists/rockyou.txt hashes.txt |

Средняя скорость составляет около 1200 попыток ввода пароля в секунду. Немного.

Расшифровать пароль Cisco типа 8 с помощью Hashcat

За расшифровку данного типа пароля в Hashcat отвечает директива 9200:

|

1 |

hashcat -m 9200 --username -a 0 hashes.txt /usr/share/wordlists/rockyou.txt |

Средняя скорость составляет около 11600 попыток ввода пароля в секунду. В нашем случае он определенно быстрее, чем John, но в целом не очень быстро.

Пароль Cisco типа 9

Данный тип пароля использует алгоритм Scrypt. Scrypt был специально разработан, чтобы затруднить взлом даже при использовании мощного железа с большим количеством видеокарт и аппаратных ASIC. Это связано с тем, что Scrypt требует большого количества памяти для выполнения своей функции.

В следующем примере показан пароль типа 9, найденный в конфигурации Cisco:

|

1 |

username admin secret 9 $9$nhEmQVczB7dqsO$X.HsgL6x1il0RxkOSSvyQYwucySCt7qFm4v7pqCxkKM |

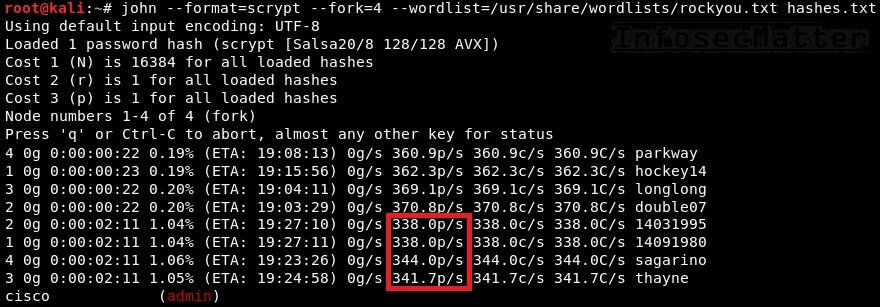

Расшифровать пароль Cisco типа 9 с помощью John

Джон распознает этот тип пароля как scrypt. Необходимо преобразовать его в понятный для John The Ripper формат:

|

1 |

admin:$9$nhEmQVczB7dqsO$X.HsgL6x1il0RxkOSSvyQYwucySCt7qFm4v7pqCxkKM |

Затем можно приступить к взлому:

|

1 |

john --format=scrypt --fork=4 --wordlist=/usr/share/wordlists/rockyou.txt hashes.txt |

Средняя скорость около 1400 попыток ввода пароля в секунду. Немного.

Расшифровка пароля Cisco типа 9 с помощью Hashcat

В Hashcat за этот отвечает параметр 9300. Нужно преобразовать его в понятный для John The Ripper формат:

|

1 |

hashcat -m 9300 --username -a 0 --force hashes.txt /usr/share/wordlists/rockyou.txt |

Используйте директиву --force, поскольку хэш-режим 9300 отмечен как нестабильный.

Средняя скорость составляет около 1800 попыток ввода пароля в секунду. Тоже немного.

На этом все. Теперь вы знаете, как расшифровать пароли Cisco.

Еще по теме: Безопасность IPSec