Содержание

В маршрутизаторах MikroTik, которые считались лучшими и часто применялись в индустриальных целях, начали появляться серьезные уязвимости. В данной статье мы проговорим о безопасности роутеров MikroTik, рассмотрим новые опасные уязвимости, попробуем найти причины их возникновения и расскажем, как защититься от взлома.

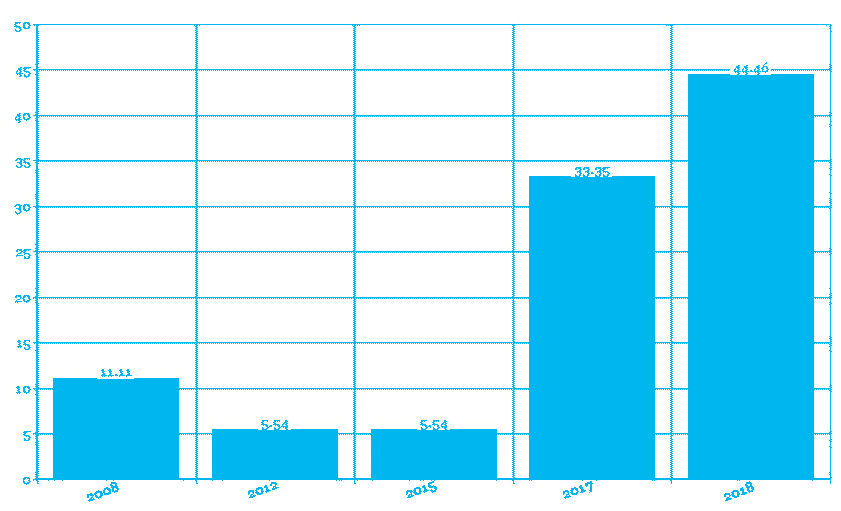

Если заглянуть в базу уязвимостей CVE, то окажется, что в роутерах MikroTik за всю историю было выявлено 18 уязвимостей. 8 из них приходятся на 2018 год и 6— на 2017-й. Получается, что более 77% уязвимостей роутеров MikroTik обнаружены за 2 последних года.

Может сложиться впечатление, что фирма MikroTik появилась не так давно. Но это не так. Компания MikroTik на три года старше, чем сам база данных уязвимостей CVE: она основана в далеком 1996 году.

Про роутеры MikroTik

Если вы впервые слышите о компании MikroTik, то знайте: название этой фирмы никак не связано с нервными тиками. Хотя, от количества и сложности настроек, которые предоставляет ее продукция, они все же иногда случаются — как правило у пользователей, не имеющих необходимых знаний и подготовки.

MikroTik — это латвийская компания сетевого оборудования. В MikroTik разрабатывают как железо, называемое RouterBOARD, так и специализированную ОС для него — RouterOS. Как правило эти две составляющие просто называют MikroTik.

Продукты компании относят к полупрофессиональному сегменту, который занимает свою нишу между домашними роутерами типа Asus TP-Link, D-Link и серьезным оборудованием типа Juniper и Cisco. В сравнении с домашними маршрутизаторами продукты MikroTik отличаются огромным числом функций.

С профессиональным оборудованием их сравнить нельзя, но довольно низкие цены делают роутеры MikroTik привлекательными как для малого так и для среднего бизнеса. В последнее время роутеры MikroTik можно встретить и дома — в основном у тех гиков, кто не считает настройку роутера гемороем.

Плюсы и минусы роутеров MikroTik

Большое количество возможностей настройки — не единственное, что отличает продукты MikroTik. Данные маршрутизаторы также славятся надежностью и стабильностью в работе. Обычно, правильно настроенное и протестированное оборудование данного производителя работают долго и довольно стабильно. Также среди плюсов роутера можно отметить наличие встроенного скриптового языка, который позволяет описывать, как маршрутизатор должен реагировать на возникновение проблем. Кроме этого у MikroTik есть функция WatchDog, которая спасает при зависании маршрутизатора.

Добавьте сюда удобную систему настройку, большую общедоступную документацию в виде wiki и периодические обновления операционной системы RouterOS, которые можно ставить без всякой авторизации. Или вот еще важный момент: достаточно изучить RouterOS, и вы сможете сконфигурировать роутер MikroTik из любого ценового сегмента и даже поставить его на сервер x86.

Минусы у него тоже есть, и именно из-за них MikroTik не конкурент таким гигантом как Cisco и Juniper. Среди недостатков: отсутствие резервирования, трудности маршрутизации больших объемов трафика (более 10 Гбайт/с) и отсутствие шифрования по ГОСТ, которое важно для многих госструктур.

Также оборудование MikroTik не очень подходит в качестве многофункциональных устройств. Вы спросите: а как же все разговоры про огромные возможности настройки? Да, функциональность MikroTik действительно велика, однако получить все и сразу в одном устройстве и обеспечить при этом стабильную работу получается далеко не всегда.

Ну и конечно, не стоит забывать про сложность настройки (если вы не системный администратор, то даже простые вещи придется делать по мануалам), отсутствие корпоративной поддержки и малое количество специалистов. Все это пока что мешает марке развиваться дальше своего нынешнего рынка. А последнее время репутацию продуктов MikroTik подпортили и уязвимости.

Уязвимости и взломы в роутерах MikroTik

Последнее время роутерам MikroTik пришлось поработать на износ: вдобавок к их основным функциям им приходилось майнить криптовалюту, становиться частью ботнетов, перехватывать трафик и заражать себе подобных. Всему виной — новые уязвимости, найденные в продукции MikroTik.

Конечно, все дыры уже запатчены производителем, но поговорить о них стоит. Во-первых, такой внезапный всплеск интересен сам по себе, а во-вторых, большинство пользователей MikroTik не торопятся самостоятельно обновлять прошивку. Нашелся даже «Робин Гуд», который взламывал роутеры, чтобы обновить прошивку. Его усилиями было спасено около ста тысяч роутеров, к тому же удалось дать проблеме дополнительную огласку. Однако надеяться на одного грейхета с добрыми намерениями — это не выход.

Уязвимости, как и всегда, можно разделить на критические и не очень. Начнем с наименее критических. Такими уязвимостями можно считать тройку, выявленную в августе командой Tenable Research. Речь идет об уязвимостях с идентификаторами CVE-2018-1157, CVE-2018-1159, CVE-2018-1158. Все они связаны с повреждениями памяти, а эксплуатировать их может только авторизованный пользователь.

CVE-2018-10070 и CVE-2018-1156 хоть и считаются критическими, но по сравнению с другими серьезной опасности не представляют. CVE-2018-1156 была обнаружена в тот же месяц и той же командой, что и предыдущие три уязвимости. Проблема связана с механизмом обновления RouterOS. При ее эксплуатации авторизованный злоумышленник может исполнить вредоносный код.

Эксплуатация CVE-2018-10070 позволяет неавторизованному злоумышленнику исчерпать ресурсы ЦП и ОЗУ, отправляя запросы на порт FTP. Результатом будет перезагрузка без надлежащего процесса отключения. Хорошего мало, но жить можно.

Желающих разобраться с этими уязвимостями поближе приглашаем заглянуть в репозиторий Tenable Research, где есть готовые PoC: CVE-2018-1157, CVE-2018-1158, CVE-2018-1159, CVE-2018-10070, CVE-2018-1156.

Внимание! Ссылки приводятся исключительно в ознакомительных целях и не являются призывом к нарушению статьи 272 УК РФ.

Переходим к самому интересному. Из всех выявленных в этом году уязвимостей последние три наиболее опасны.

Что делает их такими опасными?

- Во-первых, то, что для их эксплуатации не требуется аутентификация. А это значит, что круг злоумышленников, способных эксплуатировать уязвимости, значительно расширяется.

- Во-вторых, в отличие от CVE-2018-10070, которая приводит к перезагрузке маршрутизатора, эксплуатация этих уязвимостей может привести к похищению пользовательского трафика и исполнению вредоносного кода.

Использование CVE-2018-10066 позволяет перехватывать клиентский трафик. Уязвимость связана с отсутствием проверки сертификата OpenVPN. Поскольку выявить эксплуатацию этой уязвимости почти нереально, широкого обсуждения она не получила. Чего не скажешь об остальных.

Первой в хакерскую копилку в этом году упала CVE-2018-7445. Это уязвимость типа RCE, которая позволяет злоумышленнику получить доступ к роутеру и исполнять вредоносный код. Атака начинается с отправки запроса на сессию NetBIOS. Функцию безопасности, которая не позволяет исполнять код из области памяти, удалось обойти методом возвратно-ориентированного программирования (ROP). В результате удалось отметить область памяти как пригодную для записи и исполнения.

В основе CVE-2018-7445 — уязвимость, основанная на классической атаке с переполнением буфера. В данном случае переполнению буфера подвержен сетевой протокол SMB, используемый для удаленного доступа к файлам. Опасной атаку делает возможность исполнения вредоносного кода.

Технология ASLR должна была предотвратить эту угрозу, но в MikroTik с 32-битной адресацией ASLR оказалась подвержена взлому методом перебора.

Были разговоры, что эта уязвимость использовалась в изощренных шпионских атаках командой Slingshot. Прямых подтверждений никто не нашел, но возможность такой эксплуатации была. Целевые компьютеры заражались при подключении через утилиту WinBox (штатный конфигуратор MikroTik). Через нее с зараженного роутера просачивались вредоносные библиотеки вируса, в результате чего злоумышленники захватывали систему.

Проблемы с WinBox

Последняя из серьезных уязвимостей MikroTik в этом году — CVE-2018-14847. И она тоже непосредственно связана с WinBox. «Опять этот WinBox!» — скажите вы. На самом деле прошлая уязвимость относилась к клиентской программе косвенно: для нее WinBox был только вектором заражения, с помощью которого вредоносный код распространялся на конечный компьютер.

Новая уязвимость связана не с самим WinBox, а с протоколом взаимодействия между конфигуратором и RouterOS. Атака строится на знании протокола: злоумышленнику нужно вместо процедуры аутентификации устроить подмену пакетов. Это позволяет добыть базу данных пользователей роутера, дешифровать ее и получить доступ к системе.

Собственно, поэтому-то все атаки на WinBox происходили практически по одному и тому же сценарию. После пары неудачных попыток аутентификации злоумышленник проникал в систему, изменял некоторые настройки маршрутизатора, а через час после вторичной авторизации роутер уже становился полностью ему подконтрольным.

Первоначально эксперты присвоили этой уязвимости средний статус опасности. Все изменилось в момент, когда специалисты из Tenable Research рассказали на конференции DerbyCon 8.0 о новом методе атаки. С помощью нового метода можно не только прочитать файлы из памяти, но и записать их в память, вызвать переполнение буфера и выполнить произвольный код.

Чем опасны уязвимости в MikroTik

Вопрос, конечно, тривиальный: если ваше устройство пострадает от атаки, то оно, скорее всего, будет работать некорректно, а вы потеряете возможность авторизоваться в системе. Однако существуют и другие варианты развития событий.

Владелец роутера может просто не замечать существенных изменений в работе устройства, тогда как роутер начнет жить двойной жизнью и втихую работать на других.

Один из наиболее безобидных примеров — скрипт Coinhive, который позволяет злоумышленнику майнить криптовалюту на роутерах MikroTik через браузеры пользователей. К сожалению, опасных примеров больше.

Один из наиболее злых охотников на роутеры MikroTik — ботнет Hajime, который массово сканирует сеть в поисках устройств с версией прошивки 6.38.4 и ниже. Эта версия уязвима перед атакой Chimary Red. Эксплоит способен удаленно выполнять код в командной строке роутера, а затем извлекает базу данных логинов и паролей и под конец меняет логи.

Стоит упомянуть и о зловреде VPNFilter. К технологии VPN он никакого отношения не имеет, но зато умеет подслушивать трафик, внедрять в него вредоносный контент, выводить роутеры из строя, а также извлекать пользовательские пароли и другую важную информацию. Оборудование MikroTik снова было в списках пострадавших.

Как защитить роутер MikroTik

В первую очередь, конечно, нужно не забывать ставить новые версии RouterOS. Как правило, все проблемы возникают из-за того, что администратор маршрутизатора попросту не утруждает себя своевременным обновлением ПО или владелец не в курсе, что это необходимо. Новые версии по большей части выпускают как раз, чтобы закрыть очередную дыру или исправить баг. Ставьте их!

Вторая по важности защитная мера — менять стандартные имена и пароли учетных записей. Тут, я думаю, ничего объяснять не нужно. Понятно, что заполучить учетку admin с паролем admin будет многократно проще, чем, к примеру, учетной записи GriBorryij с двенадцатизначным паролем.

Третья мера — отключать неиспользуемые сервисы и службы. Каждый активный сервис в будущем может стать эксплуатируемой уязвимостью. Поэтому, если сервис не используется, смело выключаем его. Стоит подумать и о возможности перевода сервисов на нестандартные порты.

И наконец, не стоит забывать о настройке файрвола. Первым делом максимально ограничь цепочку INPUT и добавляйте в нее только доверенные IP-адреса. В дальнейшем постарайтесь исключить взаимодействие с дополнительными сетями, если это не требуется.

Выводы

Корни проблем с роутерами MikroTik, на мой взгляд, кроются именно в их достоинствах и уникальности их ниши на рынке. Эти продукты дешевы и надежны, а значит, их часто берут с целью сэкономить. Скорее всего, сэкономят и на поддержке. Специалисты даже шутят, что клиенты после первой настройки MikroTik больше никогда не звонят.

Еще по теме: Проверка роутера на уязвимость