Содержание

Hashcat — легендарный взломщик паролей, предназначенный для взлома даже самых сложных паролей. Популярный инструмент позволяет взломать пароль разными способами. В этой статье я покажу, как пользоваться Hashcat.

Еще по теме: Как с помощью документа перехватить хеш NTLMv2-SSP

Представления паролей в первую очередь связаны с хэш-ключами, такими как MD5, SHA, WHIRLPOOL, RipeMD, NTMLv1, NTMLv2 и т. д.

Hashcat переводит читаемые данные в искаженное состояние (это случайная строка фиксированного размера). Хэши не позволяют кому-либо расшифровать данные с помощью определенного ключа, как это позволяют стандартные протоколы шифрования. Hashcat использует предварительно вычисленные словари, радужные таблицы и даже методы брутфорса, чтобы найти эффективный и действенный способ взлома паролей.

Кстати, про использование Hashcat в Windows, мы рассказывали в этой статье.

Как взломать хеши

Атаки по словарю и перебором являются наиболее распространенными способами подбора паролей. Эти методы используют файл, содержащий слова, фразы, общие пароли и другие строки, которые могут быть использованы в качестве надежного пароля.

Другие подходы, используемые для взлома паролей:

- Таблицы поиска: хэши предварительно вычисляются из словаря, а затем сохраняются с соответствующим паролем в структуре таблицы поиска.

- Таблицы обратного поиска: эта атака позволяет кибер-злоумышленнику применить атаку по словарю или грубым перебором ко многим хешам одновременно без предварительного вычисления таблицы поиска.

- Радужные таблицы: Радужные таблицы — это техника памяти времени. Они похожи на таблицы поиска, за исключением того, что они приносят в жертву скорость взлома хеша, чтобы уменьшить таблицы поиска.

- Хеширование с использованием соли: с помощью этого метода хеши рандомизируются путем добавления или добавления случайной строки, называемой «солью». Это применяется к паролю перед хешированием.

Следует отметить, что не существует гарантированного способа предотвратить атаки по словарю или атаки методом перебора.

Что такое Hashcat

Hashcat — весьма интересное применение GPU для перебора паролей. Позволяет многократно увеличить скорость перебора паролей при использовании различных алгоритмов шифрования: md5, md4, sha1, sha256 и некоторых других.

В программе используется распараллелиный алгоритм перебора, базированный на технологии CUDA (NVidia) и OpenCL (AMD/ATI). Программа кросс-платформенная работает на всех версиях Windows, Linux и Max OS X.

Алгоритмы шифрования, которые взламывает Хешкэт

MD5

md5($pass.$salt)

md5($salt.$pass)

HMAC-MD5 (key = $pass)

HMAC-MD5 (key = $salt)

SHA1

sha1($pass.$salt)

sha1($salt.$pass)

HMAC-SHA1 (key = $pass)

HMAC-SHA1 (key = $salt)

MySQL

MySQL4.1/MySQL5

phpass, MD5(WordPress), MD5(phpBB3)

md5crypt, MD5(Unix), FreeBSD MD5, Cisco-IOS MD5

SHA-1(Django)

MD4

NTLM

Domain Cached Credentials, mscash

SHA256

sha256($pass.$salt)

sha256($salt.$pass)

HMAC-SHA256 (key = $pass)

HMAC-SHA256 (key = $salt)

md5apr1, MD5(APR), Apache MD5

SHA512

sha512($pass.$salt)

sha512($salt.$pass)

HMAC-SHA512 (key = $pass)

HMAC-SHA512 (key = $salt)

SHA-512(Unix)

Double MD5

MD5(Sun)

md5(md5(md5($pass)))

md5(md5($salt).$pass)

md5($salt.md5($pass))

md5($salt.$pass.$salt)

md5(md5($pass).md5($salt))

md5($salt.md5($salt.$pass))

md5($salt.md5($pass.$salt))

md5($username.0.$pass)

md5(strtoupper(md5($pass)))

md5(sha1($pass))

sha1(sha1($pass))

sha1(sha1(sha1($pass)))

sha1(md5($pass))

MD5(Chap)

nsldap, SHA-1(Base64), Netscape LDAP SHA

nsldaps, SSHA-1(Base64), Netscape LDAP SSHA

SMF > v1.1

OS X v10.4, v10.5, v10.6

MSSQL

OS X v10.7

MSSQL 2012

vBulletin < v3.8.5 vBulletin > v3.8.5

IPB2+, MyBB1.2+

Как пользоваться Hashcat

Hashcat можно скачать здесь. Его можно использовать в Kali Linux и он предустановлен в системе. В нашем примере осуществим атаку по словарю. Будем взламывать хеши MD5, изначально созданные и сохраненные в текстовом файле. Для взлома созданных хешей будем использовать словарь для брута «rockyou» из Kali Linux.

Создание файла с хешами MD5

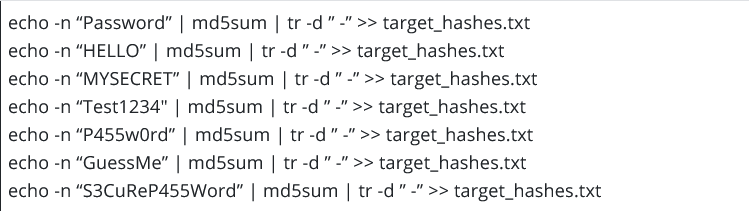

Для начала создадим несколько хешей разных паролей.

После создания они будут добавлены в файл «target_hashes». Каждая команда должна выполняться в терминале, как показано ниже:

|

1 2 |

echo -n “Password” | md5sum | tr -d ” -” >> target_hashes.txt |

Параметр -n удаляет новую строку, добавленную в конец «Пароль». Это важно, поскольку мы не хотим, чтобы символы новой строки хешировались вместе с паролем. «tr –d‘ — ‘» удаляет из вывода все символы, которые являются пробелом или дефисом.

Проверим наши хеши. Для этого введем в терминале команду:

|

1 |

cat target_hashes.txt |

Вот как выглядят созданные хеши паролей:

|

1 |

<a href="https://spy-soft.net/wp-content/uploads/how-to-use-hashcat-kali-linux-2.png"><img class="aligncenter size-full wp-image-41214" src="https://spy-soft.net/wp-content/uploads/how-to-use-hashcat-kali-linux-2.png" alt="Проверка хешей" width="749" height="239" /></a> |

Запуск Hashcat в Kali Linux

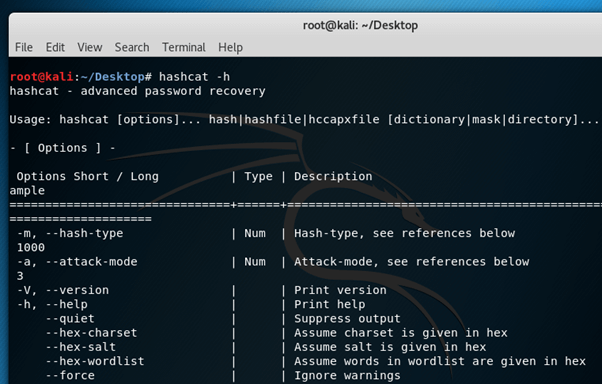

Hashcat можно запустить в консоли Kali с помощью следующей командной строки:

|

1 |

hashcat -h |

Некоторые из наиболее важных параметров hashcat — это -m (тип хеша) и -a (режим атаки). В общем, нам нужно использовать оба варианта в большинстве попыток взлома паролей при использовании Hashcat.

Hashcat также имеет специально разработанные правила для использования в файле списка слов. Список символов можно настроить для взлома пароля (ов).

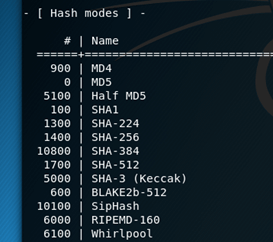

Наконец, Hashcat предоставляет множество вариантов хэшей паролей, которые можно взломать. Это видно на скриншоте ниже:

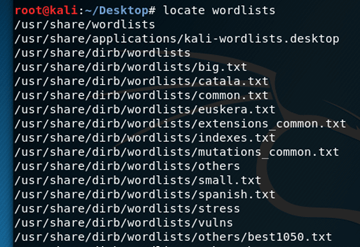

Выбор словаря для брута хешей

В Kali Linux встроены многочисленные словари. Чтобы найти их, используйте команду:

|

1 |

locate wordlists |

Теперь используется список слов «rockyou», как показано ниже:

|

1 2 |

root@kali:~/Desktop# locate rockyou.txt /usr/share/wordlists/rockyou.txt |

Взлом хешей с помощью Hashcat

Теперь можно приступить к взлому хешей из файла target_hashes.txt. Будем использовать следующую командную строку:

|

1 |

root@kali:~/Desktop# hashcat -m 0 -a 0 -o cracked.txt target_hashes.txt /usr/share/wordlists/rockyou.txt |

- -m 0 обозначает тип хеша, который мы взламываем (MD5).

- -a 0 обозначает атаку по словарю.

- -o cracked.txt — указываем выходной файл для взломанных паролей.

- target_hashes.txt — наш входной файл хэшей, которые необходимо взломать.

/usr/share/wordlists/rockyou.txt — это абсолютный путь к файлу списка слов для этой атаки по словарю.

Мы взломали пять из семи хэшей:

Важно отметить, что чем проще пароль, тем легче его будет сбрутить.

У Хешкэт есть и графический интерфейс, который устанавливается отдельно и упрощает использование Hashcat. О том, как установить GUI и как использовать, я расскажу в отдельной статье. Есть также веб-приложение Hashview — инструмент, который помогает организовать и автоматизировать взлом паролей.

Заключение

На этом все. Теперь вы знаете как пользоваться Hashcat на Kali Linux и взламывать пароли.

Для защиты пароля, рекомендую использовать сложные надежные пароли и никогда не использовать один пароль на разных сервисах.

РЕКОМЕНДУЕМ:

ВСЕ РАБОТАЕТ!!!

Ребята как её запустить?

Всё работает, но по моему, как то медленно…

Скорость в 6900 паролей в секунду — это нормально для NVIDIA GeForce 9800 GT?

Может быть я ещё что нибудь упустил?

что делать если при запуске она моговенно включается и выключается?

тоесть окно выскакивает и мгновенно изчезает, или пишет «прекращена работа програмы искать решение проблемы в интернете или закрыть?»

ох, то что искал), thanks very much!

Пытался с помощью airodump-ng получить хендшейк. Хендшейк не перехватил, но есть pmkid. Как вытащить из cap pmkid и взломать с помощью hashcat? И как можно засунут в cap файл pmkids?

Для этой цели лучше всего подходит бесплатный инструмент — hcxtools. Он предназначен для конвертации различных форматов и хешей.

Скачиваем:

https://github.com/ZerBea/hcxtools

Запускаем:

hcxpcapngtool test.cap --pmkid test.pmkid

или

hcxpcapngtool test.cap -o test.22000

Доброго времени суток, есть кто может помочь настроить Hashcat? Если есть такие, помогите пожалуйста.