WafW00f — полезный скрипт Python, способный определить тип брандмауэр веб-приложений (WAF). Давайте рассмотрим, как использовать WafW00f на Kali Linux.

Еще по теме: Обход WAF с помощью SQLmap и Tor

Что такое WafW00f

WAF (Web Application Firewall) — это система, которая устанавливается перед веб-сервером и помогает обнаруживать и блокировать различные виды атак на веб-приложения, такие как SQL-инъекции, кросс-сайтовый скриптинг (XSS) и т.д.

WafW00f (Web Application Firewall Detection Tool) — это инструмент для определения WAF с использованием фильтров веб-безопасности.

WafW00f работает путем отправки специально сформированных HTTP-запросов на целевой сайт и анализа ответов, чтобы определить, присутствует ли WAF. Он использует различные методы определения наличия и типа WAF.

При обнаружении WAF WafW00f может также попытаться определить версию и производителя используемого фильтра.

Использование WafW00f для определения WAF

WafW00f предустановлен в Kali Linux. Если вы используете урезанную версию Kali Linux, вот как его установить:

|

1 |

sudo apt-get install |

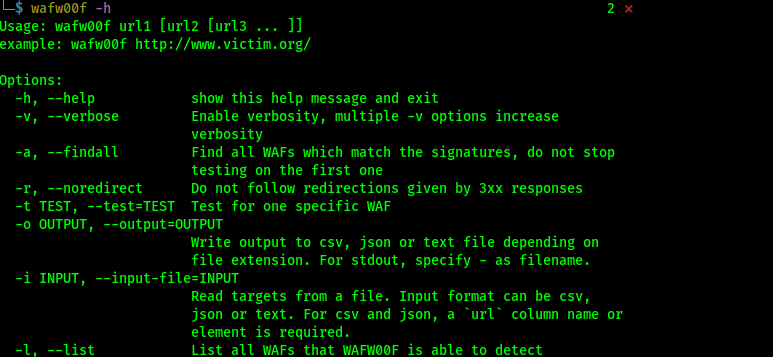

По традиции справка:

|

1 |

wafw00f -h |

Использование WafW00f очень легкое.

Синтаксис для определения WAF:

|

1 |

wafw00f https://site.ru |

На приведенном выше скрине мы видим, что сайт example.com работает за WAF (в данном случае используется Edgecast, dotDefender). Зная эту информацию, можно найти возможные способы обхода WAF.

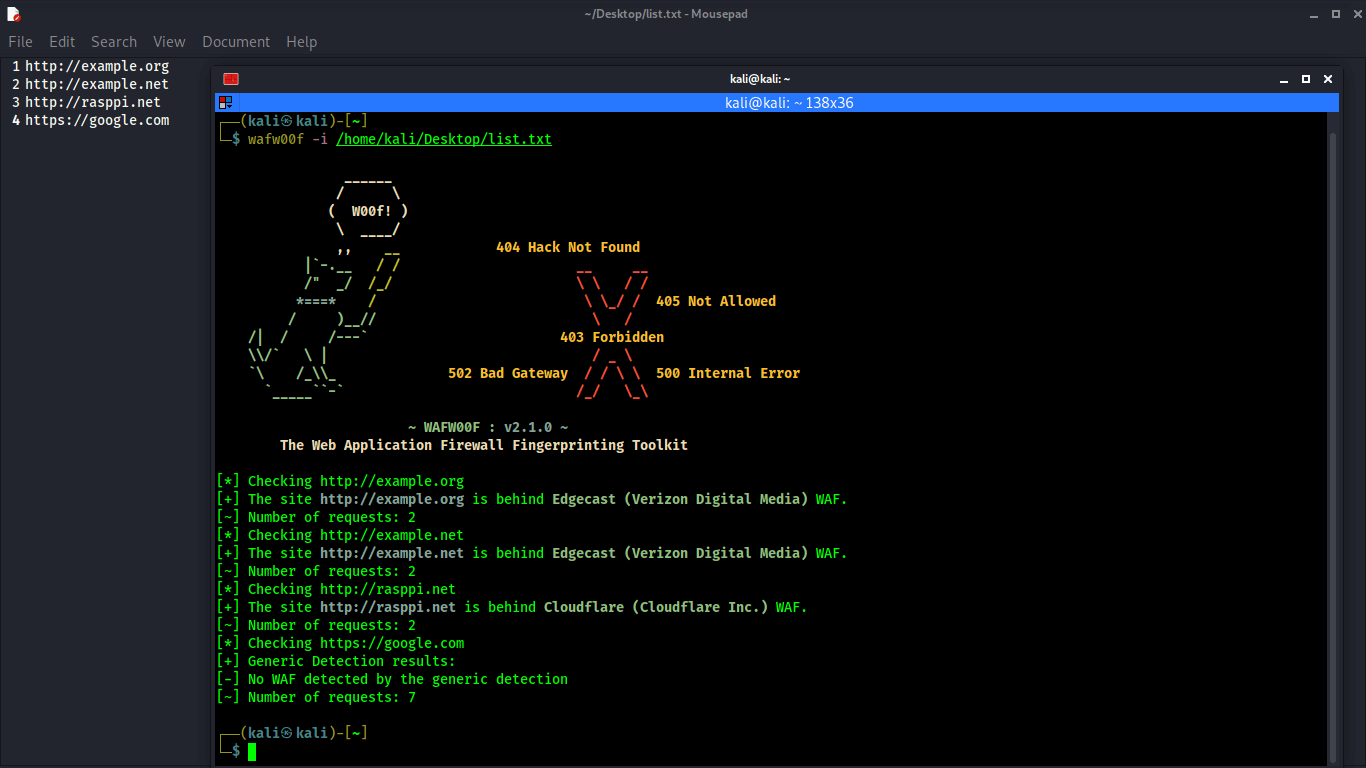

Можно использовать список сайтов в формате csv или json:

|

1 |

wafw00f -i /location/of/file.txt |

На следующем скриншоте мы видим результат.

Вот таким образом можно проверить, какой брандмауэр используется для защиты веб-сайта или другого веб-приложения.

Заключение

WafW00f полезен для пентестеров, администраторов систем безопасности и других специалистов в области информационной безопасности для оценки защиты веб-приложений и определения уязвимых мест, связанных с настройками WAF.

ПОЛЕЗНЫЕ ССЫЛКИ: