Обнаружение активных хостов в сети — это важный этап при выполнении теста на проникновение. В этой статье я покажу, как с помощью Netdiscover обнаружить хосты в сети и получить информацию о MAC-адресе и производителе сетевой карты устройства.

Еще по теме: Обнаружение хостов сети с помощью Nmap

Использование Netdiscover для обнаружения хостов в сети

В качестве стенда я будут использовать Kali Linux (атакующая ОС), Metasploitable (целевой хост в сети) и OWASP BWA (целевой хост в сети).

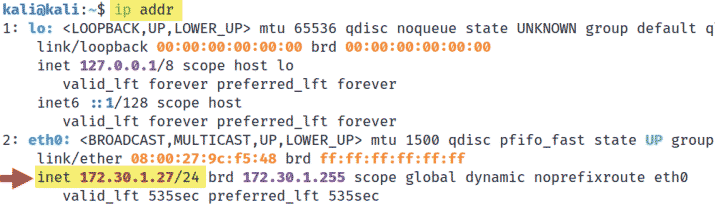

Откройте Kali Linux и выполните команду:

|

1 |

ip addr |

Как видите на скрине, команда отобразила все сетевые интерфейсы. Интерфейс eth0 (Ethernet) — обычно физический сетевой интерфейс, но поскольку я использую VirtualBox для виртуализации Kali Linux, то в этом случае — виртуальный сетевой интерфейс.

Имейте в виду, беспроводные сетевые интерфейсы называются wlan (wlan1 или wlan2 и т.д.).

Адрес inet, отображаемый под интерфейсом eth0 — это IP-адрес моей машины Kali Linux. IP-адрес в вашем случае будет отличаться. Вы должны знать IP своей машины — важно для определения возможного сетевого идентификатора нашей подключенной сети.

Netdiscover — это инструмент сканирования, который использует ARP для обнаружения подключенных к сети хостов.

Запускаем Netdiscover для сканирования всей сети:

|

1 |

kali@kali:~$ sudo netdiscover -r 172.30.1.0/24 |

Параметр –r позволяет указать диапазон сканирования.

Можно выполнить пассивное сканирование сети, используя параметр –p, который позволяет пассивно прослушивать любые сообщения, которыми могут обмениваться хосты в сети.

Синтаксис:

|

1 |

netdiscover [-i устройство] [-r диапазон | -l файл | -p] [-m файл] [-F фильтр] [-s время] [-c количество] [-n узел] [-dfPLNS] |

Параметры:

- -i устройство — ваше сетевое устройство

- -r диапазон — сканирование заданного диапазона вместо автоматического сканирования. 192.168.6.0/24,/16,/8.

- -l файл — просмотреть список диапазонов, содержащихся в данном файле.

- -p — ничего не отправлять, только сканировать.

- -m файл — просмотреть список известных MAC-адресов и имен хостов.

- -F фильтер— настроить выражение фильтра pcap (по умолчанию: «arp»).

- -s время — время ожидания между каждым ARP-запросом (в миллисекундах).

- -c количество — количество раз отправки каждого ARP-запроса (для сетей с потерей пакетов).

- -n узел — последний октет исходного IP, использованный для сканирования (от 2 до 253).

- -d — игнорировать файлы домашней конфигурации для автосканирования и быстрого режима.

- -f — включить сканирование в быстром режиме, экономит много времени, рекомендуется для автоматического.

- -P — печатать результаты в формате, пригодном для анализа другой программой, и останавливаться после активного сканирования.

- -L — аналогичен -P, но продолжает прослушивание после завершения активного сканирования.

- -N — Не печатать заголовок. Действителен только при включении -P или -L.

- -S — включить подавление времени ожидания между каждым запросом (хардкорный режим).

Если -r, -l или -p не задействованы, тогда netdiscover будет сканировать общие адреса локальной сети.

На следующем снимке экрана показаны результаты Netdiscover при использовании на работающих хост-компьютерах в сети 172.30.1.0/24:

На скрине видно, что Netdiscover обнаружил два хоста и отобразил информацию об IP-адресе, MAC-адресе, производителе и имени хоста. Позже, используя информацию о производителе сетевой карты, пентестер сможет начать поиск уязвимостей.

РЕКОМЕНДУЕМ:

Отличный инструмент для обнаружения устройств в сети