Сканирование портов — это важный этап при тестировании безопасности веб-приложений. Ранее я рассказывал об установке и использовании Naabu на Windows. Сегодня покажу, как установить и использовать Naabu на Kali Linux.

Еще по теме: Сканер уязвимостей из Nmap с помощью Vulscan

Что такое Naabu

Naabu — это инструмент написанный на Golang, который используется для поиска открытых портов сайта. Это простой инструмент, который выполняет быстрое сканирование SYN на хосте/списке хостов и составляет список всех портов, которые возвращают ответ.

Основные возможности Naabu:

- Быстрое сканирование на основе SYN/CONNECT.

- Легкий и не использует много ресурсов.

- Удаляет дубликаты хостов между несколькими субдоменами.

- Простая интеграция с NMAP для обнаружения сервисов.

- Поддерживаются различные форматы вывода (JSON, File, Stdout).

Установка Naabu на Kali Linux

Для установки необходимо выполнить всего одну команду:

|

1 |

sudo apt install naabu -y |

Naabu установлен на Kali Linux. Переходим к использованию.

Использование Naabu на Kali Linux

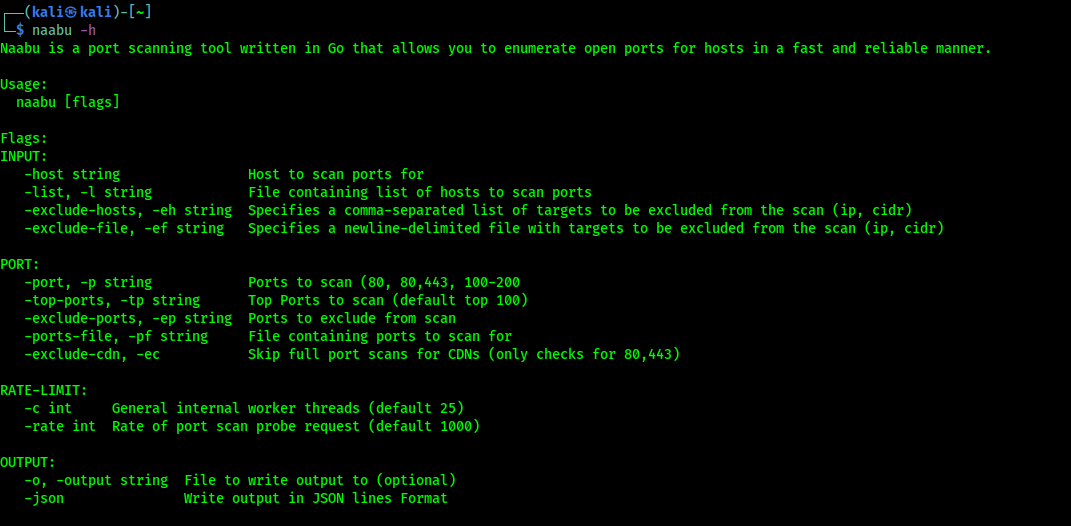

Как всегда, начинаем с изучения справки:

|

1 |

naabu -h |

В качестве подопытного будет намеренно уязвимый сайт hackthissite.org. Запускаем сканирование хоста:

|

1 |

naabu -host hackthissite.org |

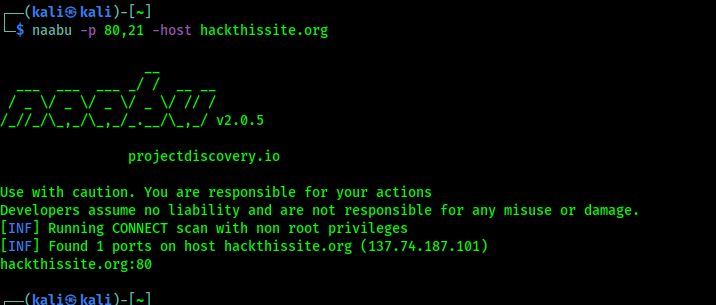

Сканер обнаружил на сайте два открытых порта. Для сканирования определенных портов используем параметр -p.

|

1 |

naabu -p 80,21 -host hackthissite.org |

На следующем скрине видно, как сканер сканирует только указанные нами порты и пропускает порт 443:

По умолчанию Naabu сканирует 100 портов Nmap. Мы также можем использовать некоторые настроенные диапазоны портов:

- -top-ports 100 — сканирует 100 портов Nmap.

- -top-ports 1000 — сканирует 1000 портов Nmap.

- -p — сканирует все порты от 1 до 65535.

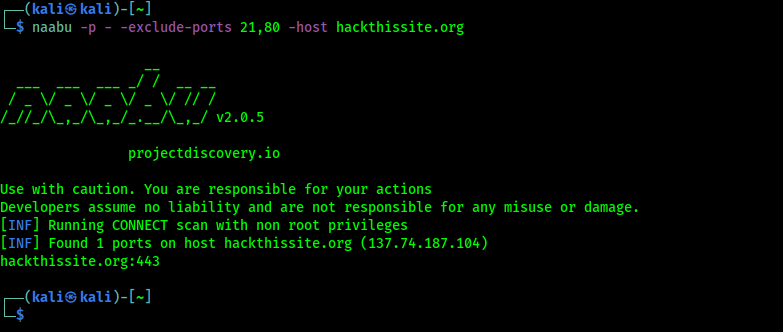

Можно также указать, какие порты не следует проверять. Исключим порт 21 и 80:

|

1 |

naabu -p - -exclude-ports 21,80 -host hackthissite.org |

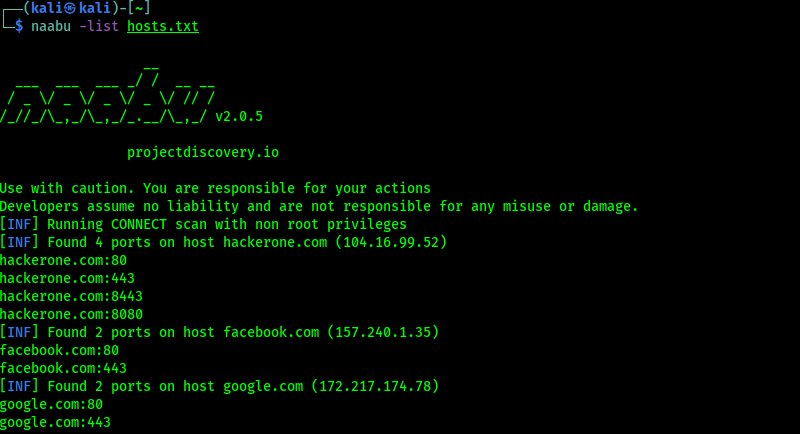

Можно сканировать хосты из списка. Для этого используем текстовый файл, где каждый хост прописан отдельной строкой и используем параметр -list:

|

1 |

naabu -list hosts.txt |

На скрине выше видно, что мы проверили все порты целевых хостов. Для вывода результата в формате JSON используем параметр -json. Для сохранения результата в файл параметр -o.

Параметр -silent отобразит результат только после завершения сканирования.

Работа Naabu с Nmap

Мы можем использовать сканер вместе с Nmap. Nmap будет полезен для обнаружения служб, работающих на портах.

Nmap установлен в Kali по умолчанию, поэтому команда будет выглядеть следующим образом:

|

1 |

echo hackthissite.org | naabu -nmap-cli 'nmap -sV -oX nmap-output' |

На этом все. Теперь вы знаете, как установить и использовать Naabu в Kali Linux.

Полезные ссылки:

- Использование сканера портов RustScan на Kali Linux

- Как установить и использовать сканер Nessus на Kali Linux