Первым делом при проведении компьютерно-криминалистической экспертизы необходимо обязательно снять дамп всего содержимого жесткого диска нашего ноутбука. Во-первых, это убережет вас от косяков и случайных повреждений (и, соответственно, утери части бесценных артефактов), во-вторых, будет служить эталоном состояния системы на момент получения аппаратуры на экспертизу, а в-третьих, позволит получить образ, готовый к углубленному исследованию, но не требующий при этом физического доступа к устройству.

Еще по теме: Создание дампа памяти всех процессов Windows

В первой нашей статье мы уже приводили примеры софта, который поможет вам изучить форензику (ссылка в начале статьи). Сегодня для снятия дампа жесткого диска мы будем пользоваться утилитой The Forensic Toolkit Imager (FTK Imager).

Утилиту можно скачать с официального сайта или найти, к примеру, в специализированных дистрибутивах для криминалистического анализа, таких как DEFT или CAINE (Computer Aided INvestigative Environment).

Более подробную инфу о снятии образа и других доступных утилитах для этого вы можете прочесть в документе SANS Forensic Images: For Your Viewing Pleasure. А для тех, у кого совсем туго с английским, есть пошаговый гайд с картинками, где уже точно все будет понятно.

Рассмотрим несколько вариантов работы с FTK Imager. Первый (CLI) и второй (GUI) варианты на рабочей системе с загрузкой хостовой ОС. Третий вариант — это более безопасный способ создания образа HDD на выключенной машине, но о нем чуть позже.

Начнем с первого. Потрошим компьютер, вытаскиваем из него HDD, далее подключаем его к нашему лабораторному компу и, запустив в консольном режиме FTK Imager, прописываем команды.

В CLI-интерфейсе программы пишем:

|

1 |

E:\>ftkimager.exe <HARD DRIVE THAT YOU WANT TO IMAGE> e:\<Destination path of output file with name NOT extension> --e01 --frag 2G --compress 9 --verify |

В нашем случае это выглядит так:

|

1 |

E:\>ftkimager.exe \\.\PhysicalDrive0 e:\IMAGE_FORENSIC\filename --e01 --frag 2G --compress 9 --verify |

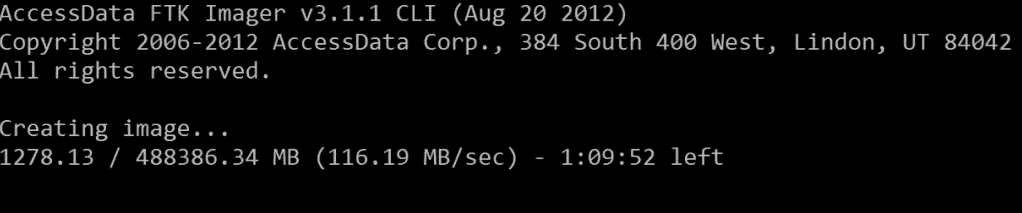

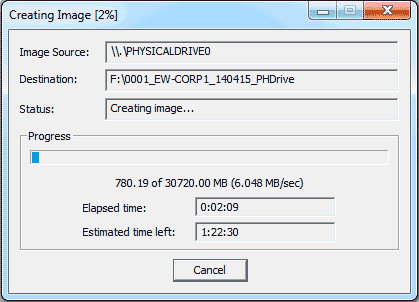

Если все правильно, то в конце мы должны получить вот такую картинку.

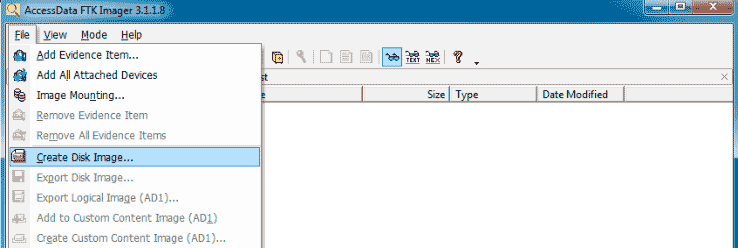

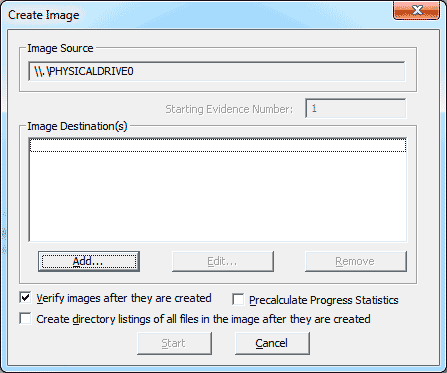

Любителям графического интерфейса придется больше двигаться. Для того чтобы создать образ диска, идем в пункт меню File → Create disk image.

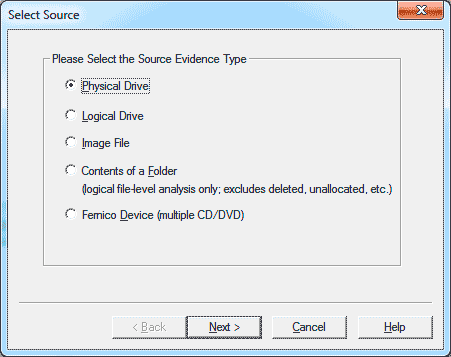

Далее выбираем пункт «Физический диск».

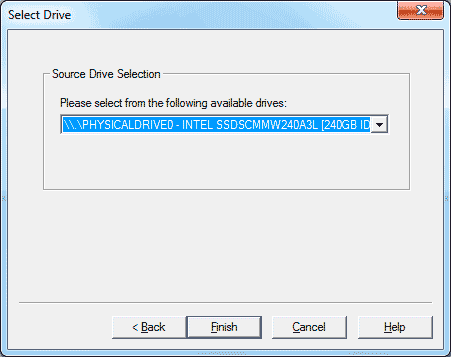

Если диск в системе не один, то выбираем системный.

Не забываем поставить галочку «верификация» после создания образа.

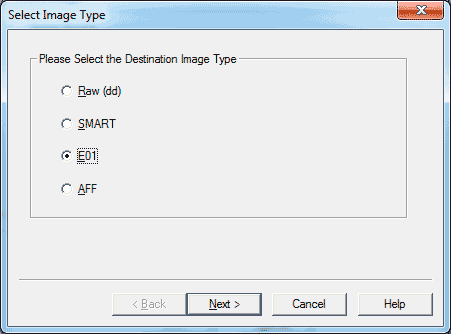

Меню выбора доступных форматов для сохранения образа диска нашего ноутбука. Для совместимости с другим ПО выбираем дефолтный вариант — E01.

И наконец, вариант третий — получение образа без загрузки хостовой ОС путем снятия дампа в режиме Live CD. Это наиболее безопасный и предпочтительный способ, так как нам не нужно вмешиваться в существующую конфигурацию системы (получать права админа, забивать ненужной инфой системный лог), и, что более важно, это не позволит уничтожить ни один артефакт, оставшийся после взлома. К примеру, если использовалась малварь, то она по таймеру или другому событию может замести следы своего присутствия в системе (очистить логи, %TEMP%-директории, удалить свой исполняемый файл), что может существенно изменить картину происходящего.

Еще по теме: Как открыть форензик образы FTK Imager и Encase в 7-Zip

Для этих целей используем специальный Linux-дистрибутив CAINE. Все действия будут выполняться в терминале. Подключаем внешний HDD-диск к нашему пациенту, а вместе с тем параллельно загружаемся с USB-флешки в CAINE. Монтируем внешний HDD (/dev/sdb1) во временную директорию:

|

1 2 |

root@caine:~# mkdir /mnt/target root@caine:~# mount /dev/sdb1 /mnt/target |

Далее создаем хеш-значение жесткого диска ноутбука (/dev/sda), используя алгоритм MD5:

|

1 |

root@caine:~# md5sum /dev/sda > /mnt/target/HDD_Img_Forensic.md5 |

Утилитой dd делаем дамп диска /dev/sda в директорию /mnt/target, задав имя образа, к примеру HDD_Img_Forensic.

|

1 |

root@caine:~#dd if=/dev/sda of=/mnt/target/HDD_Img_Forensic.img conv=sync,noerror bs=8k |

И в завершение проводим верификацию получившегося образа по сумме хеша MD5, таким образом заверяя себя, что все прошло успешно.

|

1 2 |

root@caine:~#md5sum /mnt/target/HDD_Img_Forensic.img > /mnt/target/HDD_Img_Forensic.img.md5 root@caine:~# cat /mnt/target/*.md5 |

И перед выключением размонтируем нашу временную точку:

|

1 |

root@caine:~# umount /mnt/target/ |

С образом жесткого диска разобрались. Теперь перейдем к дампу оперативной памяти.