Форензика или как у нас говорят компьютерная криминалистика — дело не только интересное но и высокооплачиваемое. В сегодняшнем форензик кейсе мы покажем как создать дамп памяти всех процессов Windows и провести анализ взаимосвязи «родительский — дочерний»

Для этого небольшого форензик кейса нам понадобится только одна машина с заранее установленной старинькой Windows.

Еще по теме: Дистрибутивы для криминалистического анализа

Как создать дамп памяти процессов Windows?

Скачиваем native-утилиту от Microsoft под названием Process Explorer.

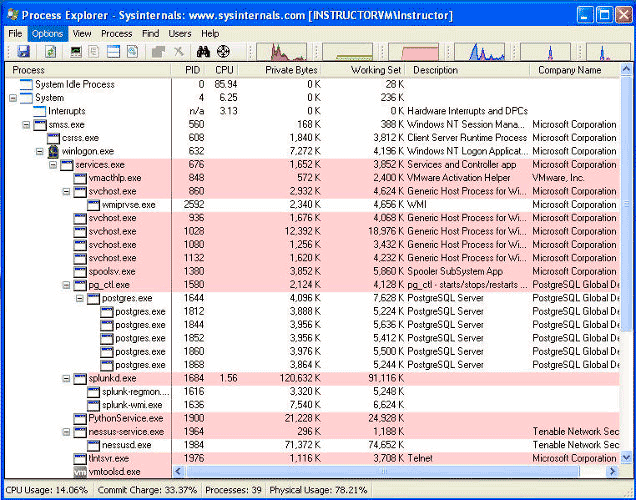

После распаковки архива в любую директорию запускаем бинарный файл от имени администратора (для получения полного списка системных и скрытых процессов) и идем в меню View —> Show Processes From All Users.

Чуть-чуть о том, что демонстрирует нам программа.

В колонке Process отображается дерево активных процессов и их потомков. Потомок (child) — процесс, созданный другим, родительским (parent) процессом. Любой процесс может быть и потомком, если он создан в ходе выполнения другого процесса, и родителем, если в ходе его выполнения создан другой процесс. Отображение элементов дерева процессов выполняется в соответствии с порядком их запуска при загрузке операционной системы и регистрации пользователя.

Корень дерева процессов — уровень System Idle Process, состояние простоя системы. Следующим элементом дерева представлен уровень System. На самом деле System — это не отдельно существующий реальный процесс, а уровень дерева, предназначенный для отображения активности системы, связанной с обработкой прерываний, работой системных драйверов, диспетчера сеансов Windows (Session Manager) smss.exe и csrss.exe (Client-Server Runtime).

Остальная часть дерева отображает иерархию реально выполняющихся в Windows процессов. Так, приложение служб и контроллеров SERVICES.EXE обеспечивает создание, удаление, запуск и остановку служб (сервисов) в операционной системе, что и отображается в списке порождаемых им процессов.

- PID — идентификатор процесса PID — уникальное десятичное число, присваиваемое каждому процессу при его создании.

- CPU — степень использования центрального процессора.

- Private Bytes — объем оперативной памяти, выделенной данному процессу и не разделяемой с другими процессами.

- Working Set — рабочий набор процесса, представляющий собой суммарный объем всех страниц используемой им памяти в данный момент времени. Размер этого набора может изменяться в зависимости от запросов процесса. Большая часть процессов используют разделяемую память (Shared Memory).

- Description — краткое описание процесса.

- Company Name — название компании-разработчика.

- Path — путь и имя исполняемого файла.

- Verified Signer — признак достоверности цифровой подписи исполняемого файла. Наличие строки Not verified говорит о том, что цифровая подпись отсутствует или ее не удалось проверить.

Больше подробностей можно узнать из документации.

Также с помощью Process Explorer можно создать дампы памяти отдельных процессов или всей системы для дальнейшего изучения. Эта практика часто применяется при обнаружении следов инфицирования системы малварью или эксплоита. Сделанный дамп можно просмотреть через утилиту Debugging Tools for Windows.

Дамп памяти процесса сохраняет небольшой объем информации о самом процессе и загруженных компонентах, которые были на момент появления.

Полный дамп всех процессов — это образ, включающий содержимое всей оперативной памяти компьютера, как пользовательские, так и системные процессы. Однако помните: прежде чем делать дамп память всех процессов Windows, вы должны убедиться, что у вас хватит места для сохранения на жестком диске. Особенно это касается серверных редакций ОС.

ПОЛЕЗНЫЕ ССЫЛКИ:

- Создание флешки для дампа RAM (атака Cold Boot)

- Как создать дамп оперативной памяти с помощью FTK Imager