В Kali Linux вы найдете несколько инструментов для перечисления DNS целевого домена. В этой небольшой статье рассмотрим на мой взгляд лучший, который называется DNSRecon.

Еще по теме: Атака трансфер DNS

Перечисление DNS с помощью DNSRecon на Kali Linux

DNSRecon может выполнять множество вещей связанных с DNS домена, среди которых:

- Проверка записи кэша DNS-сервера на наличие записей A, AAAA и CNAME.

- Перечисление записей DNS для определенного домена (MX, SOA, NS, A, AAAA, SPF и TXT).

- Проверка всех записей NS на предмет переноса зон.

- Проверка разрешение подстановочных знаков.

- Выполнение общего перечисления записей SRV и расширение домена верхнего уровня (TLD).

- Проверка поддоменов и записей хоста A и AAAA с учетом домена и списка слов.

- Поиск записей PTR для заданного диапазона IP-адресов или CIDR.

- Выполнение перечисления субдоменов и хостов с помощью Google Dorks.

- Сохранение результатов в текстовый файл.

По традиции начинаем с изучения справки:

|

1 |

dnsrecon -h |

Справка отобразит синтаксис, который используется для перечисления DNS целевого домена и параметры запуск:

Использование: dnsrecon.py [опции]

Общие параметры:

|

1 2 3 4 5 6 |

-d DOMAIN, --domain DOMAIN — целевое доменное имя (например, example.com). -D DOMAINS_FILE, --domains DOMAINS_FILE — файл со списком целевых доменных имен. -t TARGET, --target TARGET — целевой IP-диапазон или CIDR. -T TARGETS_FILE, --targets TARGETS_FILE — файл со списком целевых IP-диапазонов или CIDR. -s, --speed-enum — увеличить количество потоков для ускорения перечисления. -e, --enable-bruteforce — включить перебор поддоменов. |

Параметры брута:

|

1 2 |

-w WORDLIST, --wordlist WORDLIST — словарь для перебора поддоменов. --longest-subdomain — найти самое длинное поддоменное имя. |

Параметры вывода:

|

1 2 |

-o FILENAME, --output FILENAME — сохранить результаты в файл. -j, --json-output — сохранить результаты в формате JSON. |

Параметры перечисления:

|

1 2 3 |

--nameservers NAMESERVERS — указать пользовательские DNS-серверы (разделенные запятыми). --disable-reverse-lookup — отключить обратный PTR-поиск. --show-dnssec — показать информацию о DNSSEC. |

Разное:

|

1 2 3 4 |

--user-agent USER_AGENT — указать пользовательский User-Agent. --source-ip SOURCE_IP — указать исходный IP-адрес. -r, --recursive — использовать рекурсивный режим для перечисления поддоменов. --no-color — отключить цветное форматирование вывода. |

Дополнительные параметры :

|

1 2 3 4 |

--names NAMETYPE — указать конкретный тип записей для перечисления (разделенные запятыми, например, A,AAAA,NS,MX,SOA,SRV,SPF,TXT). --threads THREADS — количество потоков (по умолчанию=30). --dns-timeout DNS_TIMEOUT — таймаут DNS-запроса в секундах (по умолчанию=10). --retry RETRY_COUNT — количество попыток повторения DNS-запроса (по умолчанию=3). |

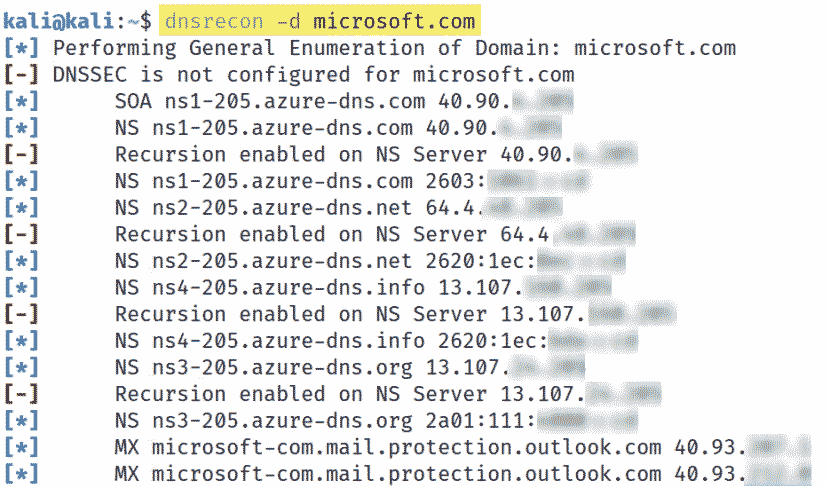

Попробуем получить DNS-записи Microsoft:

|

1 |

dnsrecon -d microsoft.com |

Анализ DNS-рекогносцировки 179

Как показано на предыдущем скрине, DNSRecon активно собирает все записи. Собранные данные могут быть использованы пентестером для создания профиля организации.

РЕКОМЕНДУЕМ: