В сегодняшней статье, на примере zonetransfer.me, рассмотрим атаку DNS zone transfer misconfiguration (атака трансфер DNS зоны).

Еще по теме: Использование DNSmap для поиска поддоменов

Атака трансфер DNS зоны на примере zonetransfer.me

Передача зоны DNS позволяет копировать записи зоны с одного DNS-сервера с главного DNS-сервера на другой DNS-сервер, например, на вторичный или резервный DNS-сервер в сети. Иногда системный администратор может забыть защитить свой DNS-сервер и внедрить элементы управления безопасностью, чтобы предотвратить копирование записей зоны (файлов) на неавторизованные DNS-серверы.

Успешная передача зоны DNS может привести к тому, что пентестер получит макет корпоративной сети. В худшем случае (то есть для целевой организации) организация может не разделять внутреннее и внешнее пространства имен на своих DNS-серверах. Такие неправильные настройки могут привести к тому, что кто-то получит такую информацию в злонамеренных целях.

Ребята из Digi Ninja (https://digi.ninja) создали домен zonetransfer.me, содержащий уязвимость передачи зоны DNS. Домен создан для изучения возможных уязвимостей связанных с неправильно настроенными DNS-серверами.

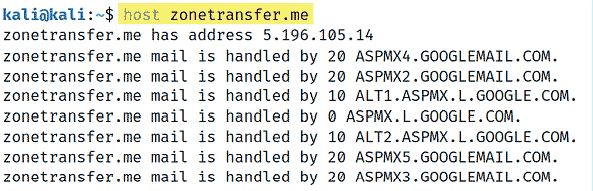

Откройте терминал Kali Linux и выполните передачу зоны хоста:

|

1 |

kali@kali:~$ host zonetransfer.me command |

Как показано на снимке экрана, хост смог получить записи DNS из целевого домена, такие как записи A и MX.

Далее воспользуемся командой для перечисления серверов имен (NS) целевого домена:

|

1 |

kali@kali:~$ host -t ns zonetransfer.me |

Мы нашли сервера имен:

- nsztm2.digi.ninja

- nsztm1.digi.ninja

Как специалист по тестированию на проникновение, вы можете использовать эти серверы имен, чтобы определить, допускают ли DNS-серверы целевой организации утечку своих записей зоны (файлов).

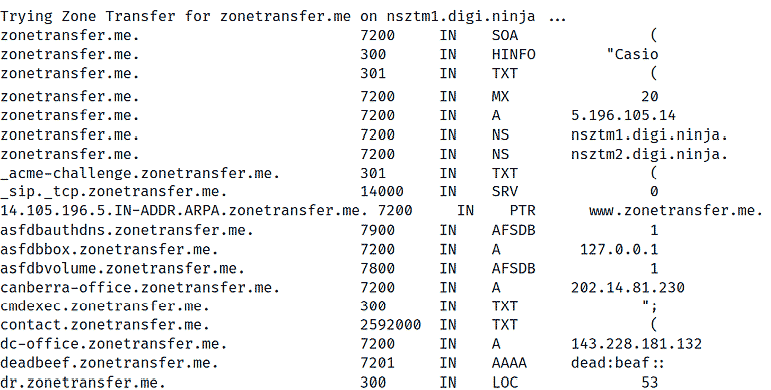

Теперь используйте следующую команду для запроса имени домена на одном из серверов имен:

|

1 |

kali@kali:~$ host -l zonetransfer.me nsztm1.digi.ninja |

На следующем снимке экрана показаны записи, полученные с помощью сервера имен nsztm1.digi.ninja:

Как показано на предыдущем снимке экрана, существует много конфиденциальных имен хостов, и соответствующие им IP-адреса были получены. Эти имена хостов могут быть непреднамеренно открыты для Интернета целевой организацией, но в результате плохо настроенных настроек DNS-сервера они были.

Чтобы автоматизировать этот процесс передачи зоны DNS, вы можете использовать инструмент DNSEnum:

|

1 |

kali@kali:~$ dnsenum zonetransfer.me |

Инструмент DNSEnum извлечет все записи DNS для целевого домена и попытается выполнить передачу зоны DNS, используя все найденные серверы имен.

На следующем скрине показано, что DNSEnum пытается выполнить перенос зоны целевого домена:

Кроме того, DNSEnum смог получить дополнительные записи зоны:

Как вы понимаете, такая информация ценна для пентестеров. Так можно определить различные хост-системы и их IP-адреса.

РЕКОМЕНДУЕМ: