Tor — это распределенная сеть, которая добавляет трафику определенную степень анонимности, передавая его через сеть ретрансляторов (Tor Relay). Список ретрансляторов доступен всем, соответственно они могут быть заблокированы интернет-провайдерами. В этой статье я покажу, как создать мост Tor Bridge Relay на Raspberry Pi для обхода блокировок Tor.

Что такое Tor Bridge Relay

Tor Bridge Relay (мосты-ретрансляторы) — это ретрансляторы Tor, которые не указаны в публичном каталоге Tor. Технически интернет-провайдеры, пытающиеся заблокировать доступ к сети Tor, не могут их всех заблокировать.

Многие страны в попытке заблокировать Tor, блокируют мосты-ретрансляторы. Создание моста Tor поможет в борьбе за свободный интернет.

Мост Tor Bridge Relay на Raspberry Pi

Инструкция подойдет и для VPS и даже Pi Zero или Zero 2.

Статический общедоступный IP-адрес рекомендуется, но не обязателен.

Для этого проекта подойдет любой Raspberry Pi. Разумеется, чем больше памяти, тем лучше.

Запишите образ Rasbian Lite на флешку Micro SD и поместите файл «ssh» в загрузочный раздел. Вставьте Micro SD и запустите устройство. Определите IP-адрес устройства и настройте с помощью конфига raspi.

|

1 |

sudo raspi-config |

Настройте имя хоста, локализацию, память видеокарты (16). После чего перезагрузите войдите в систему и обновите Rasbian:

|

1 |

sudo apt update && sudo apt upgrade -y |

В плане безопасности, лучше создать нового пользователя, предоставить ему sudo, изменить пароль Raspberry Pi, войти в систему с новым пользователем и заблокировать учетную запись Raspberry Pi.

Установка и настройка Tor на Raspberry Pi

Установка и настройка Tor для моста-ретранслятора довольно проста. Для начала, установите Tor, obfs4proxy и nyx:

|

1 |

sudo apt update && sudo apt install tor obfs4proxy nyx -y |

Сделайте резервную копию файла конфигурации и откройте в редакторе:

|

1 2 |

sudo cp /etc/tor/torrc /etc/tor/torrc.backup sudo nano /etc/tor/torrc |

Измените Torrc:

|

1 2 3 4 5 6 7 8 9 10 11 |

RunAsDaemon 1 ORPort 9998 ServerTransportListenAddr obfs4 0.0.0.0:9999 BridgeRelay 1 ServerTransportPlugin obfs4 exec /usr/bin/obfs4proxy ExtORPort auto #set the Nickname and Contact info ContactInfo Nickname ControlPort 9051 CookieAuthentication 1 |

Выйдите и сохраните. Перезагрузите устройство.

Пробросьте порты 9998 и 9999 в роутере на Raspberry Pi, если это необходимо.

Подключитесь по SSH к устройству и измените разрешения файла cookie:

|

1 |

sudo chmod 755 /run/tor/control.authcookie |

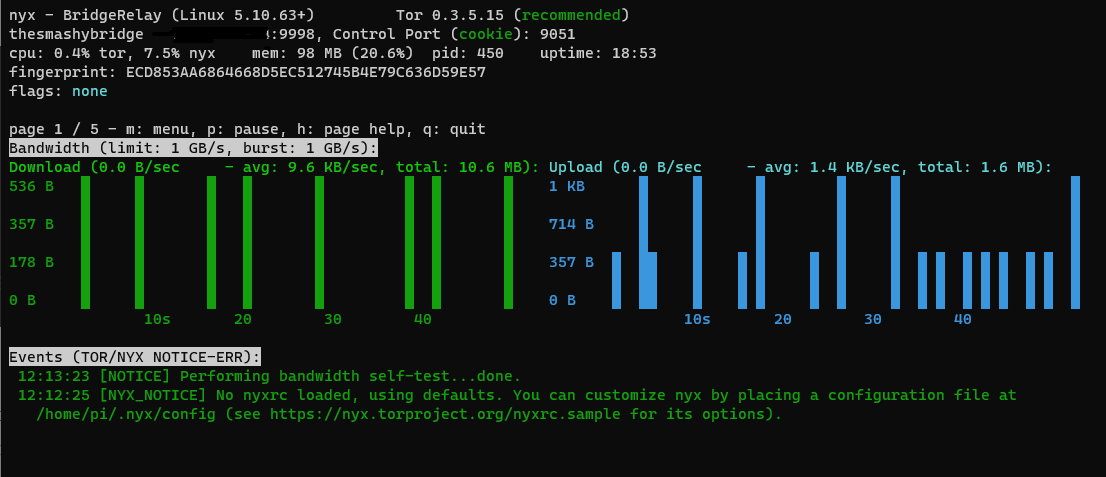

Для проверки запустите Nyx:

|

1 |

nyx |

Вы должны увидеть трафик. Если вы нажмете стрелку вправо, вы увидите соединения, а если вы продолжите нажимать стрелку вправо, вы увидите конфигурацию реле, затем torrc и, наконец, интерпретатор управления.

Чтобы найти свой мост, вам нужен хешированный фингерприт. Он хранится в /var/lib/tor.

|

1 |

sudo cat /var/lib/tor/hashed-fingerprint |

Вы можете выполнить поиск по этому фингерпринту с помощью Tor Atlas. Имейте в виду, что требуется некоторое время, чтобы реле появилось в результатах поиска.

Можно ограничить пропускную способность, используемую Tor, отредактировав файл Torrc. Описано в руководстве.

Заключение

Ретрансляторы Tor являются важной частью сети Tor и должны быть защищены. Я бы порекомендовал использовать инструменты ufw, Fail2ban и отредактировать конфигурацию ssh для улучшения безопасности. Прочитайте руководство по безопасности Tor и если возможно, изолируйте свой ретранслятор в выделенной системе. На этом все. Спасибо за инструкцию пользователю mr.smashy.

Еще по теме: Создание точки доступа WiFi с анонимизацией через Tor