Перехват и анализ трафика — один самых важных начальных этапов взлома (пентеста). В перехваченном трафике можно найти много интересных данных, в том числе логины у пароли. Для этой цели используются специальные программы — снифферы. В этой статье я расскажу о лучших снифферах для Windows.

Еще по теме: Лучший сниффер для Android

Лучшие снифферы для Windows

Снифферы часто применяются и в других целях — для анализа и устранения неполадок локальной сети. Для обнаружения вредоносной активности и контроля сотрудников (посещение сайтов и т.д.). Но в большинстве снифферы конечно используются для пентеста (тестирование на проникновения).

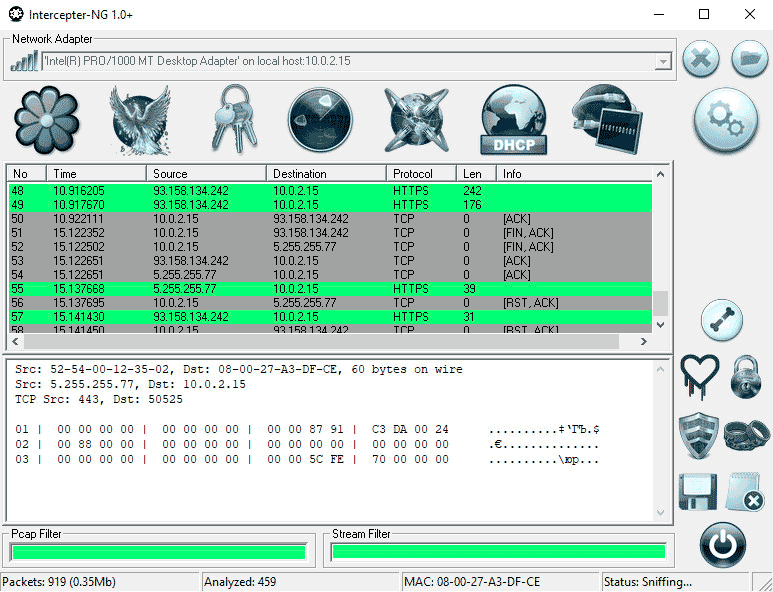

Intercepter-NG

Производитель: неизвестно

Сайт: http://sniff.su

Лицензия: бесплатно

Это тоже очень старый и убеленный сединами инструмент — впервые мы писали о нем еще в 2012 году. C тех пор разрабатываемый нашими соотечественниками проект не только не исчез с просторов интернета, как многие его конкуренты, но даже активно развивался и совершенствовался — последняя актуальная редакция сниффера датирована 2020 годом. Существует версия программы для Android в виде .APK-файла и даже консольная версия этого инструмента для Unix.

В своей работе Intercepter-NG использует утилиту NPcap, портабельную версию которой, по заверениям разработчиков, таскает с собой. Однако практика показала, что ее либо забыли туда положить, либо в Windows 10 она не работает — для запуска сниффера мне пришлось качать NPcap с сайта https://nmap.org/npcap/ и устанавливать его вручную.

Intercepter-NG имеет довольно симпатичный пользовательский интерфейс и позволяет просматривать трафик в нескольких режимах. Есть обычный просмотр пакетов и их содержимого, в котором можно фильтровать пакеты с помощью правил pcap или использовать функцию Follow TCP stream для детального анализа какой‑либо сессии. Есть режим Messengers Mode, в котором тулза пытается перехватить трафик мессенджеров — прежде всего ископаемых ICQ, MSN, Yahoo и AIM, но есть там поддержка протокола Jabber. С Telegram фокус не удался: сниффер попросту его не увидел.

Имеется Passwords Mode, в котором на экране демонстрируются выловленные из трафика логины и пароли, передаваемые по протоколам FTP, HTTP, SMTP, POP3, IMAP, LDAP, Telnet и другим. Режим Resurrection mode позволяет восстанавливать файлы, передаваемые через HTTP, FTP, SMB, IMAP, POP3 и SMTP, — при этом удачно восстанавливаются только файлы из завершенных TCP-сессий.

В составе Intercepter-NG имеется дополнительный и очень полезный инструментарий. Это простой DHCP-сервер, служба NAT, позволяющая транслировать пакеты ICMP/UDP/TCP между различными Ethernet-сегментами сети. Есть несколько сетевых сканеров: ARP, DHCP, реализован «умный» поиск шлюзов. Еще один полезный инструмент — модуль для организации MiTM-атак. Поддерживаются методы Spoofing (с поддержкой протоколов DNS/NBNS/LLMNR), ICMP Redirect, DNS over ICMP Redirect, SSL MiTM, SSLStrip и некоторые другие.

С помощью программы можно просканировать заданный диапазон портов в поисках работающих на них приложений, провести анализ связанных с этими портами протоколов. Можно переключить сниффер в экстремальный режим, при котором он будет перехватывать все TCP-пакеты без проверки портов, что позволит обнаружить в сети приложения, работающие на нестандартных и переопределенных администратором портах. Правда, в этом режиме приложение нещадно тормозит и периодически зависает намертво.

В актуальной версии Intercepter-NG появилась встроенная тулза для эксплуатации уязвимости Heartbleed — ошибки в криптографическом программном обеспечении OpenSSL, с помощью которой можно несанкционированно читать память на сервере или на клиенте, в том числе для извлечения закрытого ключа сервера.

Еще в состав пакета был добавлен инструмент для брутфорса и многопоточный сканер уязвимостей X-Scan. Иными словами, из простого приложения сетевого анализа Intercepter-NG понемногу превращается в эдакий комбайн, позволяющий не отходя от кассы просканировать сеть на наличие открытых портов и незакрытых уязвимостей, перехватить логины с паролями и чего‑нибудь сбрутить.

К минусам Intercepter-NG следует отнести то, что программа распознается как вредоносная антивирусом Касперского и Windows Defender, из‑за чего прибивается еще на этапе загрузки с сайта производителя. Так что для работы со сниффером придется отключать антивирусы, но это довольно скромная плата за возможность пользоваться столь многофункциональным инструментом.

SmartSniff

Производитель: Nirsoft

Сайт: http://www.nirsoft.net/utils/smsniff.html

Лицензия: бесплатно

Простенький сниффер, работающий с протоколами TCP, UDP и ICMP. Требует установки драйвера WinPcap и Microsoft Network Monitor Driver версии 3.

Проект изначально разрабатывался под Windows 2000/XP (что, в общем‑то, заметно по его интерфейсу), но жив и по сей день — последняя версия сниффера датирована 2018 годом. Утилита позволяет перехватывать трафик, проходящий через локальную машину, и просматривать содержимое пакетов — больше она, собственно, ничего не умеет.

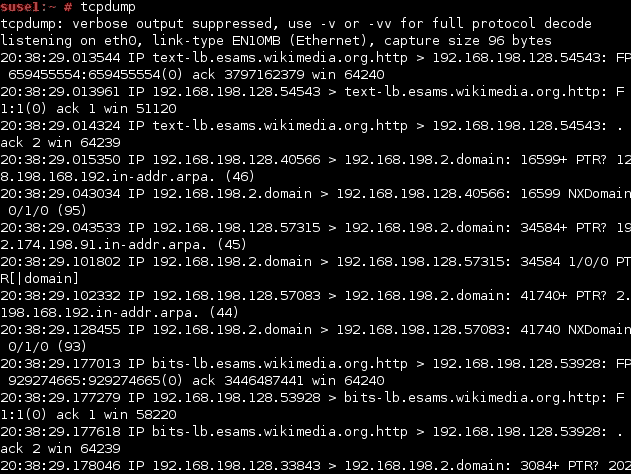

tcpdump

Производитель: Tcpdump Group

Сайт: tcpdump.org

Лицензия: бесплатно (модифицированная лицензия BSD)

Написанная на С консольная утилита, изначально разработанная под Unix, но позже портированная на Windows, в которой используется WinPcap. Для нормальной работы требует наличия административных привилегий.

Среди пользователей Windows более популярна версия tcpdump с открытым исходным кодом под названием WinDump, которую можно бесплатно скачать с сайта https://www.winpcap.org/windump/.

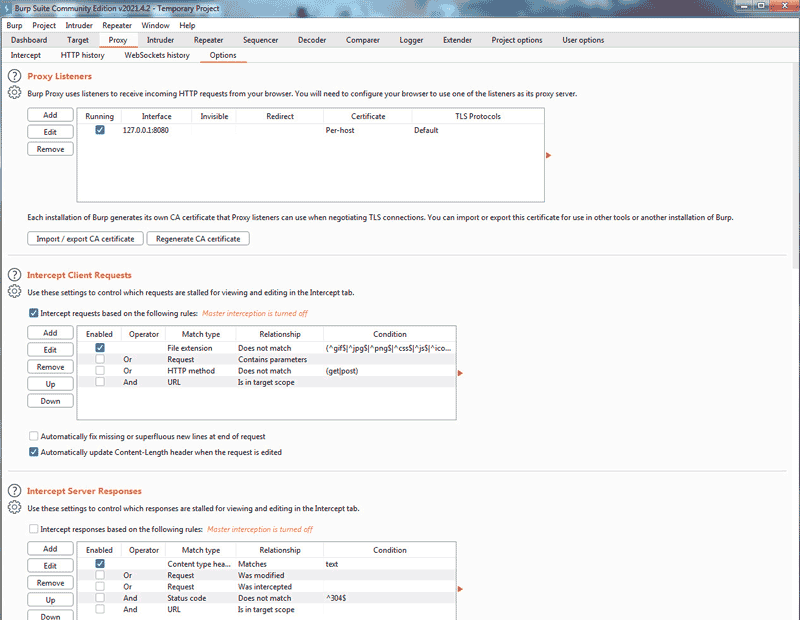

Burp Suite

Производитель: Portswigger

Сайт: https://portswigger.net/burp

Лицензия: бесплатно (Community Edition)

Еще один популярный у пентестеров инструмент, предназначенный для тестирования безопасности веб‑приложений. Burp входит в состав Kali Linux, есть версия под Windows с 64-битной архитектурой.

Этот фреймворк недаром называют «швейцарским ножом пентестера» — в плане поиска уязвимостей и аудита безопасности веб‑приложений ему нет равных. Burp Suite включает возможности для отправки на удаленные узлы модифицированных запросов, брутфорса, фаззинга, поиска файлов на сервере и многое другое.

Собственно, в качестве сниффера Burp совсем не универсален — он умеет только отслеживать трафик между браузером и удаленным веб‑приложением с использованием перехватывающего прокси, для работы которого с протоколом HTTPS требуется установить в системе дополнительный сертификат. Но для определенных целей этого может оказаться достаточно.

Burp перехватывает все пакеты, которые отправляет и получает браузер и, соответственно, позволяет анализировать трафик различных веб‑приложений, включая онлайн‑мессенджеры или соцсети. Если в исследуемой пентестером инфраструктуре имеются работающие через HTTP или HTTPS сервисы, лучшего инструмента для их тестирования, пожалуй, не найти. Но использовать Burp только в качестве сниффера HTTP/HTTPS-трафика — это все равно, что возить с дачного участка картошку на «Ламборджини»: он предназначен совсем для других задач.

Заключение

Если перефразировать популярную песню, снифферы бывают разные — и каждый из них лучше подходит для своих задач.

В целях исследования веб‑приложений и перехвата локального HTTP-трафика нет ничего лучше Burp Suite, для поиска проблемных мест в собственной локальной сети или получения списка удаленных узлов, к которым обращается какая‑либо программа, отлично подойдет Wireshark.

А для атак на сетевую инфраструктуру можно использовать Intercepter-NG — эта тулза располагает целым набором полезных инструментов для тестирования на проникновение.

Еще по теме: Лучшие устройства хакера