Пентест мобильных приложений является неотъемлемой частью в области информационной безопасности. Для пентеста мобильных приложений iOS используются два инструмента — Frida и Objection. В предыдущей статье я рассказывал про взлом приложений iOS с помощью Objection. В сегодняшней статье рассмотрим Frida для пентеста приложений. Данный материал — это не подробное руководство, а методология.

Еще по теме: Использование Frida для внедрения кода в приложение

Пентест мобильных приложений iOS используя Frida

Frida обладает широким спектром функций и возможностей. Инструмент позволяет перехватывать функции, изменять данные в памяти, взаимодействовать с Java и Objective-C классами, обходить механизмы проверки безопасности, такие как SSL-пиннинг и обнаружение джейлбрейка, и многое другое.

Кроме того, Frida имеет активное сообщество пользователей и разработчиков, которые постоянно работают над улучшением инструмента и предоставляют поддержку. Это позволяет получать обновления, новые модули и советы от опытных пользователей.

Этот инструмент дает хакерам возможность исследовать и анализировать приложения в режиме реального времени, что является неоценимым при выполнении пентеста.

Обратите внимание, что вам необходимо сделать джейлбрейк вашего устройства iOS, так как Frida использует функциональность низкого уровня, которая недоступна на неджейлбрейкнутых устройствах.

Про джейлбрейк мы писали в статье «Как сделать хакерский iPhone или iPad».

Установка Frida на iOS

После выполнения джейлбрейка устройства вы можете следовать этим шагам для установки Frida:

Шаг 1: Установите Cydia на вашем джейлбрейкнутом устройстве iOS.

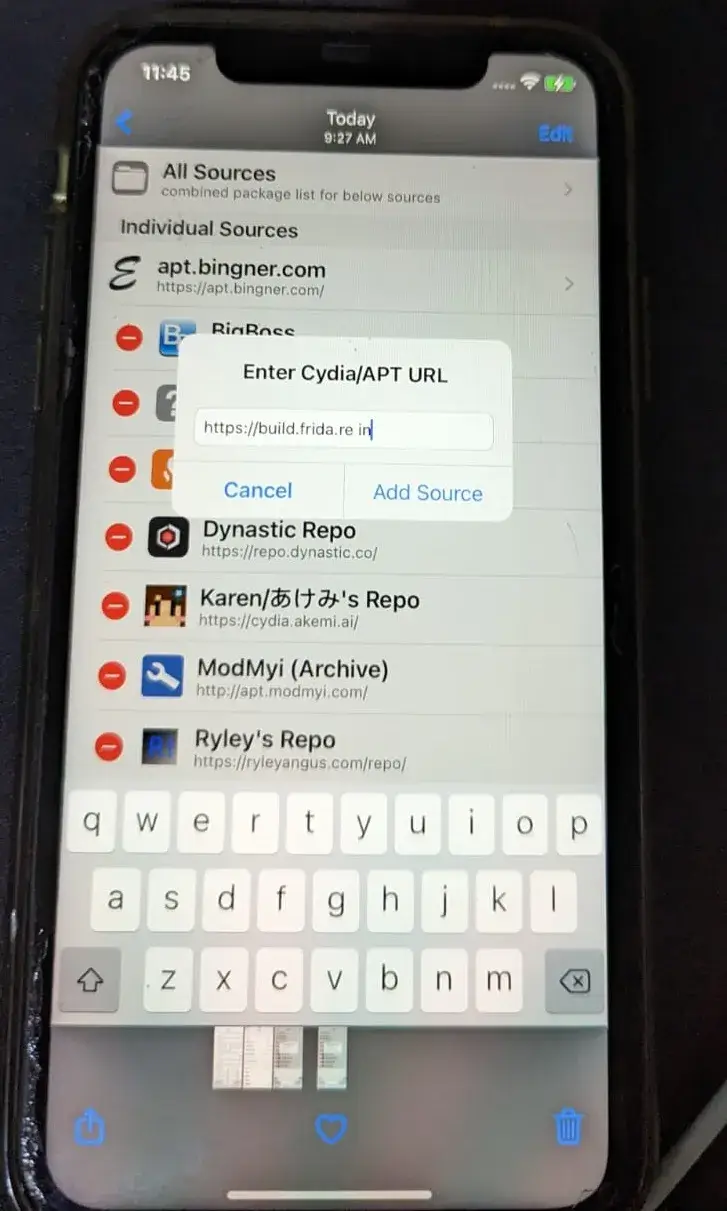

Шаг 2: Добавьте репозиторий Frida в Cydia. Для этого откройте Cydia, перейдите на вкладку Sources и нажмите кнопку Edit. Затем нажмите Add и введите ссылку на репозиторий Frida.

Шаг 3: Найдите и установите Frida из репозитория.

Шаг 4: Установите клиент Frida. Вы можете скачать его с официального сайта Frida.

Если возникнут проблемы с установкой, обратитесь к руководству на официальном сайте.

Использование Frida для пентеста мобильных приложений iOS

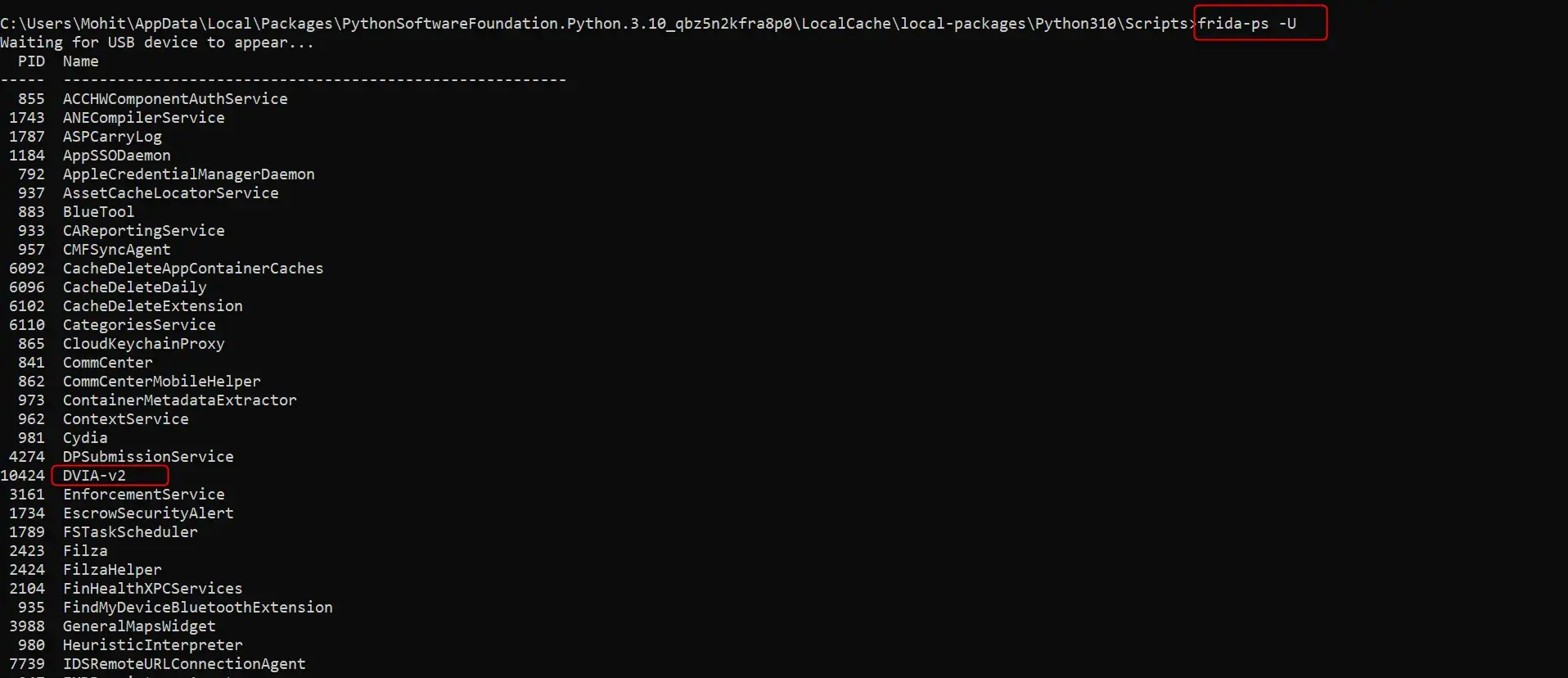

Откройте окно терминала на вашей рабочей машине и выполните команду frida-ps -U. Это должно отобразить список процессов, выполняющихся на вашем устройстве iOS.

Теперь вы готовы начать использовать Frida для проведения пентеста на вашем устройстве iOS!

Основные команды Frida для iOS:

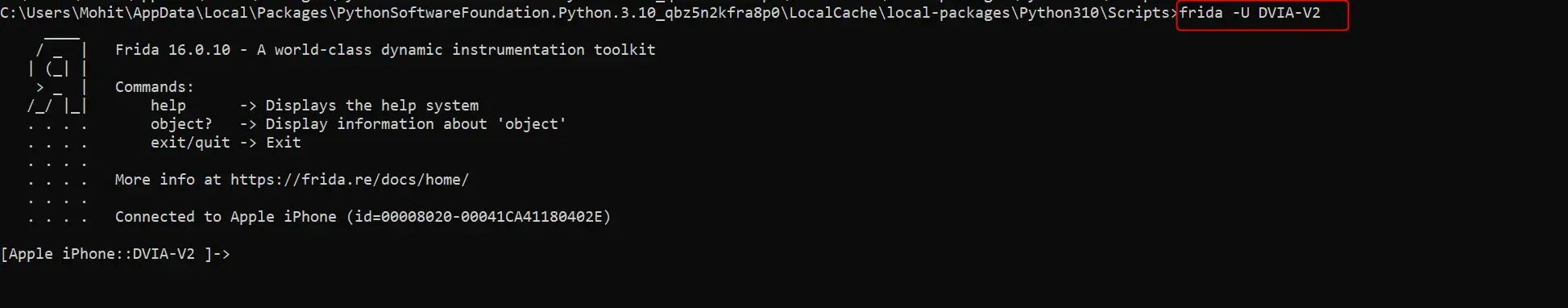

frida-ps -U — Показать список процессов, выполняющихся на устройстве iOS. frida -U <process_name> — подключиться к определенному процессу, выполняющемуся на устройстве iOS. Interceptor.attach(<address>, <callback>) — подключить перехватчик к функции по определенному адресу. Функция обратного вызова будет вызываться каждый раз, когда выполняется перехваченная функция. Memory.readByteArray(<address>, <size>) — прочитать массив байтов из определенного адреса памяти. Memory.writeByteArray(<address>, <data>) — записать массив байтов по определенному адресу памяти. Java.use(<class_name>) — использовать класс Java для взаимодействия с конкретным приложением Android. ObjC.classes.<class_name> — получить доступ к классу Objective-C для взаимодействия с конкретным приложением iOS.Помимо приведенных выше команд, с помощью Frida можно выполнить обход проверки SSL-соединения и обход обнаружения джейлбрейка, а также многое другое.

Заключение

В целом, Frida — незаменимый помощник для обнаружения уязвимостей в мобильных приложениях, что делает его ценным активом в арсенале хакера.

Другие примеры использования Frida для пентеста мобильных приложений iOS можно найти здесь.

ПОЛЕЗНЫЕ ССЫЛКИ: