Objection — это инструмент для динамического анализа мобильных приложений во время выполнения. В этой статье покажу, как установить и использовать Objection на iOS. Кстати, для тех, кто у нас впервые, напоминаю, что мы уже писали про Objection в статье «Как сделать хакерский iPhone или iPad».

Еще по теме: Внедрение кода в приложение с помощью Frida

Что такое Objection

Objection — предоставляет набор команд и функций, которые помогают во взломе iOS и Android-приложений.

Достоинства и возможности Objection:

- Динамический анализ.

- Активное сообщество

- Поддержка iOS и Android.

- Интерактивная оболочка командной строки, которая облегчает выполнение различных задач.

- Множество функций (проверка хранилища ключей, анализ бинарных файлов, обход проверки SSL-сертификатов, анализ кукисов и многое другое).

Установка Objection на iOS

Вот этапы установки Objection на iOS:

Шаг 1: Сделайте джейлбрейк вашего устройства iOS и установите Cydia (альтернативный магазин приложений для джейлбрейкнутых устройств iOS).

Шаг 2: Добавьте официальный репозиторий Objection в Cydia, следуя инструкциям (https://github.com/sensepost/objection):

- Откройте приложение Cydia на устройстве.

- Нажмите на кнопку «Изменить» в правом верхнем углу экрана.

- Нажмите на кнопку «Добавить» в левом верхнем углу экрана.

- Введите адрес официального репозитория Objection в поле «Введите адрес репозитория» и нажмите на «Добавить источник».

Шаг 3: Установите Objection из репозитория Cydia.

Шаг 4: Подключите устройство iOS к компьютеру и откройте окно терминала.

Шаг 5: Чтобы начать анализ приложения с помощью Objection, выполните команду:

|

1 |

objection -g explore |

Основные команды Objection на iOS

Вот несколько основных команд, которые помогут начать использование Objection на iOS:

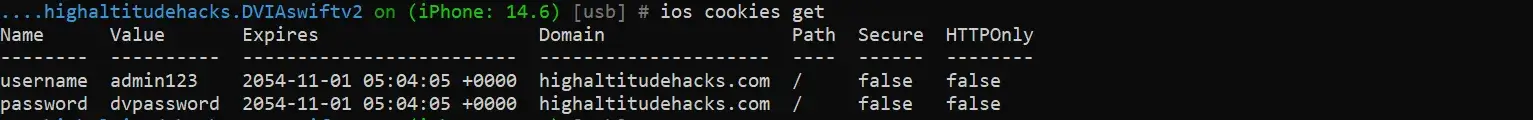

ios keychain dump — в тестировании на проникновение iOS необходимо оценивать хранение ключей в Keychain. Чтобы проверить настройки, можно выгрузить Keychain приложения и его содержимое. ios info binary — выгрузка бинарного файла. Это позволит проверить, зашифровано ли приложение, и проверить функции безопасности времени выполнения, такие как ASLR, защита от переполнения стека и ARC. ios sslpinning disable --quite — отключение проверки SSL-сертификатов для захвата трафика. ios nsurlcredentialstorage dump — проверка наличия конфиденциальных данных в NSURLCredentialStorage. ios nsuserdefaults get — проверка наличия конфиденциальных данных в NSUserDefaults. ios cookies get — проверка кукисов на наличие чувствительной информации. ios plist cat Info.plist — plist-файлы следует анализировать на наличие конфиденциальной информации. ios jailbreak disable — обход обнаружения джейлбрейка с помощью Objection. ios hooking watch class class_name — мониторинг определенного класса на вызовы методов. ios hooking list methods class_name — перечисление всех методов, доступных в определенном классе. ios hooking watch method class_name method_name — мониторинг определенного метода на вызовы. ios hooking set class_name method_name -c — перехват определенного метода и отображение его аргументов.Это всего лишь несколько примеров из множества команд, доступных в Objection для взлома iOS-приложений.

Заключение

Чтобы полностью понять все его функциональные возможности, ознакомьтесь с документацией Objection.

В будущем планирую написать подробные руководства по взлому iOS и Android-приложений и эта статья будет введением в Objection.

ПОЛЕЗНЫЕ ССЫЛКИ: