Анализ захваченных данных из Wireshark может быть сложной задачей для новичков, поскольку требует определенных знаний. Сегодня я познакомлю вас с отличным и простым для понимания инструментом анализа сетевых пакетов — NetworkMiner.

Еще по теме: Перехват трафика в локальной сети по проводу

Анализ пакетов с помощью с помощью NetworkMiner

NetworkMiner — это простой в использовании инструмент для анализа пакетов. Простота использования заключается в удобной сортировке найденных данных по категориям (изображения, сообщения, сеансы и т.д.).

Утилита пассивно анализирует дамп с трафиком, безошибочно определяет участников обмена сетевыми данными и распознает операционные системы, установленные на каждом хосте, по размеру окна, времени жизни пакета и уникальному набору флагов.

Самая важная особенность данного анализатора трафика это возможность извлекать файлы и сертификаты, передаваемые по сети. Эта функция может быть использована для перехвата и сохранения всевозможных аудио- и видео-файлов.

Сниффер поддерживает протоколы FTP, HTTP и SMB. Для них доступно также извлечение пользовательских данных (логинов и паролей). Программу можно использовать как для сниффинга так и для парсинга трафика WLAN.

Тулза распространяется в двух версиях (бесплатной и в платной) и может быть установлена на Windows и Linux. В данном примере я буду использовать NetworkMiner на Kali Linux через Wine.

Установка NetworkMiner

Перейдите на официальный сайт и скачайте NetworkMiner по этой ссылке.

После загрузки извлеките из архива папку NetworkMiner_2-7-3.

Запустить NetworkMiner на Kali Linux очень просто. В одной из наших статьей, мы рассказывали как это сделать (см. Установка Wine на Kali Linux). Двойным кликом запустите файл NetworkMiner.exe.

Загрузка образца для анализа сетевых пакетов

Просмотреть дополнительную документацию, а также получить доступ к образцам файлов PCAP, можете на этой странице.

Для анализа сетевых пакетов будем использовать файл http_with_jpegs.cap.gz. Мы его использовали в предыдущей статье «Анализ пакетов с помощью Xplico».

Я решил использовать этот файл, чтобы сравнить различия в результатах между Xplico и NetworkMiner.

Использование NetworkMiner

Нажмите File (Файл) Open (Открыть) и выберите файл http_witp_jpegs.cap.

После открытия файла, NetworkMiner начнет анализ и представит результаты.

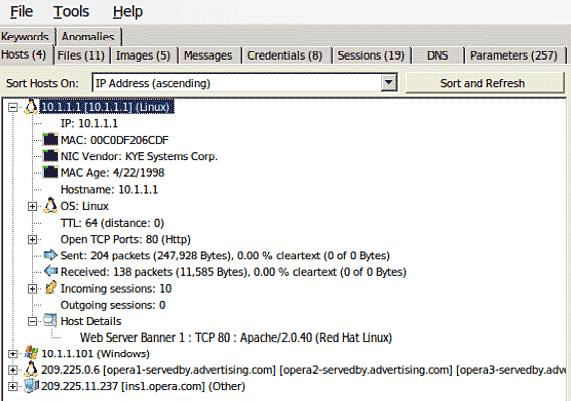

Вся найденная информация будет доступна на соответствующих вкладках:

- Hosts (Хосты) – 4

- Files (Файлы) – 11

- Images (Изображения) – 5

- Messages (Сообщения) – 0

- Credentials (учетные данные) – 8

- Sessions (Сессии) – 19

- DNS – 0

- Parameters (Параметры) – 257

На вкладке Hosts можно просмотреть сведения о каждом узле. Давайте посмотрим информацию о втором IP-адресе (10.1.1.1).

На предыдущем скрине можно увидеть информацию о MAC-адресе, производителе сетевой карты, ОС (Linux), открытые порты, исходящие сеансы на серверы и даже сведения о хосте, что говорит о том, что система является веб-сервером Apache на Red Hat.

Переходим на вкладку Files и видим несколько записей и типов файлов (html, xapc и jpeg).

Можно открыть все найденные файлы. Щелкните правой кнопкой на файле файл index.html и выберите «Открыть». Это откроет файл .html в браузере. Вы также можете сделать это для других файлов, таких как файлы .jpeg.

Нажмите на вкладку Images. В данном случае NetworkMiner нашел 5 изображений.

На вкладке Messages инструмент нашел есть три сообщения, которые показывают исходный и целевой хосты, а также отправителя и получателя электронной почты.

На вкладке Credentials находим очень интересные артефакты. На этой вкладке показаны IP-адреса клиента и сервера, тип ОС, протокол и любые связанные имена пользователей и пароли, которые могли использоваться в этом сеансе, которые, скорее всего, являются незашифрованными паролями в виде простого текста.

На вкладке Sessions показаны сеансы между устройствами.

Вкладка Keywords (Ключевые слова) позволяет вводить отдельные ключевые слова (строковый или шестнадцатеричный формат) или добавлять ключевые слова из текстового файла для поиска в списке результатов.

Как видите, NetworkMiner — это мощный инструмент инструмент, который упрощает анализ сетевых пакетов, классифицируя информацию, найденную в файле .pcap.

Заключение

Как видите, использование NetworkMiner для анализа сететых пакетов происходит намного легче, чем использование популярного Wireshark, поскольку результаты отображаются в более простом и удобном для чтения формате.

Единственный недостаток — ограничения бесплатной версии. Поэтому в следующей статье мы рассмотрим еще одну альтернативу, который называется PcapXray.

ПОЛЕЗНЫЕ ССЫЛКИ:

- Поиск артефактов на компьютере Windows

- Анализ трафика с помощью сканера ZUI

- Ошибка сохранения извлеченных файлов в NetworkMiner

Файл то зашифрованый! как расшифровать?