Надежную защиту ваших данных может дать только шифрование в сочетании с надежным паролем. Но, как мы все знаем, длинный, сложный пароль — это долго и слишком нудно. Его придется вводить при каждой разблокировке экрана, возможно на виду у других людей, которые не прочь подсмотреть за вашими нажатиями клавиш и даже записать их на видео.

Еще по теме: Безопасность Linux с помощью USB-ключа YubiKey

Ключ аутентификации из флешки

Чтобы не выйти из себя, в сотый раз набирая свой надежный пароль, достаточно начать использовать в качестве ключа аутентификации обычный USB-накопитель. Сделать это можно с помощью PAM-модуля pam_usb.

Несмотря на то что разработка ведется от случая к случаю и последний стабильный релиз 0.5.0 датирован далеким 2011 годом, инструмент вполне жизнеспособен. А учитывая миниатюрные размеры современных флеш-карт, еще и эстетичен.

Энтузиасты могут попробовать собрать вручную git-версию утилиты, в которой добавлена поддержка SD-карт (однако их работа не всегда гарантирована), или обратиться к форкам, созданным неравнодушными пользователями, с различными дополнительными плюшками (например, поддержкой udisks2).

Для настройки USB-ключа необходимо:

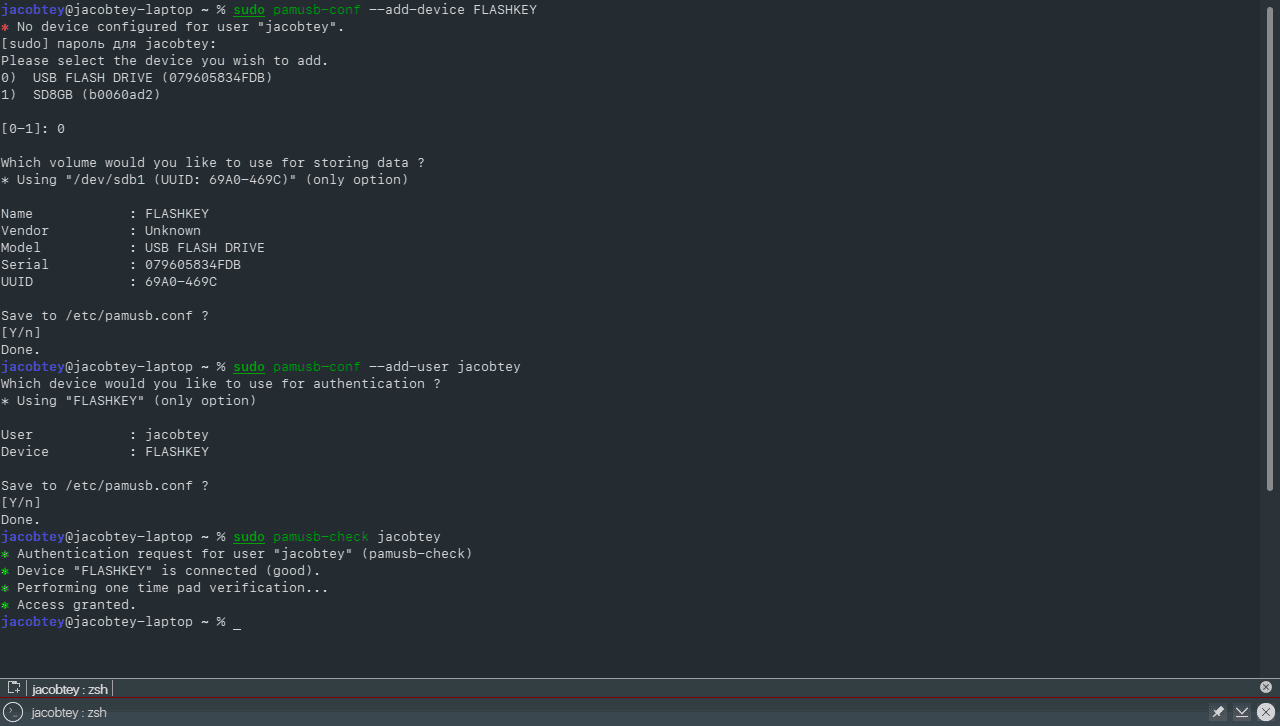

1. Выбрать носитель и задать ему имя (например, FLASHKEY):

2. Добавить пользователя, зарегистрированного в системе, который будет авторизоваться с помощью флешки (например, username):

$ sudo pamusb-conf --add-user username3. Проверить корректность установок:

$ sudo pamusb-check username4. Включить pam_usb в процесс авторизации, добавив в начало /etc/pam.d/system-auth строку:

auth sufficient pam_usb.soЭта строка указывает системе, что вставленной флешки достаточно для авторизации. Если ее вынуть, система снова станет запрашивать пароль пользователя.

Для авторизации рута благоразумнее иметь отдельную флешку и вставлять ее в разъем, когда понадобится повысить привилегии в системе с помощью su или sudo. В этом случае строку из пункта 4 следует добавить в /etc/pam.d/su.