Продолжим серию статьей про сбор информации. В предыдущей статье мы говорили про сбор информации с помощью Shodan в Metasploit. Сегодня продолжим и поговорим об использовании веб-архива Wayback Machine в Metasploit.

Еще по теме:

Сбор информации с помощью Wayback Machine в Metasploit

Для тех, кто не в курсе, Wayback Machine — это старый сайт, который сохраняет страницы всех сайтов в сети Интернет, в том виде, в каком они были в прошлом. Кстати, мы упоминали о нем в статье «Как зайти на заблокированный сайт»

Для начала зайдите на сайт веб-архива и введите адрес какого-нибудь сайта.

Сбор информации с помощью Metasploit Wayback Machine

Как видите, снимков несколько. Я думаю, что он начал делать снимки моего сайта, как только он получил определенный объем трафика, потому что он существует дольше, чем с мая 2017 года. Теперь, если мы нажмем на более раннюю дату, скажем, 10 июля 2017 года, мы получим копию веб-сайта с этого время. Это может быть немного медленно, но посмотрите на это.

Сбор информации с помощью Metasploit Wayback Machine

Бум, до сих пор качаю старый логотип. Вы можете перемещаться по веб-сайту, как если бы он был в прямом эфире, видя всю датированную информацию.

Итак, чем хороша вся эта информация, спросите вы? Некоторые из вас, возможно, уже догадались, что это может стать ценным активом для социальной инженерии. Кроме того, как я уже говорил в предыдущей статье, чем больше у вас информации о цели, тем больше у вас шансов взломать их систему.

Преимущество сбора информации таким образом заключается в том, что, поскольку вы не берете данные с их живого веб-сайта, теоретически их невозможно обнаружить. Бывают случаи, когда изображения могут быть извлечены с живого веб-сайта, если вы нажмете на определенные ссылки, но вероятность того, что вас обнаружат, намного ниже, чем при сканировании их живого веб-сайта.

Сбор такого рода информации, особенно истории компании и некоторых базовых знаний, может дать вам большое преимущество при подготовке атаки с использованием социальной инженерии.

Сбор информации с помощью Metasploit: модуль Wayback

Наш старый друг Metasploit оснащен нужными инструментами для сбора этой информации в большем масштабе: модулем enum_wayback. Давайте запустим его в Metasploit.

|

1 2 |

msfconsole use auxiliary/scanner/http/enum_wayback |

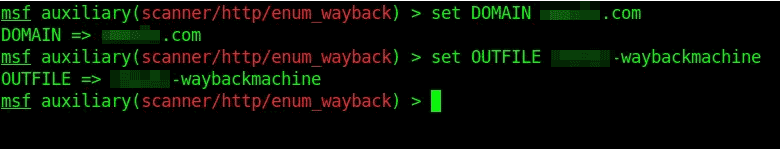

Вы видите, что у нас есть опции, которые мы можем установить; один требуется один нет.

Мы должны установить Домен, и мы МОЖЕМ установить Выходной файл, который я настоятельно рекомендую для дальнейшей обработки. Вероятно, вам не захочется читать сотни страниц в окне терминала. Итак, давайте быстро сделать это.

|

1 2 |

set DOMAIN ceos3c.com set OUTFILE |

Запуск эксплойта

Пришло время запустить наш эксплойт.

|

1 |

run |

Отлично, кажется, получилось. OUTFILE находится в вашем корневом каталоге.

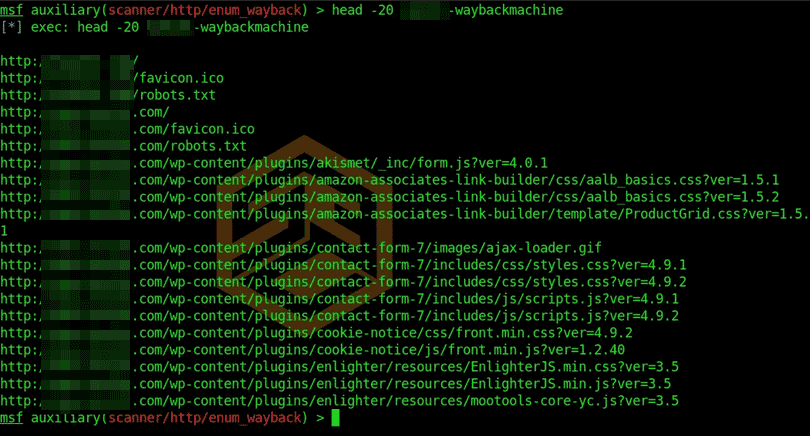

Список содержимого OUTFILE

Чтобы проверить, есть ли фактические URL-адреса в сохраненном вами OUTFILE, вы можете проверить это, напечатав первые 20 строк, используя следующий синтаксис.

|

1 |

head -20 ceos3c-waybackmachine |

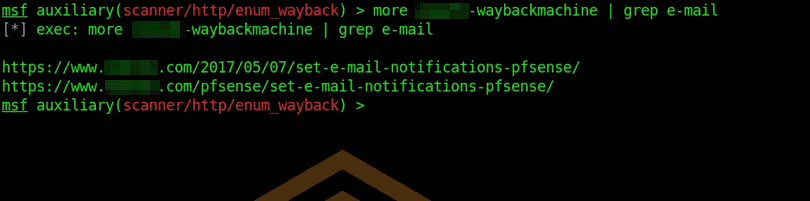

Дальнейшая обработка

Теперь вы можете либо импортировать этот файл в BurpSuite для дальнейшей обработки, либо для быстрого анализа просто использовать команду grep.

|

1 |

more ceos3c-waybackmachine | grep e-mail |

Естественно, я не храню адреса электронной почты на своем веб-сайте, но большинство компаний это делают. Таким образом, вы можете заменить электронную почту чем-то вроде «Адрес», «Технический директор», «Аудит», «Телефон» или чем-то еще, что может вас заинтересовать.

Заключение

Wayback Machine может быть действительно полезным активом при создании атаки социальной инженерии, ценная информация может быть извлечена из прошлого. Нередко можно найти номер телефона генерального директора или кого-то важного из тех времен, когда они не были так важны.

Это еще один метод сбора информации с помощью Metasploit, который вы можете добавить в свой репертуар.