Содержание

- 1 Безопасность домашнего сервера NAS

- 2 Обязательные шаги для защиты домашнего сервера

- 2.1 Используйте сложные пароли

- 2.2 Не забывайте вовремя обновлять ПО

- 2.3 Не устанавливайте ненужные дополнения

- 2.4 Храните важные данные в зашифрованном контейнере

- 2.5 Отключите учетную запись администратора по умолчанию

- 2.6 Включите и настройте брандмауэр

- 2.7 Давайте пользователям минимальные права

- 2.8 Не давайте серверу доступ в интернет

- 2.9 Не используйте чужие компьютеры для входа на сервер

- 3 Необязательные шаги для защиты домашнего сервера

- 4 Выводы

В последнее время домашним сервером никого не удивишь. Домашние сервера или как еще говорят хранилища NAS — это такое же полезное и нужное устройство как внешний жесткий диск или флешка. Но, в отличие от внешнего жесткого диска, домашний сервер открывает большие возможности. Он может быть источником медиаконтента для всего дома, а не только для отдельно подключенного к нему устройства. Кроме этого NAS имеет огромное количество дополнительных функций и применений. Но как любое устройство подключенное к сети, домашний сервер требует защиты. В этой статье мы и займемся обеспечением безопасности NAS.

Безопасность домашнего сервера NAS

Давайте начнем с вопроса: «Кто в вашей семье больше всего разбирается в компьютерах?» Допустим вы, тогда хочу вас расстроить, именно вам отвечать за безопасность вашей семьи, и защита домашнего сервера — ваша задача! И не надо говорить, что я здесь чтобы запугать вас. Я здесь чтобы помочь вам, и эта статья преследует только эту цель! Поэтому наберитесь терпения и дочитайте до конца или добавьте статью в закладки, чтобы вернуться и сделать все то, о чем я буду рассказывать далее.

Не стоит пренебрегать безопасностью домашнего файлового хранилища. Ведь там может быть много конфиденциальной информации, такой как архив документов со сканами паспортов, водительских удостоверений и метрик. Все это отлично продается на хакерских форумах в глубоком вебе (другом интернете), а после чего используется в махинациях.

Я уже не говорю про семейный архив фотографий и паролей сохраненных в текстовом файле без шифрования. В лучшем случае вы подцепите какой-нибудь шифровальщик типа SynoLocker, который сканирует интернет, находит уязвимые сервера Synology и шифрует ваши файлы и после чего мило попросит выкуп. Ну, а в худшем, все это ваше добро в момент станет не вашим.

Итак, эта статья, а точнее чеклист будет разделен на две главы:

- В первой я расскажу про самые важные шаги для обеспечения безопасности вашего домашнего сервера.

- Во второй будут советы необязательные к выполнению (но очень желательные).

Многие рекомендации похожи на те, которые мы давали в статье Защита IP-камер, но, есть и такие, которые подходят исключительно домашним серверам. Даже если вы читали про защиту IP-камер, очень рекомендую пройтись по всем пунктам сегодняшнего чеклиста.

Обязательные шаги для защиты домашнего сервера

Приведенные ниже способы обеспечения безопасности основаны на моем NAS Synology, но почти те же настройки можно найти во многих других хранилищах NAS.

Используйте сложные пароли

О сложных паролях мы говорим каждый раз. Чтобы не повторяться, вот статья в которой мы рассказывали как создавать надежный пароль, а вот как хранить пароли.

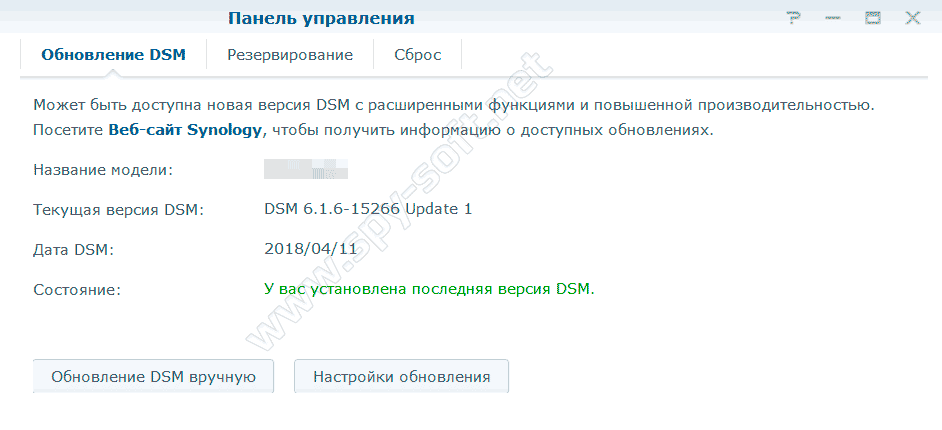

Не забывайте вовремя обновлять ПО

Один из самых важных шагов для обеспечения защиты NAS — это обновление программного обеспечения. В моем случае разработчики домашнего сервера Synology выпускают обновления раз в месяц (иногда чаще). При появлении обновления приходит оповещение. После появления оповещения зайдите в панель управления и незамедлительно обновите ПО!

Ведь обновление это не только новые интересные функции, но и патчи закрывающие уязвимости.

Кроме самой операционной системы хранилища DSM (DiskStation Manager) необходимо также обновлять установленные пакеты (дополнения расширяющие возможности сервера).

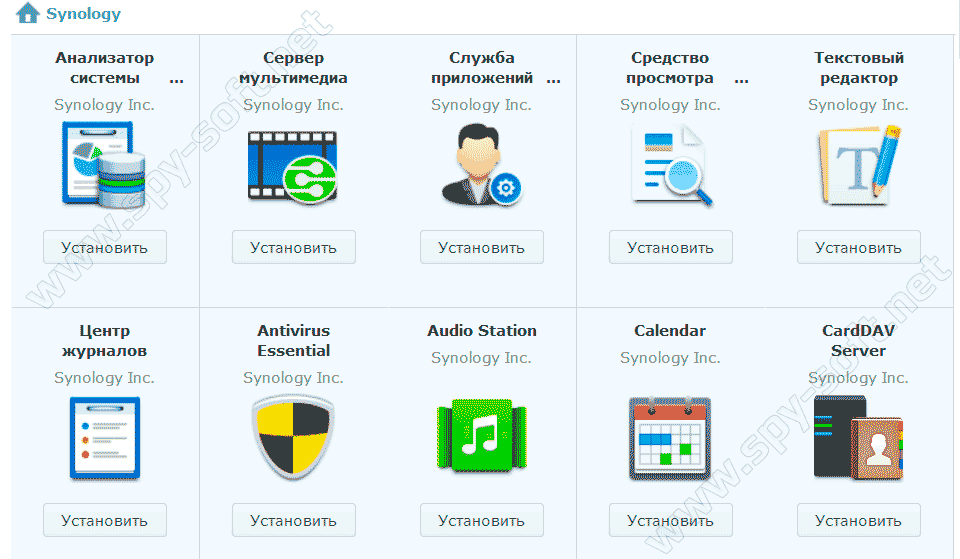

Не устанавливайте ненужные дополнения

Часто проблемой может стать именно дополнение. В том же Synology большинство найденных и эксплуатируемых уязвимостей было найдено именно в дополнениях.

Также не стоит устанавливать непроверенные дополнения. Они могут содержать закладки, с помощью которых автор дополнения может получить доступ к вашим данным. Устанавливайте только проверенные пакеты с официального сайта производителя.

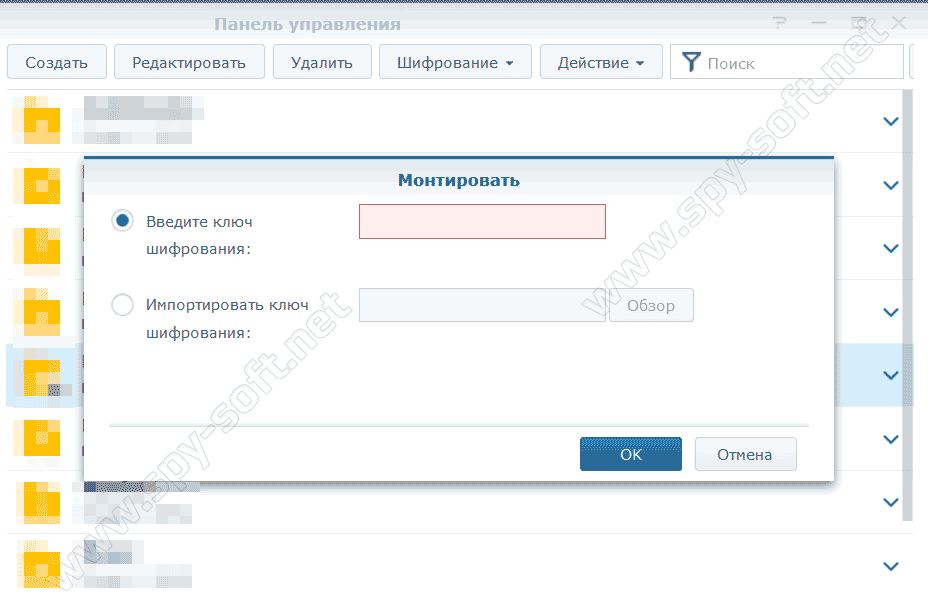

Храните важные данные в зашифрованном контейнере

Особенно чувствительные данные храните в зашифрованном виде. В некоторых версиях сервера Synology уже есть встроенная опция шифрования. Очень рекомендую!

Если в вашем домашнем сервере NAS нет такой возможности, тогда используйте старенький, но проверенный TrueCrypt, его обновляемый форк VeraCrypt или другие способы шифрования конфиденциальной информации.

Отключите учетную запись администратора по умолчанию

Во многих NAS есть учетная запись администратора по умолчанию, а имя пользователя, скорее всего, «admin». Проблема в том, что вы обычно не можете изменить имя пользователя этой учетной записи. Я рекомендую отключить учетную запись администратора по умолчанию и создать новую учетную запись администратора с выбранным вами именем пользователя. При выборе имени пользователя не стоит выбирать такие как: «Admin», Administrator» и т.д.

Создав учетную запись администратора с именем пользователя «ilovespysoftnet», а затем используя надежный пароль, вы значительно уменьшите вероятность того, что ваши учетные данные будут взломаны хакером или каким-нибудь скрипт-кидди.

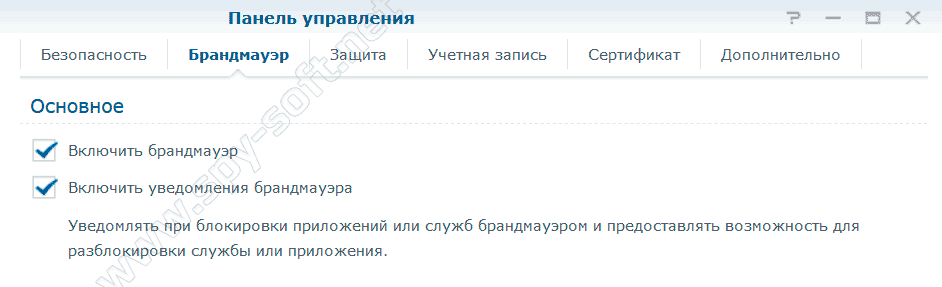

Включите и настройте брандмауэр

Брандмауэр добавляет еще несколько слоев защиты, которой не стоит пренебрегать и по возможности всегда использовать. Брандмауэр может автоматически блокировать любое соединение, которое NAS не распознает.

Имейте ввиду как правило брандмауэр по умолчанию не включен, поэтому не забудьте проверить настройки брандмауэра на вашем NAS и настроить правила в соответствии с вашими потребностями.

Например, у вас может быть правило, которое блокирует все IP-адреса или правило, которое разрешает определенные порты с IP-адресов.

Давайте пользователям минимальные права

Я рекомендую регистрировать отдельный аккаунт для каждого отдельного пользователя. Один пользователь под телевизор в спальне, другой для доступа с мобильного телефона ребенка, жены и т.д. Так вы сможете мониторить подключение пользователей к серверу и в случае взлома воссоздать и проанализировать сценарий по которому работали хакеры.

Кроме того, каждому такому пользователю давайте минимум прав (только самое необходимое). Телевизору в спальне требуется доступ к фильмам и аудиокнигам, но никак не к секретным документам ЦРУ и ФСБ, хранящихся у вас на сервере (шутка).

Не давайте серверу доступ в интернет

Еще один совет, который поможет защитить ваш NAS от непрошеных гостей — это полностью отключить NAS от внешнего мира. Я знаю, что фотки во время путешествия легче сбрасывать на работающий у вас в квартире сервер. Но, поверьте мне, друзья — это очень не безопасно. Очень! Использовать ваш сервер удаленно можно только в том случае, если на нем нет конфиденциальной информации и если вы учли советы данные в предыдущей главе (я имею ввиду сложные пароли и т.д.).

Не используйте чужие компьютеры для входа на сервер

Если вы все же используете сервер удаленно, тогда ни в коем случае не используйте чужие компьютеры для авторизации и используйте защищенное соединение (об этом ниже).

Необязательные шаги для защиты домашнего сервера

В этой главе я перечислю рекомендации, которые могут улучшить безопасность вашего сервера, но которые не являются очень важными.

Не сохраняйте пароль в браузере

Не сохраняйте пароль доступа к серверу в браузере. Я знаю, что это облегчает работу, но это также сбрасывает на нет ваши старания по защите домашнего сервера.

Используйте HTTPS для доступа к серверу

Когда вы подключаетесь к своему NAS удаленно, вы, вероятно, делаете это через HTTP. Это небезопасно. Чтобы исправить это, вы можете заставить NAS использовать HTTPS-соединение.

Более подробно в статье «Защита передаваемых данных».

Не держите сервер постоянно включенным

Постоянно включенный сервер — это очень удобно, но это облегчает работу хакеру. Включение сервера вручную вами или членами вашей семьи позволит определить несанкционированном доступ по странному пробуждение и работе сервера.

В Synology есть функции ухода в сон и полного отключения. Я рекомендую вторую. При таком раскладе вам не придется жертвовать комфортом и поднимать пятую точку дважды. Единственно что от вас потребуется — это включить сервер. После окончания просмотра фильма или какой-либо другой активности, сервер отключит себя сам, а хакер (при большинстве атак) будет ждать, когда же вы наконец-то включите сервак.

Измените порт и ответ сервера по умолчанию

Я рекомендую изменить порты используемые сервером по умолчанию и ответ который возвращает сервер. Эти шаги усложняют работу хакера проникшего в вашу локальную сеть.

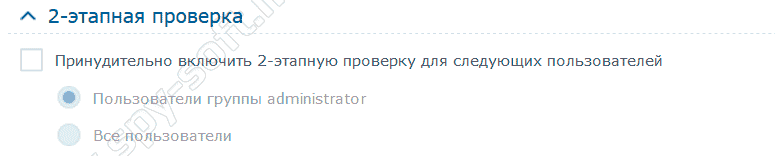

Включите двухфакторную аутентификацию

У вашего NAS, вероятно имеется возможность включения двухэтапной авторизации.

Двухфакторная аутентификация кроме имени пользователя и пароля для входа в систему также требует другое устройство (например, смартфон). Это во многом затрудняет взлом домашнего сервера.

Ищите уязвимости и взламывайте ваш сервер

Не забывайте про сайты типа Vulners, которые могут отыскать новые уязвимость вашего сервера. Если уязвимость найдена, то до тех пор пока не появился патч, постарайтесь не использовать NAS.

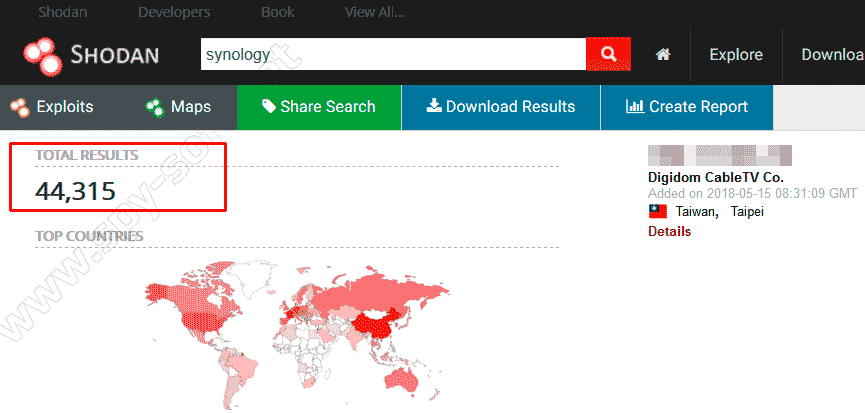

Используйте Shodan для сканирования вашей сети. Хакерский поисковик Shodan — это отличный инструмент пентестера. Но он также может быть полезен для анализа и защиты собственной сети.

О том как искать с помощью Shodan вы можете прочитать в статье «Использование Shodan».

Выводы

Какие могут быть выводы. Вывод один — не откладывайте на потом, то, что необходимо сделать сейчас! За вас это никто не сделает! А на сегодня все. Надеюсь данная статья поможет вам защитить ваш домашний сервер от взлома. Всем пока и информационной безопасности!

Как раз на днях сказал себе сервер синологи. Спасибо за инфу!