Мы недавно рассказывали, как хакер нашел уязвимости на сайте Nokia с помощью Google Dorks. В этой короткой статье я покажу еще один кейс легкого взлома с помощью Google Dorks, в рамках программы Багбаунти.

Еще по теме: Вот как я взломал сайт Tesla и получил 10.000$

Использование Google Dorks в багхантинге

Как обычно, в конце рабочего дня, решил зайти на Bugcrowd и присмотреть цель для очередного взлома. В соответствии с политикой программы я не могу раскрыть имя целевого домена, поэтому будем его называть «site.com».

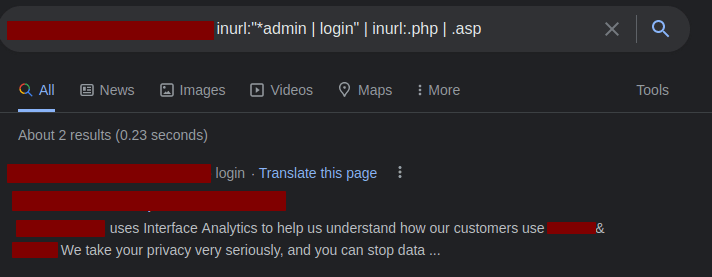

С помощью гугл-дорков начал поиск поддоменов.

Получив список субдоменов, я начал искать страницу авторизации site.com:

|

1 |

site:*.site.com inurl:”*admin | login” | inurl:.php | .asp |

Вышеупомянутый дорк нашел страницу входа для одного из поддоменов site.com.

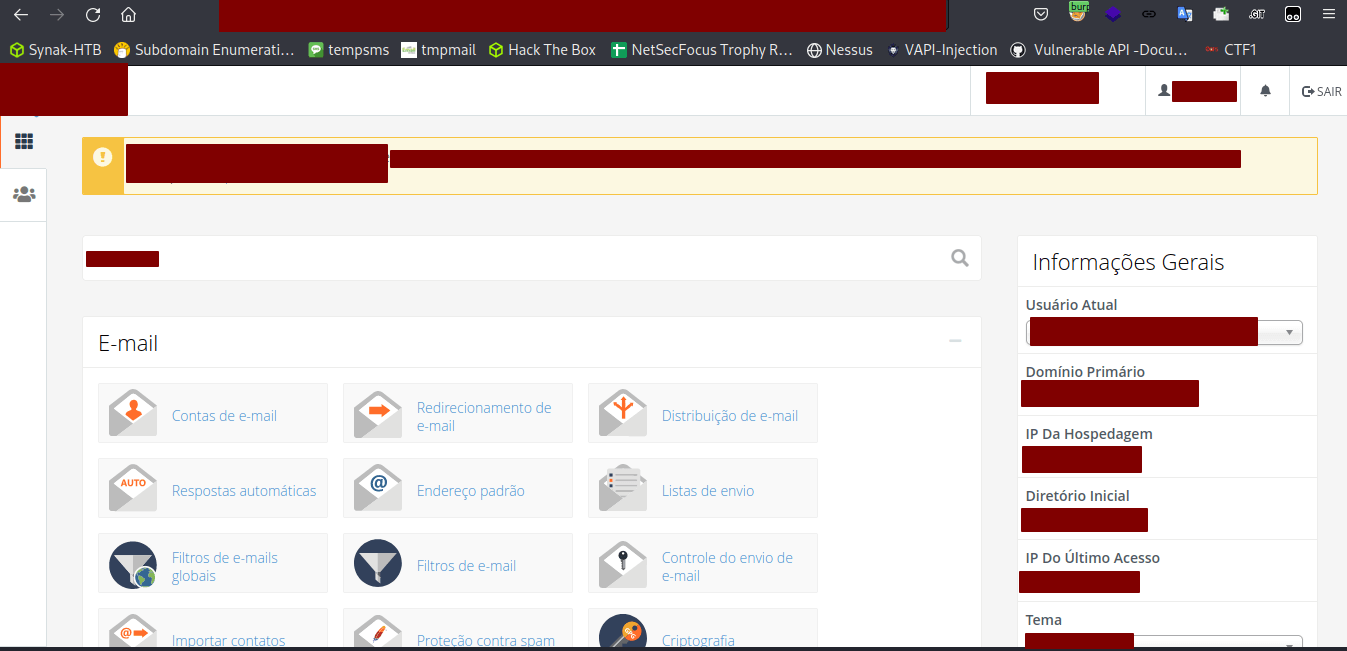

После множества попыток ручных проверок и фильтрации каждого вывода, я наконец нашел поддомен «y.site.com», который указывает на консоль администрирования WHM.

Самое любопытное, то что при нажатии по ссылке, без авторизации, автоматом перебрасывало в панель управления WHM.

Сказать, что я был удивлен — нечего не сказать. Когда я проверил URL-адрес, заметил, что имя пользователя и пароль передавались вместе с URL-адресом, что позволяло автоматически зайти в консоль.

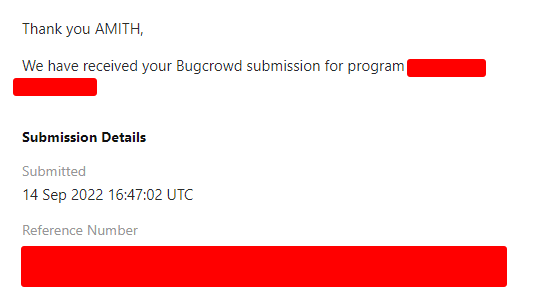

После этой интересной находки, я сразу сообщил о неправильной конфигурации через программу вознаграждения Bugcrowd.

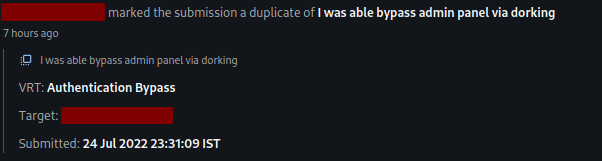

Через три дня я получил ответ от Bugcrowd. К сожалению, они пометили найденную уязвимость как дубликат.

Но я все равно рад, что смог найти эту ошибку с помощью Гугл Доркс.

Занимаясь багхантингом, не забывайте про Google Dorks!

РЕКОМЕНДУЕМ:

Взлом правительственного сайта Нидерландов