Многие хотят заниматься багхантингом и участвовать в программах Багбаунти, но боятся начать. Я Xail, днем пентестер в хакерской команде Red Team, по ночам багхантер. В этой короткой статье я поделюсь своим кейсом взлома сайта Tesla. Я покажу, как с легкостью смог найти уязвимость класса P1 и заработать на этом немного денег. Надеюсь, мой опыт послужит для вас хорошим примером и будет мотивировать. Погнали!

Еще по теме: Вот как я взломал сайт NASA

Заранее предупреждаю, не ожидайте ничего особо умного. Это был низко висящий фрукт, который можно было сорвать без особых усилий и знаний, но в этом и заключается фишка, кто не хочет без труда сорвать бабла?!

Взломал сайт Tesla и получил 10.000$

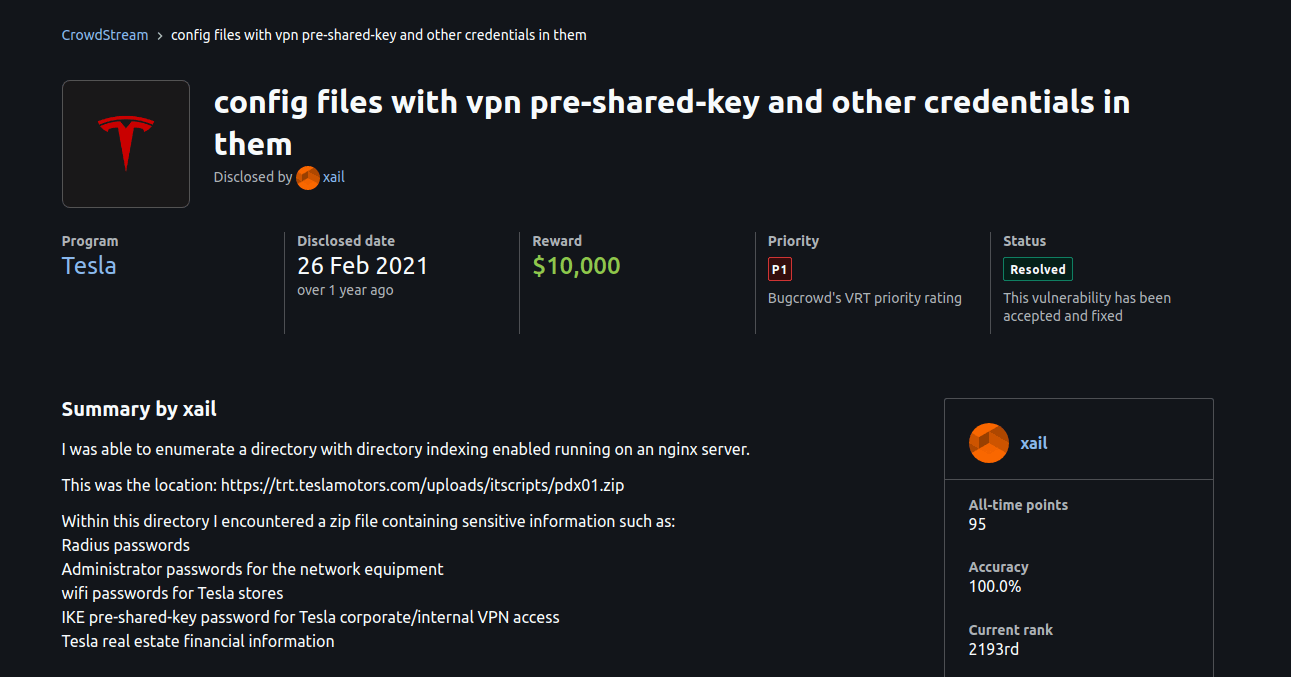

26 февраля 2021 года в рамках программы багбаунти я сообщил об обнаруженной мною уязвимости на сайте Tesla. Уязвимость позволила мне получить доступ к конфиденциальной информации, наиболее важной из которых был общий ключ IKE, который можно было использовать для подключения к корпоративной сети Tesla.

Вот как все было. После поиска поддоменов и определения серверов на TCP-портах 80 и 443, я решил зарядить Dirbuster со стандартным списком слов.

Через нескольких часов сканирования, обнаружил интересную вещь. Было включено индексирование на:

|

1 |

https://trt.teslamotors.com |

в каталоге:

|

1 |

/uploads |

Это означало, что я мог просматривать все файлы, которые находились в директории.

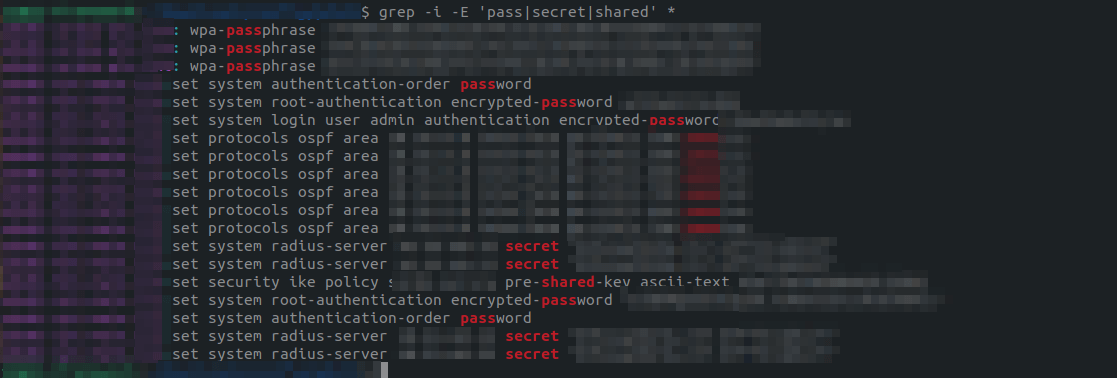

Просмотрев различные файлы в каталоге /uploads, я обнаружил файл .zip с именем pdx01.zip. Долго не думая, скачал его на виртуалке и обнаружил внутри несколько файлов конфигурации.

Среди этих файлов я нашел общий ключ VPN, который позволяет аутентифицироваться в корпоративной сети Tesla.

Я также нашел пароли WiFi магазинов Tesla и пароли Radius.

Я сразу же сообщил об этой проблеме Tesla через их программу BugCrowd Bug Bounty. Работники Tesla быстро отреагировали, приняли уязвимость, пометили ее как P1 (высокий уровень угрозы) и устранили проблему. После чего скинули мне 10.000$.

Вот как выглядит моя находка на сайте программы поощрений Tesla.

Спасибо Тесла — это отличный пример компании, которая серьезно относится к безопасности и вознаграждает тех, кто помогает им выявлять и устранять проблемы. Ну и отдельное спасибо за 10.000$, на улице такие деньги не валяются.

Как видите взламывать сайты Тесла, не только прикольно, но и выгодно. Хотя взломом именно этот кейс, трудно назвать )

РЕКОМЕНДУЮ:

какой инструмент использовали для взлома сайта? SQLMap?