Содержание

Сегодня я вас познакомлю с инструментом Eternal Scanner. Сканер позволяет автоматизировать поиск уязвимых к атаке EternalBlue и EternalRomance компьютеров. Данный инструмент будет полезен как для пентестеров так и для обычных пользователей, которые с помощью сканера Eternal Scanner смогут проверить свою локальную сеть на уязвимости CVE-2017-0144 и CVE-2017-0145.

EternalBlue и EternalRomance

Эксплоиты EternalBlue (CVE-2017-0144) и EternalRomance (CVE-2017-0145) после неудачных попыток продать были выложены хакерской группировкой Shadow Brokers в свободный доступ. Shadow Brokers заполучила их взломав компьютер одного из сотрудников NSA. Эти инструменты нацелены на ошибки в реализации протокола Microsoft Server Message Block (SMB).

Уязвимости особенно ценны для злоумышленников, поскольку вредоносный пакет позволяет удаленно выполнять код содержащий вредоносные программы, такие как вирусы-шифровальщики или инструменты для удаленного доступа RAT. Кстати, эти эксплойты уже использовались для распространения шифровальщиков, таких как WannaCry, Petya / NotPetya и Bad Rabbit.

Установка требований Eternal Scanner

Eternal Scanner использует ряд инструментов для сканирования уязвимых устройств. Masscan используется для сканирования устройств в пределах диапазона IP, а Metasploit Framework используется для проверки уязвимостей.

Кроме того, Wget используется для обновления самого инструмента. Для обнаружения дополнительных уязвимостей также требуется ряд модулей Python. Чтобы установить все необходимые компоненты в системе на основе Debian, такой как Kali Linux или Ubuntu, выполните следующую команды:

|

1 |

apt-get install masscan metasploit-framework wget python-pip |

Если модули Python доступны в ваших системных репозиториях, их можно установить, выполнив приведенную ниже команду:

|

1 |

sudo apt-get install python-crypto python-impacket python-pyasn1-modules |

Если модули недоступны в ваших системных репозиториях, их также можно установить с помощью pip:

|

1 |

pip install crypto impacket pyasn1-modules |

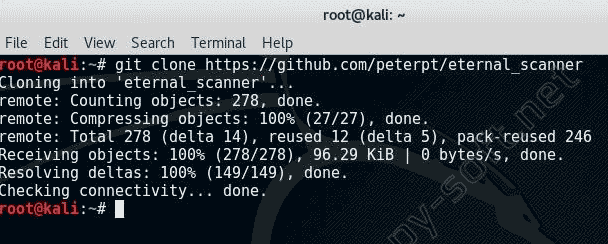

С установленными требованиями разобрались, теперь мы можем загрузить Eternal Scanner из GitHub.

|

1 |

git clone https://github.com/peterpt/eternal_scanner |

Eternal Scanner готов к установке и запуску.

Использование Eternal Scanner

Зайдите в папку eternal_scanner:

|

1 |

cd eternal_scanner |

Теперь запустите Eternal Scanner используя следующую команду.

|

1 |

./escan |

При первом запуске скрипта инструмент будет автоматически установлен и теперь может быть запущен путем простого ввода escan. Чтобы продолжить использование инструмента при первом запуске, просто нажмите клавишу Enter.

Чтобы проверить свою локальную сеть, введите первые три октета IP-адреса локальной сети, а затем требуемый диапазон. Для сканирования каждого адреса в подсети может использоваться 1/24.

Если вы не уверены в своем IP-формате подсети, вы можете запустить netstat -rn в новом окне терминала и посмотреть указанный IP-адрес шлюза.

Этот IP-адрес, скорее всего, будет похож на «192.168.0.1» или «192.168.1.1». В приведенном выше примере первые три октета, возвращаемые netstat, являются «192.168.0», поэтому 192.168.0.0/24 использовался как вход для Eternal Scanner, как показано ниже.

Если все системы в вашей локальной сети обновляются, вы, скорее всего, не получите уязвимых компьютеров, что, как вы понимаете хорошо. Если бы сканирование было произведено для большего диапазона IP-адресов в Интернете, то результатов было бы гораздо больше.

Защита от атаки EternalBlue и EternalRomance

Первая линия защиты — это минимизация числа уязвимых систем. Все системы должны быть обновлены. Также не стоит забывать про защиту локальной сети, точнее защиту роутера. Необходимо провести проверку параметров конфиденциальности и безопасности ваших устройств, сканирование ваших собственных исходящих IP-адресов в поисковых системах, таких как Shodan, или даже сканирование портов, с помощью таких инструментов как Nmap и Masscan.