Для тех, кто у нас в первый раз, напомню, что мы уже рассказывали про установку уязвимой машины Metasploitable 2. Сегодня продолжим данную тему и рассмотрим установку уязвимого веб-приложения Damn Vulnerable Web Application на Kali Linux.

Еще по теме: Установка и использование OpenVAS (GVM) на Kali Linux

Что такое DVWA

Damn Vulnerable Web Application (DVWA) — это намеренно уязвимое веб-приложение на PHP/MySQL. Цель проекта — помочь этичным хакерам и специалистам ИБ отточить свои навыки и протестировать инструменты.

DVWA также может помочь веб-разработчикам и изучающим ИБ, лучше понять процесс безопасности веб-приложений.

Установка DVWA на Kali Linux

Перейдите в каталог html:

|

1 |

cd /var/www/html |

Клонируйте репозиторий git:

|

1 |

sudo git clone https://github.com/digininja/DVWA.git |

Измените права доступа к папке установки:

|

1 |

sudo chmod -R 777 DVWA |

Перейдите к файлу конфигурации в каталоге установки:

|

1 |

cd DVWA/config |

Скопируйте файл конфигурации и переименуйте его:

|

1 |

cp config.inc.php.dist config.inc.php |

Откройте файл настроек и измените пароль на что-то более простое для ввода (я изменю пароль на pass):

|

1 |

sudo nano config.inc.php |

На следующем снимке экрана показано содержимое файла конфигурации, включая всю информацию о базе данных:

Установите mariadb:

|

1 2 |

sudo apt-get update sudo apt-get -y install apache2 mariadb-server php php-mysqli php-gd libapache2-mod-php |

Запустите базу данных:

|

1 |

sudo service mysql start |

Войдите в базу данных (пароля нет, поэтому просто нажмите Enter при появлении запроса):

|

1 |

sudo mysql -u root -p |

Создайте пользователя базы данных. Нужно использовать те же имя пользователя и пароль, которые использовались в файле конфигурации (см. скрин выше):

|

1 |

create user 'user'@'127.0.0.1' identified by 'pass'; |

Предоставьте пользователю все привилегии:

|

1 |

grant all privileges on dvwa.* to 'user'@'127.0.0.1' identified by 'pass'; |

Результат этих операций с базой данных должен выглядеть так:

Пришло время перейти в каталог apache2 для настройки сервера Apache:

|

1 |

cd /etc/php/7.3/apache2 |

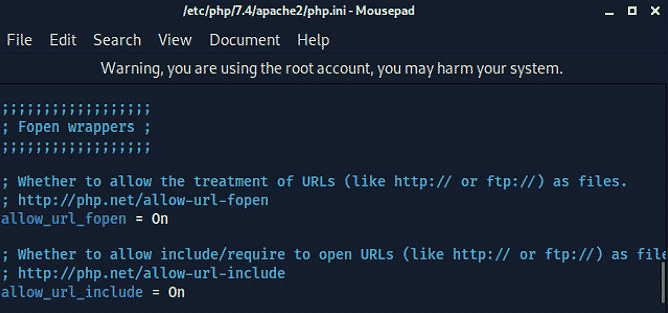

Откройте для редактирования файл php.ini, чтобы включить следующие параметры: allow_url_fopen и allow_url_include:

|

1 |

sudo mousepad php.ini |

Файл большой, поэтому вам может потребоваться прокрутить до середины файла, чтобы добраться до fopen и изменить значения:

Запустите сервер Apache:

|

1 |

sudo service apache2 start |

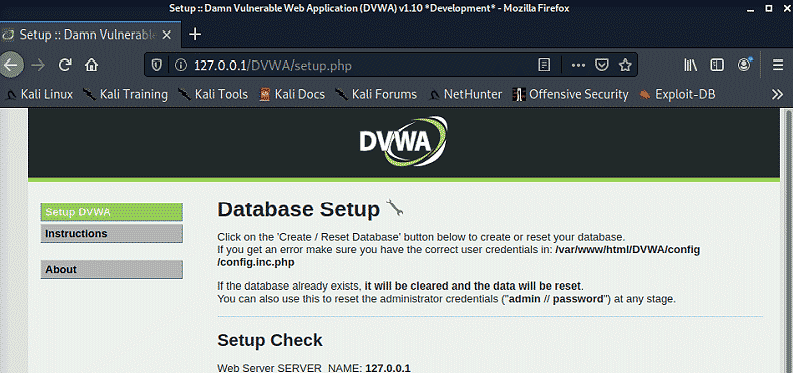

Если все сделали правильно, то можно открыть DVWA в браузере, введя в адресной строке следующее:

|

1 |

127.0.0.1/DVWA/ |

Если открылась страница настройки, это означает, что вы успешно установили DVWA на Kali Linux:

Прокрутите вниз и нажмите Create / Reset Database (Создать / сбросить базу данных). Это создаст базу данных, и через несколько секунд вы будете перенаправлены на страницу входа в DVWA:

Введите следующие учетные данные:

- admin

- password

Как видно на следующем снимке экрана, существует множество интересных уязвимостей, которые вы можете протестировать, например, брутфорс, SQL-инъекция и другие:

Одной из очень интересных атак является популярная атака XSS, которую мы подробно, на примере DVWA, рассмотрим в следующей статье.

ПОЛЕЗНЫЕ ССЫЛКИ:

- Лучшие онлайн CTF для начинающих хакеров

- Лучшие инструменты для поиска уязвимостей сайтов

- Создание лаборатории для анализа вредоносных файлов