Содержание

Мы часто говорим о перехвате трафика, но у нас до сих пор нет инструкции по использованию популярного сниффера Wireshark. Если вы новичок в информационной безопасности, тогда вам будет полезна данная статья. Сегодня я покажу, как используя Wireshark перехватить трафик. Мы не будем углубляться в Wireshark, а лишь рассмотрим базовые знания, которые помогут сделать первые шаги в использовании сниффера.

Еще по теме: Перехват трафика по проводу

Как используя Wireshark перехватить трафик

Для передачи данных используются протоколы. Незащищенные протоколы с открытым текстом — это протоколы, в которых конфиденциальная информация, такая как имена пользователей и пароли, передается в виде открытого текста. Это позволяет перехватить трафик используя технику MITM (Человек посередине). Данная атака известна также как «Сниффинг».

Для перехвата трафика будем использовать сниффер Wireshark. Это популярный инструмент для захвата и анализа пакетов, а также для выявления проблем в локальных сетях.

Wireshark работает с большинством известных протоколов, имеет легкий для понимания графический интерфейс и систему фильтров. Он поддерживает работу на различных ОС, таких как Linux, Windows, Solaris, Mac OS X, и т.д. Распространяется бесплатно и предустановлен в Kali Linux.

Для демонстрации перехвата трафика нам понадобиться стенд — три виртуальные машины, которые будут находится в одной локальной сети.

- Жертва — уязвимая машина Metasploitable 2 (см. также Установка Metasploitable в VirtualBox ).

- Жертва — дистрибутив Ubuntu (или любой другой Linux-дистрибутив, например Parrot).

- Атакующая машина — Kali Linux.

Мы будем использовать уязвимую машины Metasploitable 2 в качестве жертвы, так как в ней по умолчанию работают множество сервисов, которые необходимы для этого руководства. Да и вообще, в целом рекомендую использовать Metasploitable для практики взлома.

Предположим, что вы справились с установкой виртуальных машин. В моем случае вот что получилось.

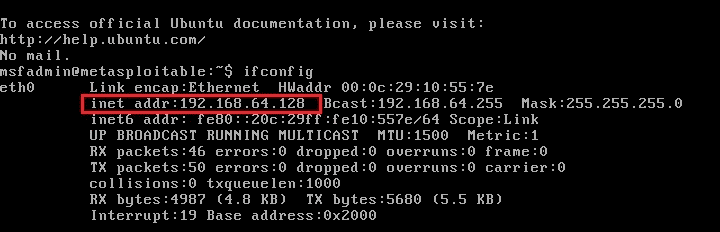

Metasploitable2 — 192.168.64.128 (Жертва):

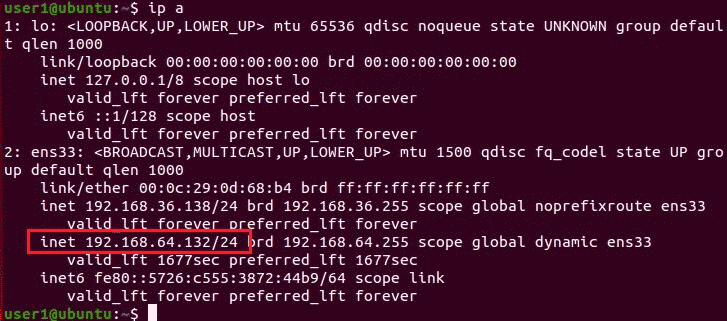

Ubuntu — 192.168.64.132 (Жертва):

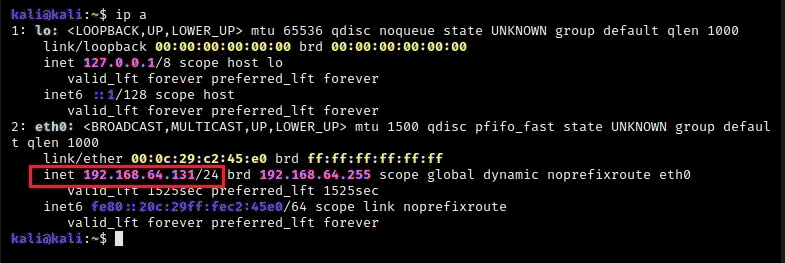

Kali Linux — 192.168.64.132 (Хакер):

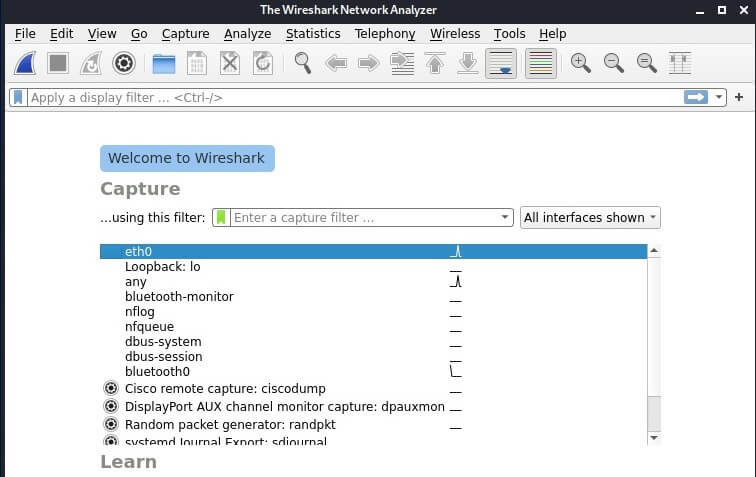

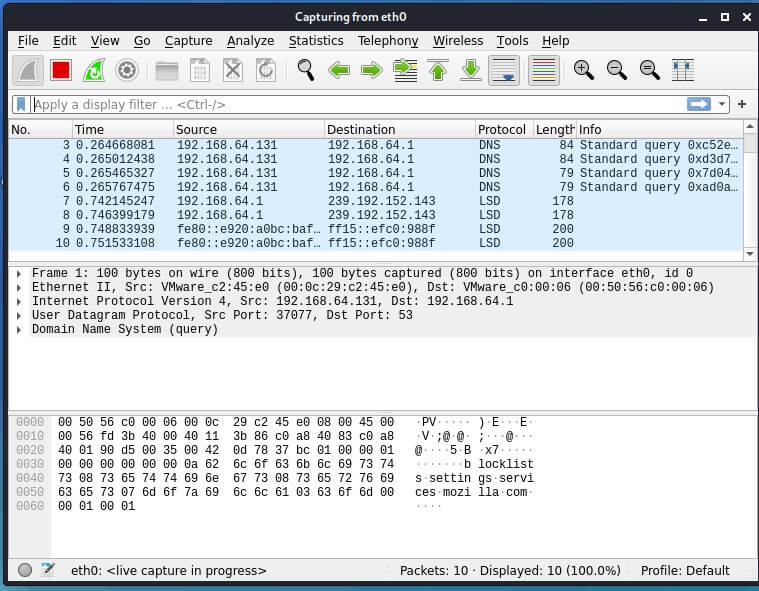

Итак, запускаем Wireshark на компьютере атакующего (на Kali Linux).

Выбираем интерфейс eth0 и нажав на иконку плавника начинаем перехват трафика.

Перехват трафика Telnet с помощью Wireshark

Для начала попробуем перехватить трафик Telnet. Протокол используется для подключения к другим компьютера. В большинстве систем Linux клиент Telnet установлены по умолчанию.

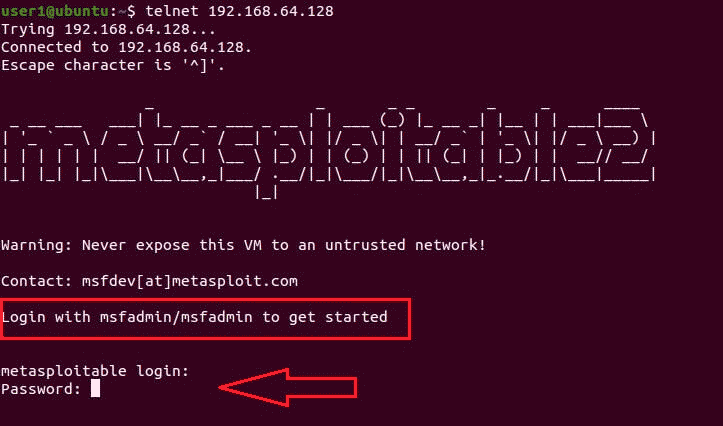

Итак, открываем терминал Ubuntu и пытаемся подключиться к машине Metasploitable 2 используя команду telnet логин и пароль:

|

1 |

$ telnet 192.168.64.128 |

- Логин — msfadmin

- Пароль — msfadmin

Мы установили соединение с уязвимой машиной Metasploitable 2.

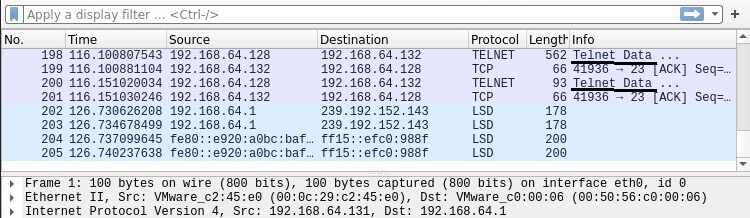

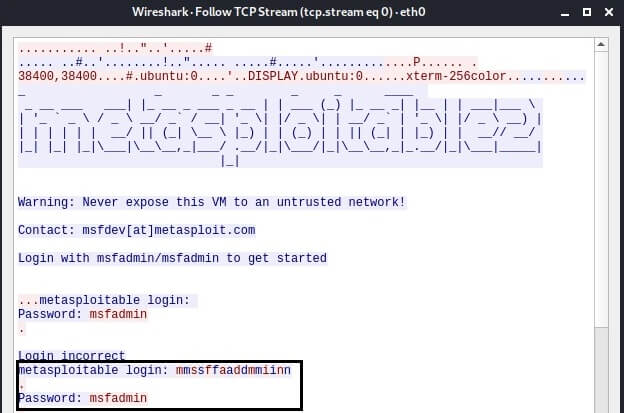

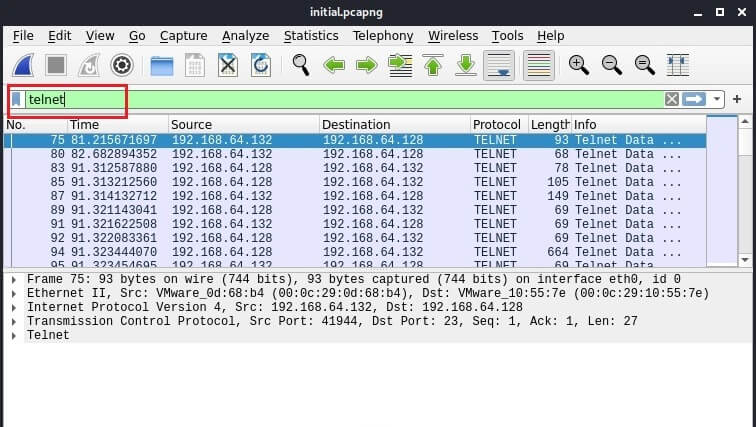

Возвращаемся в Kali Linux и в Wireshark видим трафик по протоколу Telnet.

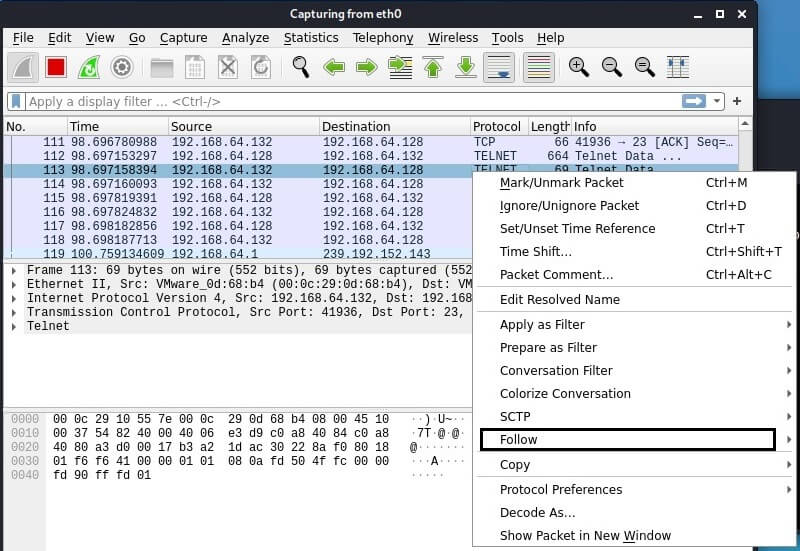

Кликаем правой кнопкой мыши на потоке Telnet и выпадающем меню выбираем пункт «Follow».

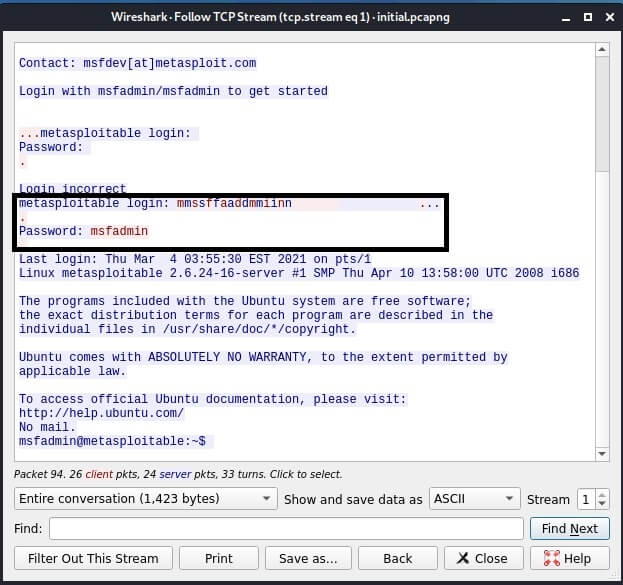

В появившемся окне будет отображаться только TCP-поток. В окне можно увидеть учетные данные, которые мы только что использовали для входа в целевую систему Metasploitable.

Telnet — это простой текстовый протокол, который передает данные в виде простого текста. Это позволяет с легкостью перехватить трафик и конечно сами учетные данные.

Из-за своей небезопасности он мало где в последнее время используется, вместо него используют Secure Shell (SSH). Однако есть организации которые по причинам совместимости не могут отказаться от Telnet.

Перехват трафика FTP с помощью Wireshark

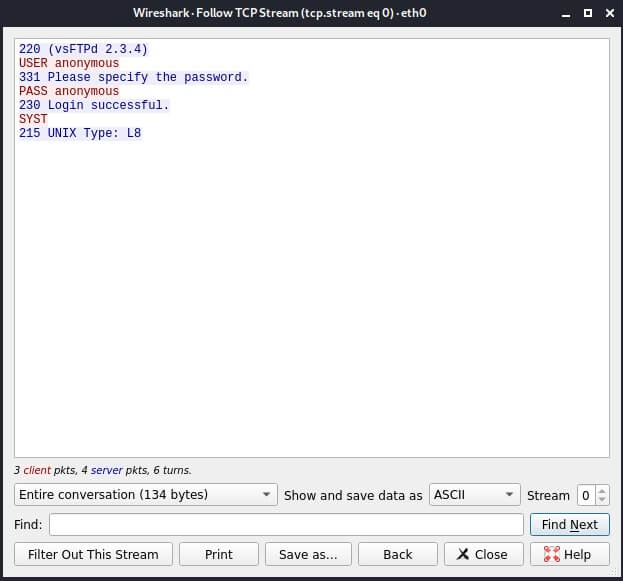

Рассмотрим другой протокол. Протокол передачи файлов (FTP) — это протокол, который используется для обмена файлами. Он также передает данные в виде простого текста.

Переходим в виртуальную машину Ubuntu и подключаемся по FTP к виртуальной машине Metasploitable.

|

1 |

$ ftp 192.168.64.128 |

- Логин — anonymous

- Пароль — anonymous

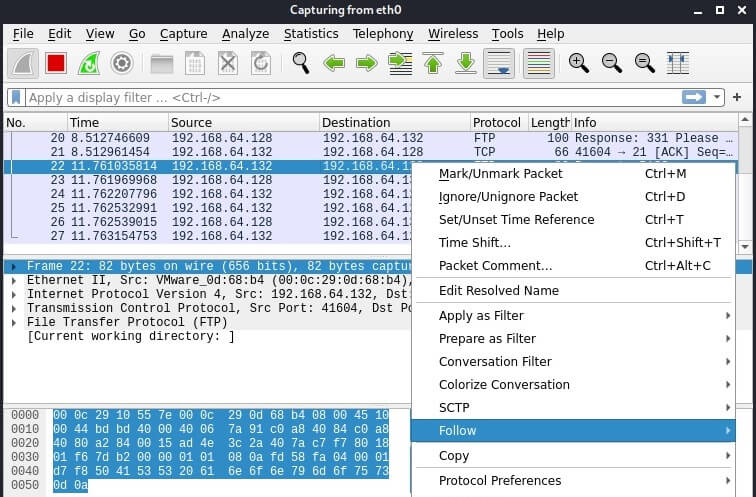

Переходим в Wireshark и видим, как передаются данные по FTP.

Нажимаем правой кнопкой мыши на потоке FTP и выпадающем меню выбираем пункт «Follow».

В окне появится перехваченный трафик FTP, среди которого логин и пароль.

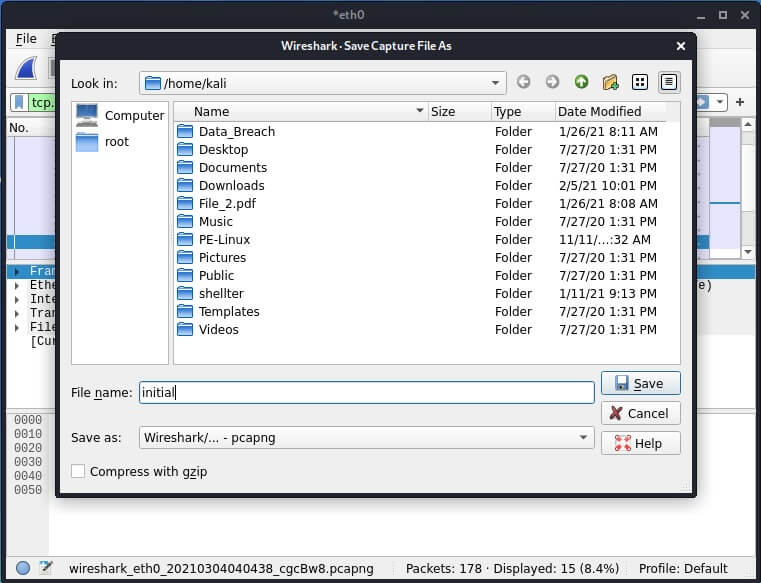

Сохранение захваченного трафика в файл

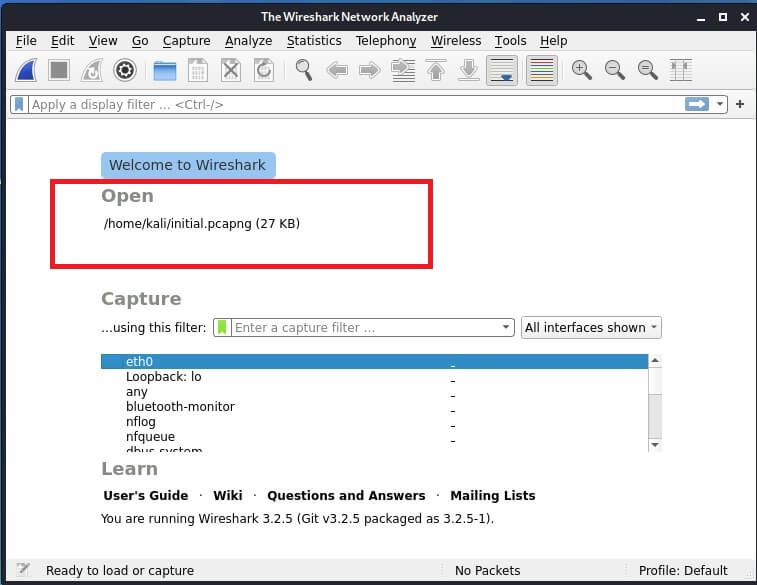

Мы можем сохранить файл захвата пакетов и позже открыть его для анализа. Для этого открываем меню File —> Save Capture File.

Чтобы открыть файл отчета.

После открытия файла можно отфильтровать захваченные пакеты. Для этого вводим в строке поиска название протокола.

Затем, следуя потоку TCP получаем учетные данные.

Заключение

Мы создали стенд и рассмотрели перехват трафика. Надеюсь статья поможет сделать первые шаги в освоении сниффера Wireshark. В следующих инструкциях, я покажу как перехватить другой трафик, в том числе защищенный. А пока самостоятельно потренируйтесь в перехвате и анализе данных.

Еще по теме: Захват трафика с помощью PowerShell

Интересная статья, один вопрос — как так получилось что у двух машин одинаковый ip в одной сети?