В сегодняшнем уроке по компьютерной криминалистики я познакомлю вас с инструментом Bulk_Extractor, с помощью которого можно найти и извлечь из файлов важные конфиденциальные данные.

Еще по теме: Особенности форензики в Windows 10

Bulk_Extractor — это инструмент Linux, который находит и извлекает данные такие, как адреса электронной почты, ip-адреса, данные кредитных карт, урлы сайтов и другую информацию с любого носителя или образа диска.

Это многопоточный инструмент, поэтому, в сравнении с другими подобными утилитами, работает намного быстрее. Кроме обычных текстовых файлов Bulk-Extractor может работать с архивами ZIP, GZIP, RAR и со сжатыми файлами типа PDF.

Тулза используется специалистами форензики и киберполицией для расследования различных форензик-кейсов, и может также работать с поврежденными файлами.

Bulk_Extractor уже установлен в Kali Linux. Можно сразу открывать справку:

|

1 |

bulk_extractor -h |

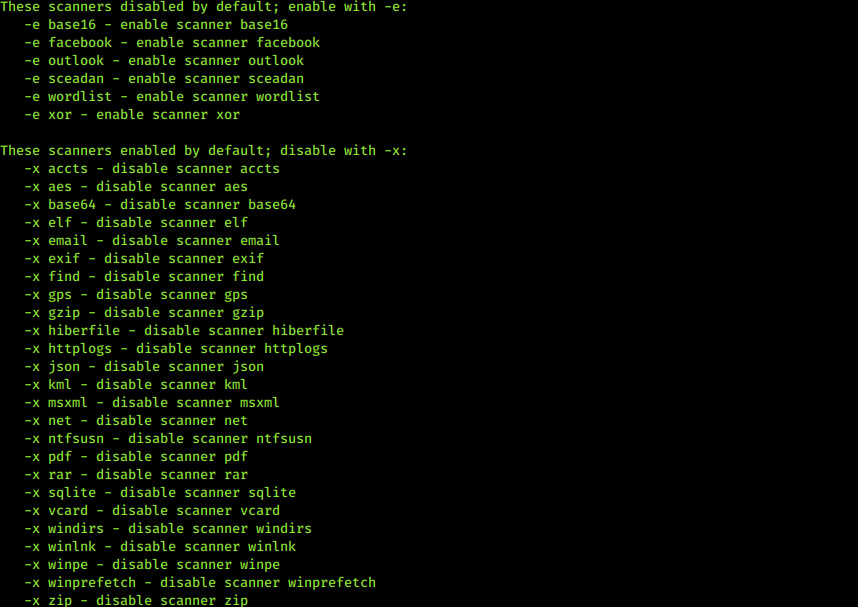

Ниже список сканеров, которые могут быть использованы для поиска информации. Первая часть списка сканеров не используется по умолчанию. Вторая используется по умолчанию.

Следующие сканеры используются по умолчанию. Для отключения сканеров, которые включены по умолчанию, используем параметр

-x и после него указываем сканер.

- -x aes — сканер поиска aes

- -x base64 — сканер base64

- -x elf — сканер elf

- -x email — поиска адресов электронной почты

- -x evtx — сканер evtx

- -x exif — поиск данных exif

- -x facebook — сканер поиска фейсбук

- -x gps — поиск данных GPS

- -x gzip — поиска в архивах gzip

- -x httplogs — сканер httplogs

- -x json — сканер json

- -x kml — сканер kml

- -x msxml — сканер msxml

- -x ntfsindx — сканер ntfsindx

- -x ntfslogfile — сканер ntfslogfile

- -x ntfsmft — сканер ntfsmft

- -x ntfsusn — сканер ntfsusn

- -x pdf — сканер pdf

- -x rar — поиск в файлах rar

- -x sqlite — поиск в файлах sqlite

- -x utmp — сканер utmp

- -x vcard — сканер vcard

Эти сканеры отключены. Для использования сканеров добавляем параметр

-e и после него указываем сканер.

- -e base16 — base16

- -e hiberfile — файл hiberfile

- -e outlook — outlook

-

-e wordlist — использование списка слов

- -S word_min=6 — минимальный размер слова

- -S word_max=16 — максимальный размер слова

- -S max_output_file_size=100000000 — максимальный размер выходного файла слов

- -S strings=0 — поиск строк вместо слов

- -e xor — включить сканер xor

- -S xor_mask=255 — значение маски XOR, в десятичном формате

В качестве примера попробуем найти данные в файлах из образа диска полученного в ходе расследования. Для простого поиска используем команду:

|

1 |

bulk_extractor -o test-case pendriveimage.000 |

Параметр -o устанавливает каталог для сохранения найденных данных. После выполнения команды, Bulk_Extractor начнет поиск данных.

Процесс сканирования займет некоторое время в зависимости от включенных сканеров и размера сканируемого образа. Вы можете отключить ненужные сканеры — это ускорит процесс поиска.

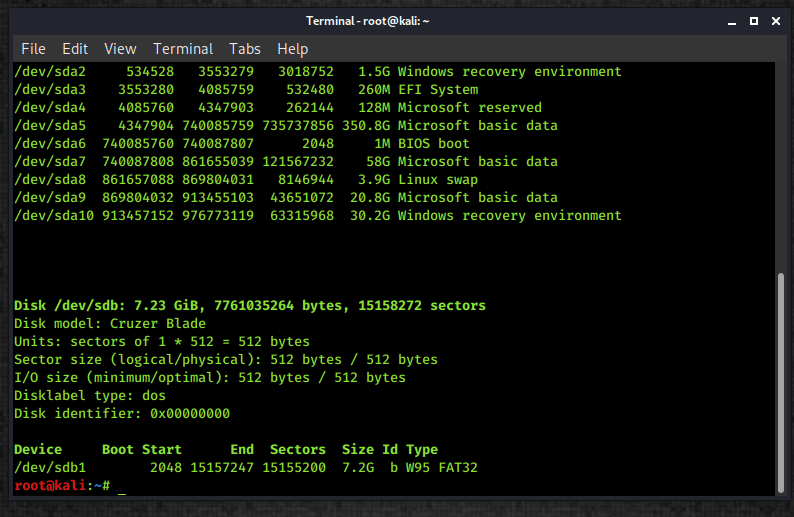

Теперь попробуем напрямую сканировать флешку, не создавая образ диска. Для этого подключим флешку к компьютеру и определим раздел:

|

1 |

fdisk -l |

Мы получили список подключенных дисков. Наша флешка — /dev/sdb.

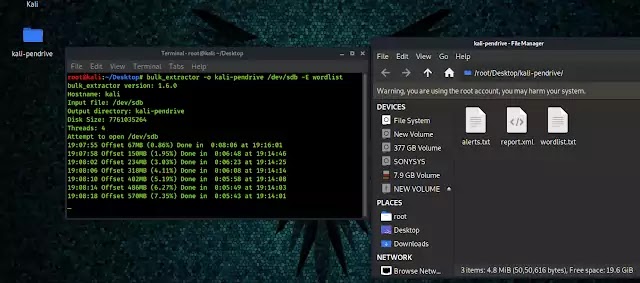

На этот раз используя параметр -E подсунем список поисковых слов:

|

1 |

bulk_extractor -o kali-pendrive /dev/sdb -E список_слов |

Bulk_Extractor будет искать данные используя список слов и сохранит найденные данные в каталог «kali-pendrive». Результат команды на следующем скрине:

Вот таким образом можно использовать Bulk_Extractor для поиска и извлечения данных из файлов на Kali Linux. Другие материалы по форензике можете найти в соответствующем разделе или с помощью поиска.

Полезные ссылки:

- Задание по форензике DetectLog4j CyberDefenders

- Восстановление удаленных файлов в Linux с помощью PhotoRec