Содержание

Autopsy Forensic Browser и Sleuth Kit были созданы Брайаном Кэрриером. Sleuth Kit — это мощный набор криминалистических инструментов командной строки (CLI), тогда как Autopsy — это графический интерфейс (GUI) Sleuth Kit, который доступен через браузер. Функции Autopsy отличаются в версиях для Windows и Linux. Сегодня рассмотрим использование Autopsy на Kali Linux, а отдельной статье поговорим о работе на Windows.

Еще по теме: Форензик кейс взлома серверов под управлением Linux

Sleuth Kit поддерживает типы файлов образов дисков, включая дамп необработанных данных (DD), EnCase (.01) и формат (AFF). Sleuth Kit использует инструменты CLI для выполнения следующих задач:

- Находить и перечислять выделенные и нераспределенные (удаленные) файлы и даже файлы, скрытые руткитами.

- Выявить альтернативные потоки данных NTFS (ADS), в которых файлы могут быть скрыты внутри других файлов.

- Список файлов по типу

- Отображать информацию о метаданных

- Создать временную шкалу

Autopsy можно запустить с USB, или использовать на выделенном компьютере с Kali Linux.

Введение в The Sleuth Kit и Autopsy Forensic Browser

Autopsy сложнее в установке чем The Sleuth Kit, но, к счастью для нас, он по умолчанию установлен в Kali Linux, а также очень прост в настройке и использовании.

Некоторые из официальных функций, предлагаемых The Sleuth Kit и Autopsy для Kali Linux, включают следующее:

- Анализ образов — анализ каталогов и файлов, включая сортировку файлов, восстановление удаленных файлов и предварительный просмотр файлов.

- Временные шкалы активности файлов — создание временных шкал на основе меток времени записи, доступа и создания файлов.

- Целостность образа — создание хэшей MD5 используемого файла образа, а также отдельных файлов.

- Базы данных хэшей — сопоставление цифровых хэшей или отпечатков пальцев неизвестных файлов (например, предполагаемых вредоносных файлов .exe) с данными в Национальной справочной библиотеке программного обеспечения (NSRL) NIST.

- Секвенсор событий — отображение событий, отсортированных по дате и времени.

- Анализ файлов — анализ всего образа для отображения информации о каталоге и файле, а также его содержимого.

- Поиск по ключевым словам — позволяет выполнять поиск с использованием списков ключевых слов и предопределенных списков выражений.

- Анализ метаданных — позволяет просматривать детали метаданных и структуру файлов, необходимых для восстановления данных.

Теперь, когда мы знакомы с некоторыми вариантами использования Autopsy, скачаем образы для анализа.

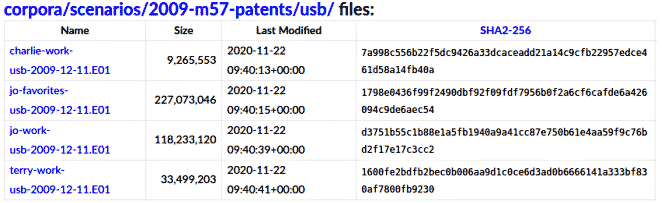

Скачивание образа для анализа в Autopsy Forensic Browser

Образы можно скачать с этой страницы. Мы будем работать с файлом terry-work-usb-2009-12-11.E01.

У нас есть образ, приступим к анализу с помощью Autopsy.

Запуск Autopsy Forensic Browser

Autopsy можно начать двумя способами:

- Для первого метода мы используем меню Приложения, щелкнув Приложения | 11 — Судебная экспертиза | вскрытие (корень):

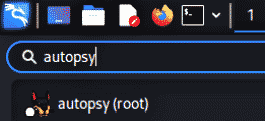

- Кроме того, мы можем щелкнуть строку поиска в левом верхнем углу экрана Kali Linux и ввести в нее слово «вскрытие», а затем щелкнуть значок «вскрытие» (корень):

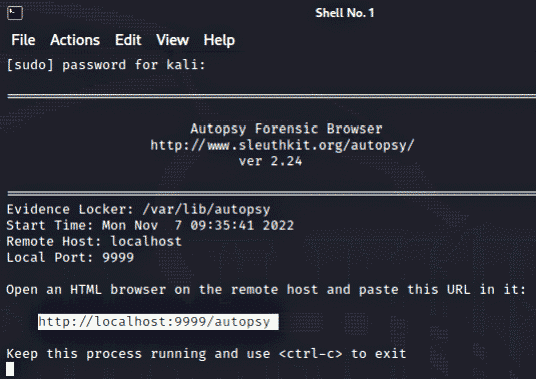

После щелчка значка Autopsy открывается новый терминал, в котором отображается информация о программе, а также сведения о подключении для открытия Autopsy.

На следующем снимке экрана мы видим, что номер версии указан как 2.24 с путем к папке Evidence Locker как /var/lib/autopsy:

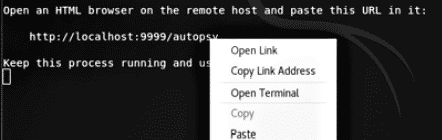

• В качестве альтернативы, вместо того, чтобы щелкать ссылку, вы можете скопировать и вставить в браузер следующую ссылку:

|

1 |

http://localhost:9999/autopsy |

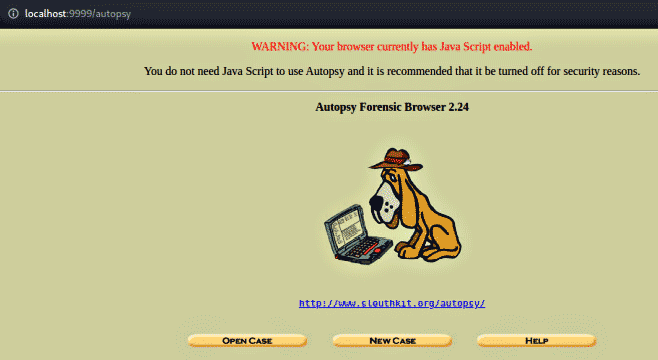

После того, как ссылка будет открыта любым из этих способов, вы увидите следующий экран веб-интерфейса Autopsy.

Создание нового проекта Autopsy Forensic Browser

Чтобы создать новое дело, выполните указанные шаги:

После запуска будут предложены три варианта:

- Open Canse (Открыть проект)

- New Case (Новый проект)

- Help (Помощь)

Нажмите на New Case:

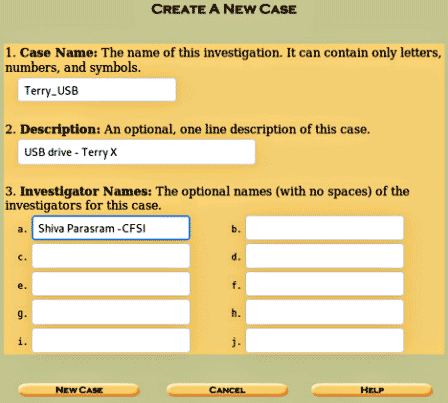

Заполните поля (в моем случае, название проекта — Terry_USB). Когда вся информация будет введена, нажмите New Case:

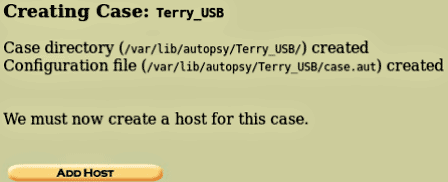

Каталог проекта (/var/lib/autopsy/Terry_USB/) создан. Нажмите Add Host (Добавить хост).

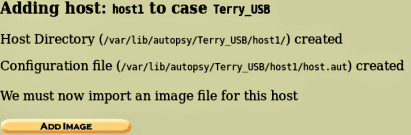

Введите данные хоста (имя исследуемого компьютера) и описание хоста.

Вот некоторые дополнительные настройки:

- Time zone (Часовой пояс) — по умолчанию используются местные настройки.

- Timeskew Adjustment — добавляет значение в секундах для компенсации разницы во времени.

- Path of Alert Hash Database (Путь к базе данных неверных хешей) — указывает путь к созданной базе данных известных неверных хешей.

- Path of Ignore Hash Database (Путь к базе данных игнорируемых хешей) — указывает путь к созданной базе данных известных хороших хешей.

Чтобы продолжить, нажмите Add host (Добавить хост).

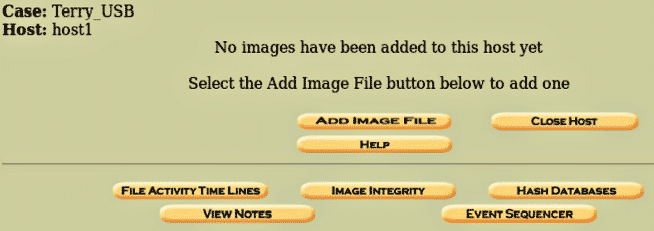

После добавления хоста и создания каталогов добавьте криминалистический образ, нажав Add Image (Добавить образ).

Нажмите Add Image, чтобы добавить файл образа:

Для импорта образа необходимо указать полный путь. На моем компьютере я сохранил файл образа в папке «Downloads». В таком случае, расположение файла будет:

|

1 |

/Downloads/terry-work-usb-2009-12-11.E01 |

После нажатия кнопки Next (Далее) отобразятся сведения об образе. Нажмите кнопку Add (Добавить), чтобы продолжить, а затем нажмите кнопку ОК.

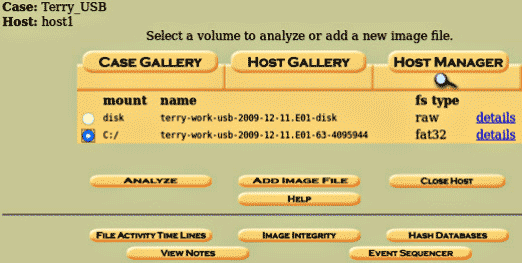

Выберите вариант C:/ и нажмите Analyze (Анализ).

Переходим анализу.

Использование Autopsy Forensic Browser для анализа улик

После нажатия на кнопку Analyze вы увидите несколько вкладок.

![]()

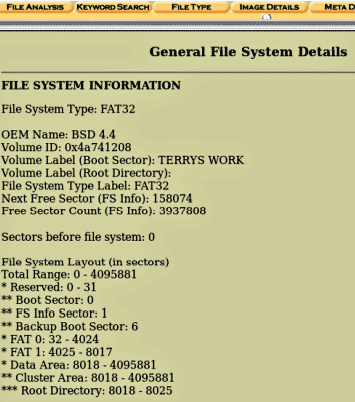

Для получения информации об образе, перейдите на вкладку Image Details.

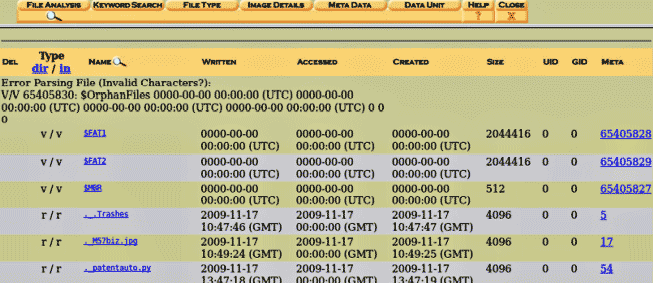

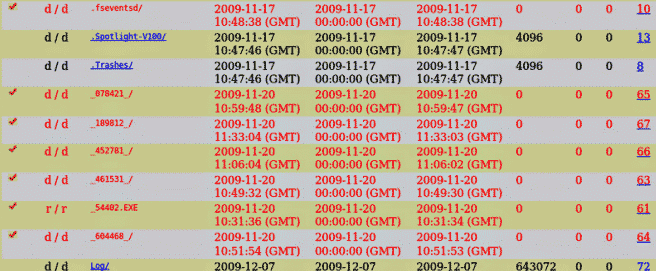

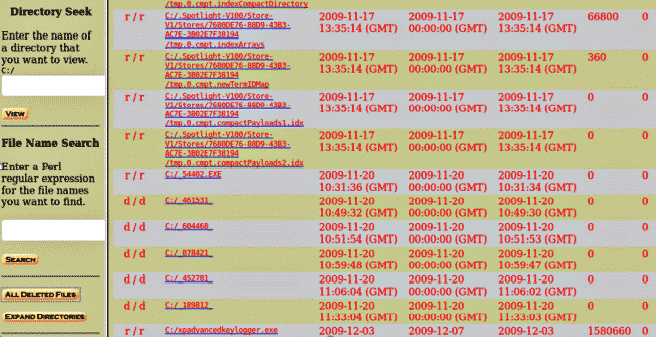

Вкладка File Analyze отобразит список найденных файлов и каталогов.

Как видите, для каждого каталога и файла отображается подробная информация:

- WRITTEN — дата и время последней записи файла.

- ACCESSED — дата и время последнего доступа к файлу (точной является только дата)

- CHANGED — дата и время, когда описательные данные файла были изменены.

- CREATED — данные и время создания файла.

- META — метаданные, описывающие файл и информацию о файле.

Если прокрутить вниз, вы увидите удаленные файлы (красным цветом).

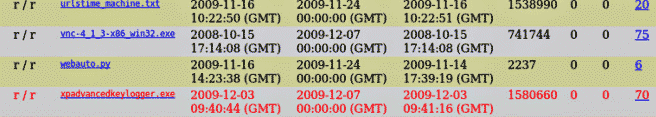

Если спуститься еще ниже, мы находим файл vnc-4_1_3-x86_win32.exe, который, возможно, был загружен для использования на другой машине, поскольку исследуемый образ не ОС Windows.

Существует также файл установки кейлоггера (xpadvancedkeylogger.exe). Он отмечен красным — это означает, что файл был удален.

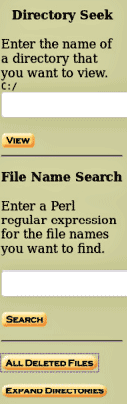

Левая панель окна Autopsy также содержит четыре функции, которые могут помочь в анализе улик:

- Directory Seek — позволяет выполнять поиск в каталогах.

- File Name Search — позволяет искать файлы по выражениям Perl или именам файлов.

- ALL DELETED FILES — поиск удаленных файлов.

- EXPAND DIRECTORIES — раскрывает все директории для более удобного просмотра содержимого.

Нажмите кнопку EXPAND DIRECTORIES, чтобы легко просмотреть и получить доступ ко всему содержимому левой панели и главного окна.

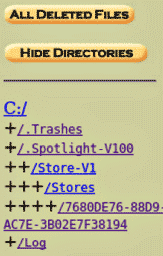

Чтобы просмотреть удаленные файлы, нажмите кнопку ALL DELETED FILES. На следующем снимке экрана мы видим, что образ содержит несколько удаленных файлов:

Заключение

В этой статье мы рассмотрели анализ улик с помощью Autopsy и The Sleuth Kit. Autopsy имеет функции управления проектами и поддерживает различные типы анализа файлов, поиска и сортировки выделенных, нераспределенных и скрытых файлов. Autopsy также может выполнять хеширование на уровне файлов и каталогов для обеспечения целостности улик.

В следующей статье будем использовать обновленную и гораздо более мощную автономную версию графического интерфейса Autopsy версии 4 для анализа того же файла, который использовался в этой статье.

ПОЛЕЗНЫЕ ССЫЛКИ:

- Использование DC3DD в компьютерной криминалистике

- Использование Volatility для анализа оперативной памяти