В сегодняшней статье рассмотрим использование сканеров Velociraptor и Loki Scaner.

Еще по теме: Создание лаборатории для анализа вредоносных файлов

Использование сканера YARA Velociraptor и Loki Scaner

Кроме официального бинарника YARA, для сканирования можно использовать решения EDR/XDR и сканеры типа Loki Scaner. EDR/XDR дают возможность проводить сканирование сразу по всей сетевой инфраструктуре, в то время как yara.exe ограничивается только конкретной машиной, на которой эта программа запущена.

Velociraptor

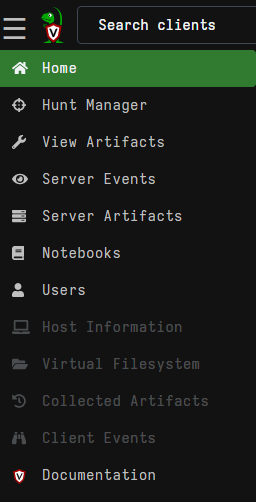

Рассмотрим алгоритм запуска сканирования на примере open-source EDR Velociraptor.

Переходим в раздел Hunt Manager.

Создаем новый хант и на вкладке Select Artifact выбираем вариант Windows.Detections.YARA.NTFS для сканирования файловой системы.

Пишем наше правило на вкладке Configure Artifact в поле YaraRule либо загружаем его в виде файла, воспользовавшись полем YaraUrl.

После настройки всех необходимых полей открываем вкладку Launch, и наш хант попадает в очередь на исполнение. Если требуется мгновенно выполнить сканирование после создания ханта, открой вкладку Configure Hunt и жми чекбокс Start Hunt Immediatly.

После завершения сканирования мы увидим успешные детектирования внутри нашего ханта на вкладке Notebook.

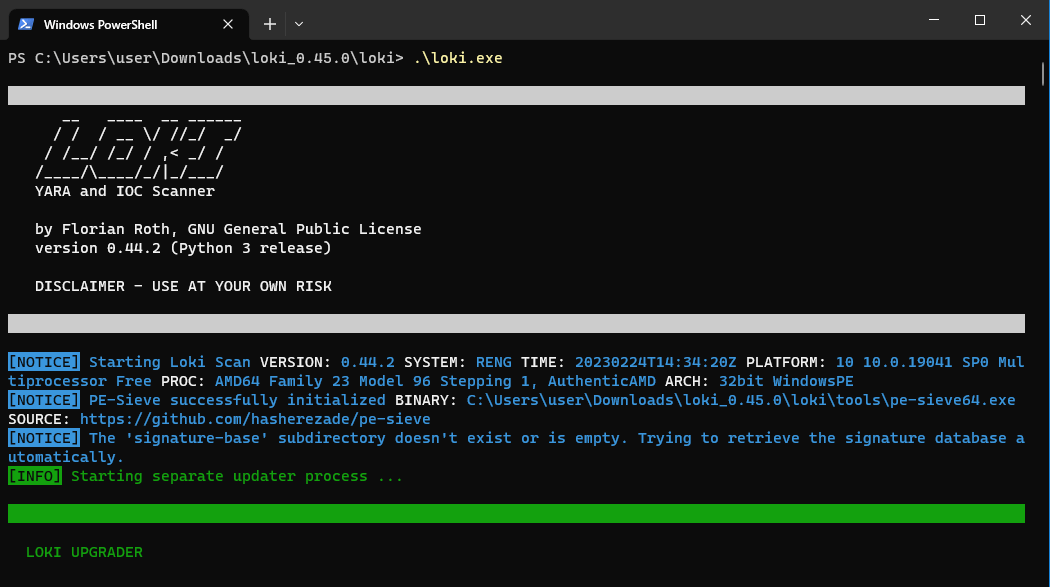

Loki Scaner

Loki Scaner — это консольная утилита с открытым исходным кодом, которая может создавать IOC (Indicator of Compromise — индикаторы компрометации) и выполнять YARA-сканирование.

Для добавления своих правил переходим в папку loki\signature-base\yara, после чего можем открыть CLI (cmd/terminal) и начать сканирование.

Небольшой ман по основным аргументам:

- -p path — директория начала сканирования;

- -s kilobyte — максимальный размер файлов в килобайтах (по умолчанию 5 Мбайт);

- --onlyrelevant — выводить в консоль только срабатывания правил;

- --allhds — выполнить сканирование всех логических томов (только в Windows).

Атрибуция на YARA

Атрибуция малвари — это способ определить, к какому семейству или APT-группировке относится конкретный образец вредоносной программы. Заниматься атрибуцией для компании непросто — нужен целый отдел и мощные сервера (поскольку детектирующее правило для атрибуции конкретного образца будет огромным).

Для выполнения атрибуции можно использовать инструмент yarGen. Он умеет создавать общее правило для всех файлов. В целом алгоритм его работы выглядит следующим образом:

- Берем несколько образцов вредоносных программ одного семейства.

- Запускаем yarGen, указываем программе на папку с образцами.

- YarGen ищет общие строки и/или опкоды, на основе которых генерирует общее YARA-правило, которое является атрибутирующим.

- Итоговое правило неидеально, желательно его причесать.

В качестве альтернативы можно сгенерировать набор хешей секций (ресурсов) известных нам угроз. Для этого просто создаем YARA-правило, в котором имеются все хеши интересующих нас секций. Почему не хеши семплов? Все просто: достаточно добавить пару байтов в конец файла, и наш хеш поменяется, а с секциями это сделать немного сложнее.

Еще можно атрибутировать подтехники MITTRE (этот вариант я привожу чисто для примера, на деле он не поможет, только если ты не собираешься сделать собственную платформу для атрибуции). Например, есть правило, которое атрибутирует подтехнику MITTRE T1552.004.

Я считаю, что построения атрибуции на одной YARA недостаточно, я бы добавил в помощь к ней нечеткий хеш ssdeep.

Аналог YARA

YARA-X — это официальный форк YARA, переписанный на языке Rust. От проекта ожидается повышенная скорость работы благодаря оптимизации этого языка программирования. Я считаю, этот проект имеет право на жизнь: если взглянуть на RustScan (неофициальный форк Nmap), то заметно существенное превосходство в скорости сканирования сетей.

ПОЛЕЗНЫЕ ССЫЛКИ:

- Использование правил Sigma в Timesketch

- Сбор и анализ системных событий с помощью Plaso

- Анализ компьютерных вирусов в домашней лаборатории