Продолжим изучать хакерский поисковик Censys и рассмотрим, как с его помощью найти уязвимые поддомены. Эта статья будет особенно полезна багхантерам.

Еще по теме: Расширения Shodan для Chrome и Firefox

Поиск уязвимых поддоменов с помощью Censys

Поисковик Censys — это Shodan и Google Dorks на стероидах. Мы о нем подробно рассказывали в статье «Как пользоваться Censys». Сегодня рассмотрим его в ракурсе поиска уязвимостей поддоменов.

Лучший способ найти поддомены с помощью поисковиков — это использовать фильтры (дорки), которые лучше всего понимает сам Интернет. Мы не можем просто сказать Google «найди пожалуйста все поддомены Microsoft». Нам нужно говорить компьютерным, а не человеческим языком.

Попробуем найти поддомены Microsoft. Заходим на сайт https://search.censys.io/, копируем и вставляем в поисковую строку следующий запрос:

|

1 |

(services.tls.certificates.leaf_data.names: microsoft.com) and services.http.response.status_code=”200" |

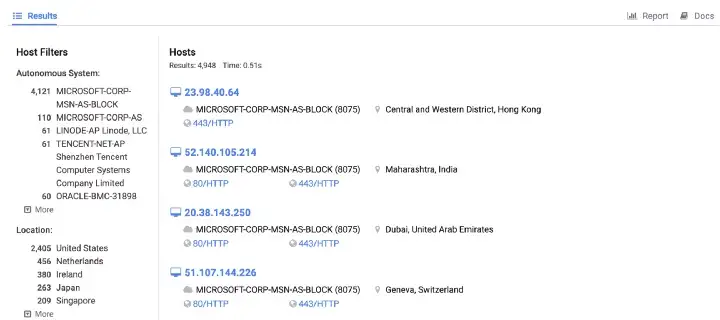

После выполнения появится список работающих (живых) поддоменов сайта.

Для лучшего результата, нажмите на значок настроек рядом с панелью поиска и выберите следующие настройки:

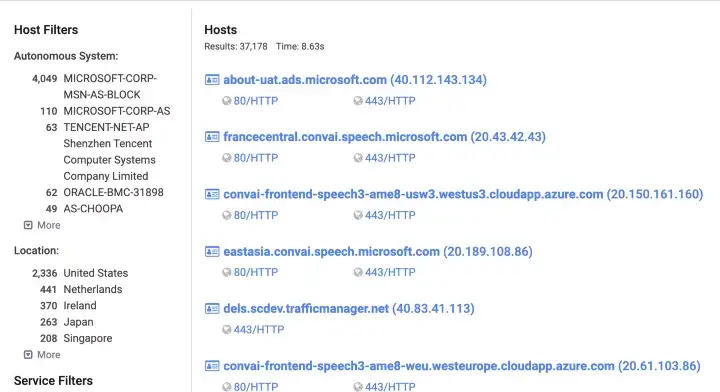

Теперь, когда в настройках включен пункт (Virtual Hosts), можно увидеть все поддомены, которые доступны для служб Microsoft, и, возможно, найти векторы атак:

В одном сценарии из отчета HackerOne, багхантер таким образом обнаружил интересный субдомен с функцией регистрации, включенной для внутренних пользователей. Затем, после регистрации, хакер смог получить доступ к личным данным через Broken Access Control, и в итоге получил приличное вознаграждение.

ПОЛЕЗНЫЕ ССЫЛКИ:

Сделайте пожалуйста статью про настройку пк для безопасного посещения интернет ресурсов и максимального уровня анонимности. Отключить телеметрию, поставить программы всякие и т.д

qwerty

https://spy-soft.net/ustanovka-tails/