Содержание

Среди коммерческих троянов отдельную нишу занимают стилеры и подобная спайварь. Оно и неудивительно: чужие секреты всегда были в цене. Мы проанализировали рынок вредоносного ПО и хотим поделится с вами этой информацией.

Еще по теме: Трояны для слежки под Windows, macOS, Linux, Android, iOS

В сегодняшней статье мы расскажем о доступных в свободной продаже троянах-шпионах, об их особенностях, функциональных возможностях и методах борьбы с этим вредоносным ПО.

Продажа и покупка троянов

N0F1L3

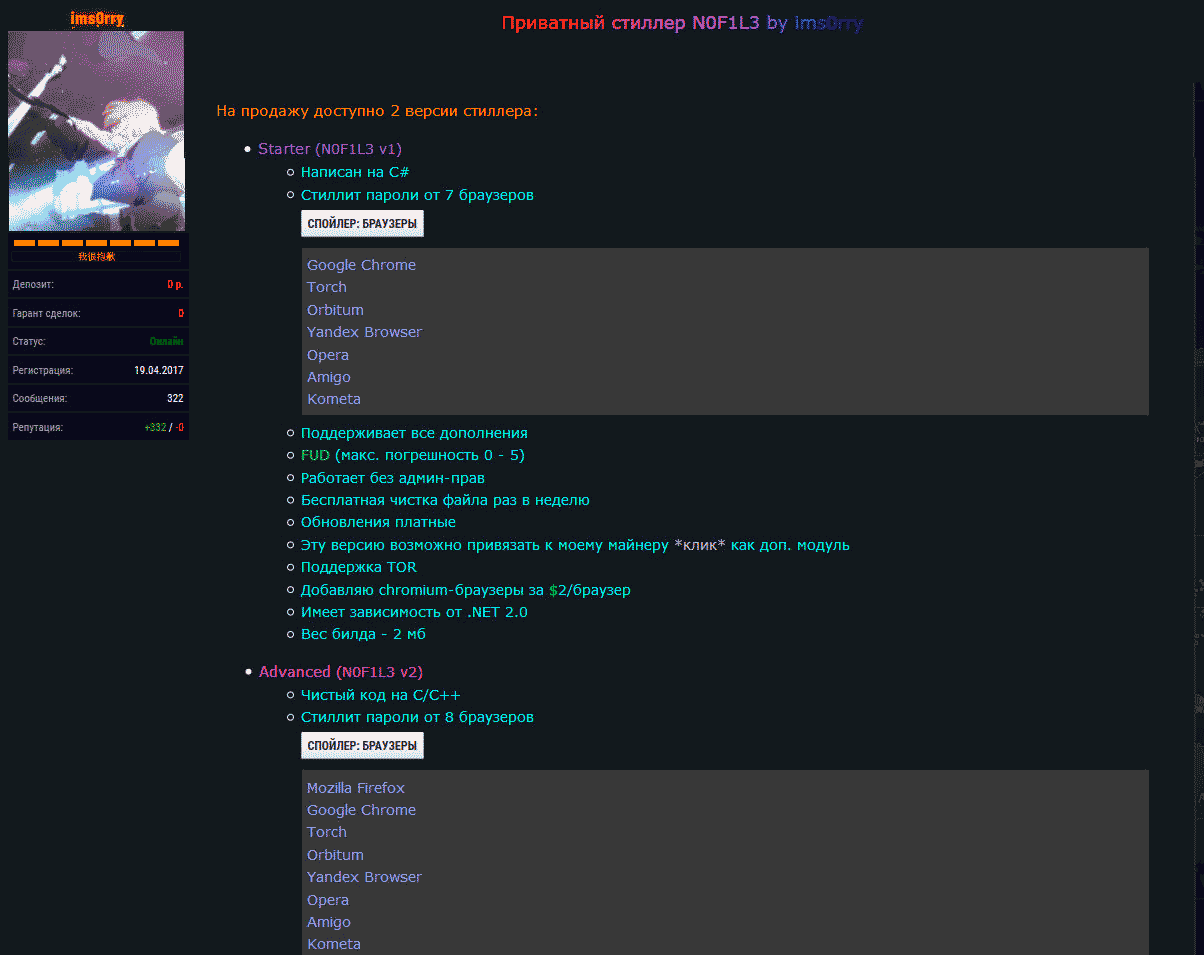

Стилер со столь труднопроизносимым названием активно продавался в Сети до тех пор, пока автором не заинтересовались суровые люди в погонах. Первая версия трояна была написана на .NET, вторая, названная N0F1L3v2, — на С#. Трой специализировался на хищении паролей из браузеров Chrome, Opera, Yandex, Torch, Amiga, Cometa и Orbitum.

Стилер был выставлен на продажу сразу на нескольких форумах по весьма скромной цене, причем в двух версиях: за 15 и 45 долларов соответственно. Исходники автор сливал за 600 долларов. Первый релиз требовал для работы .NET 2.0, таскал с собой библиотечку sqlite3.dll и дропал на диск нужный файл этой либы в соответствии с разрядностью винды. Украденные пароли он сохранял в текстовый файл с HTML-разметкой прямо на зараженной машине, а затем заливал его на сервер.

Вторая версия отличалась от первой отсутствием зависимостей, благодаря чему теоретически могла работать на чистой системе. Кроме того, она научилась тырить инфу из Firefox, чего первая модификация N0F1L3 так и не осилила. Стилер собирал из браузеров куки, данные автозаполнения форм и пароли, копировал с рабочего стола файлы с расширениями .doc, .docx, .txt и .log. Из популярного FTP-клиента FileZilla он угонял файлы filezilla_recentservers.xml и filezilla_sitemanager.xml. Также трой пытался украсть криптокошельки BTC, BCN, DSH, ETH, LTC, XMR, ZEC, после чего распихивал все это богатство по локальным папкам и выгружал на управляющий сервак в виде архива.

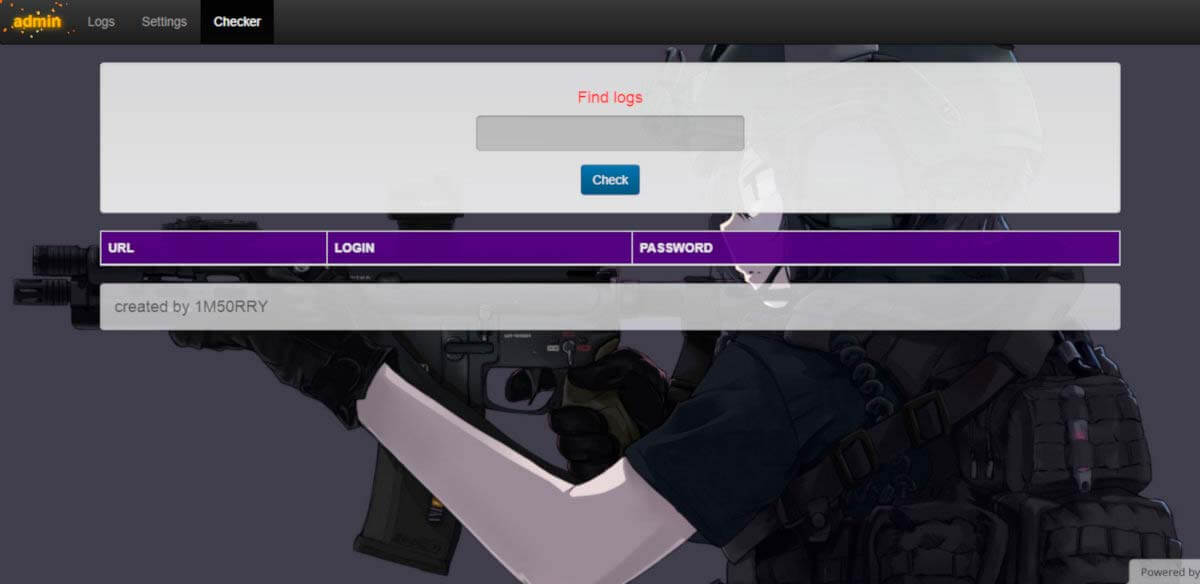

N0F1L3 оборудован написанной на PHP админкой, в которой можно посмотреть статистику трояна и его логи. Автор не просто продавал стилер, а еще и предлагал анонимусам другие связанные с ним коммерческие услуги: обновления, добавление поддержки других браузеров и решение всевозможных технических проблем. Неудивительно, что вскоре доброжелатели стали активно перепродавать N0F1L3 на множестве популярных и не очень площадок, а после того, как у автора начались проблемы с законом, стилер и вовсе выложили в паблик. Исходники трояна различной степени свежести можно отыскать на тематических бордах и сегодня.

Методы обнаружения N0F1L3

Все версии N0F1L3 и его многочисленные модификации отлично палятся антивирусами, но, если вы, юзернейм, принципиально не пользующийся таковыми, выявить присутствие стилера в системе совсем не сложно. Более ранняя модификация троя сохраняет украденное в файлик %LOCALAPPDATA%\f.txt, его наличие точно укажет вам на факт заражения. N0F1L3v2 создает в %TEMP% папки с говорящими именами Browsers, Wallets, Files и Directory, в первой обычно лежат файлы с вытащенной из браузеров инфой — Passwords.txt, Cookie.txt, CC.txt и Autofill.txt. Прятаться в системе N0F1L3 не умеет, так что спалить его — дело техники.

Kratos

Еще один «стилак-форте» того же самого автора, названный не то в честь титана из греческой мифологии, не то в честь героя игрушки God of War, что более вероятно. Троян был практически полностью переписан на С++, правда значительная часть функций в его коде начинается с антиотладочной вставки на ассемблере, проверяющей состояние поля BeingDebugged в структуре PEB. Эта структура создается в памяти процесса при его запуске и содержит информацию об окружении, загруженных модулях, а также прочие полезные данные. По смещению byte ptr [rax+2] в этой структуре находится флаг, позволяющий определить, что процесс трояна запущен под дебаггером, и завершить его.

В дополнение к уже реализованным у его предшественников функциям Kratos умеет делать скриншоты (картинка сохраняется в %TEMP% под именем screenshot.bmp) и копировать файлы из папки клиента Telegram %AppData%\Telegram Desktop\tdata. Кроме этого, стилер обращается к реестру в поисках ветви [HKCU\Software\Valve\Steam]. Обнаружив ее, по содержимому ключа SteamPath он определяет место установки клиента Steam, а затем тырит оттуда файлы config\config.vdf, config\loginusers.vdf и config\SteamAppData.vdf. Все украденное Kratos упаковывает в архив и шлет на управляющий сервер POST-запросом.

Kratos использует админку, в целом аналогичную N0F1L3 (разве что дефолтная фоновая картинка не такая няшная). Сам разработчик продавал свое творение за 5000 рублей, но на всем известных площадках быстро отыскались анонимусы, готовые уступить билды за 1500 и даже чуть дешевле — за лайк, симпу, отзыв или плюсик в репу. А после деанона автора и последовавших за этим печальных событий стилер появился в паблике и вовсе бесплатно. В результате Kratos расползся по этим вашим интернетам, как тараканы по студенческой общаге, периодически вылезая из укромных щелей то там, то тут. Дуст оказался неэффективен, такое можно выжечь только напалмом.

Методы обнаружения Kratos

Антивирусы вычисляют этого трояна на раз-два. Определить присутствие «Кратоса» в системе можно по наличию в %TEMP% тех же самых папок, что и у N0F1L3, разве что к ним добавились директории Telegram и Steam с вполне очевидным содержимым.

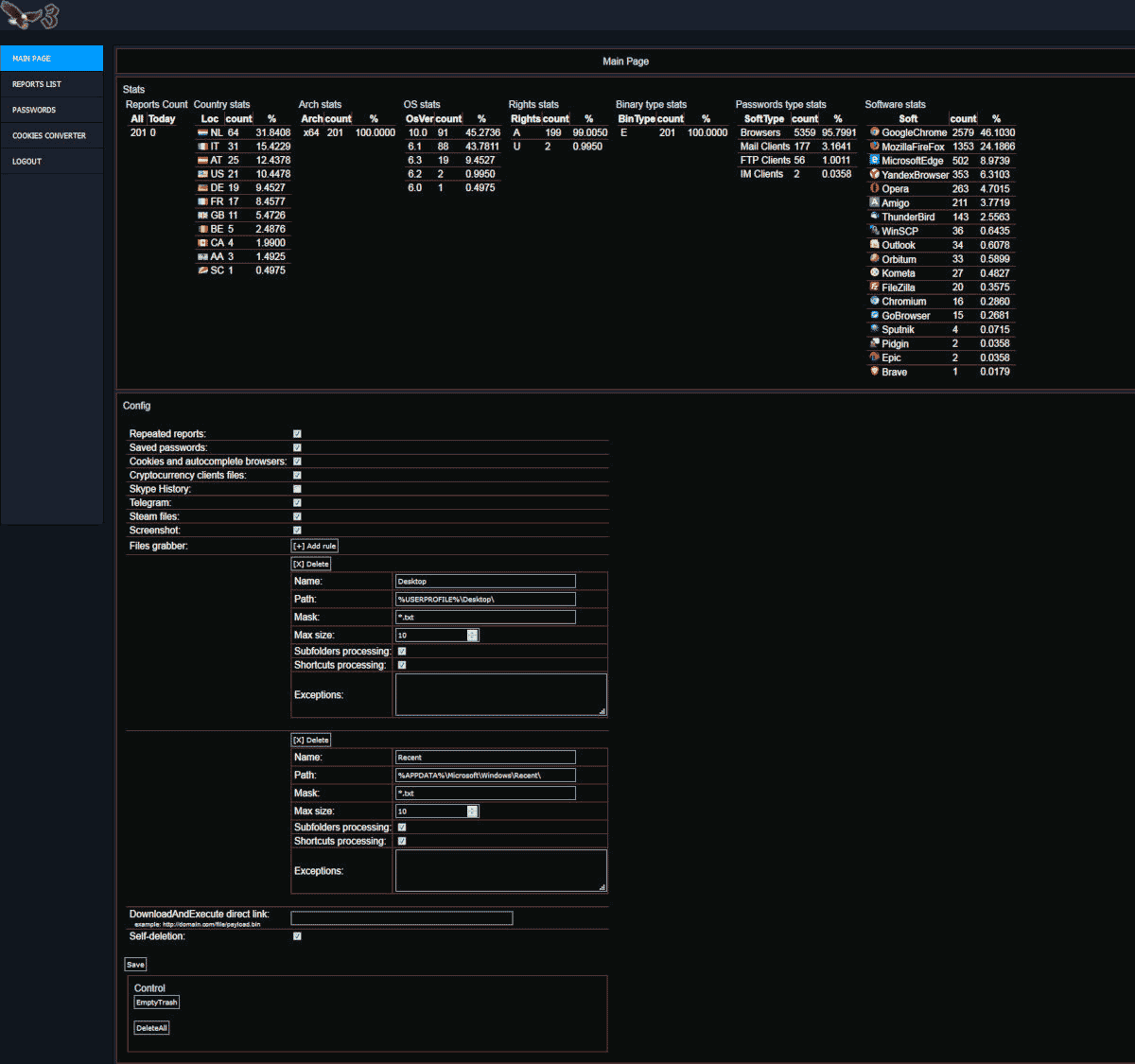

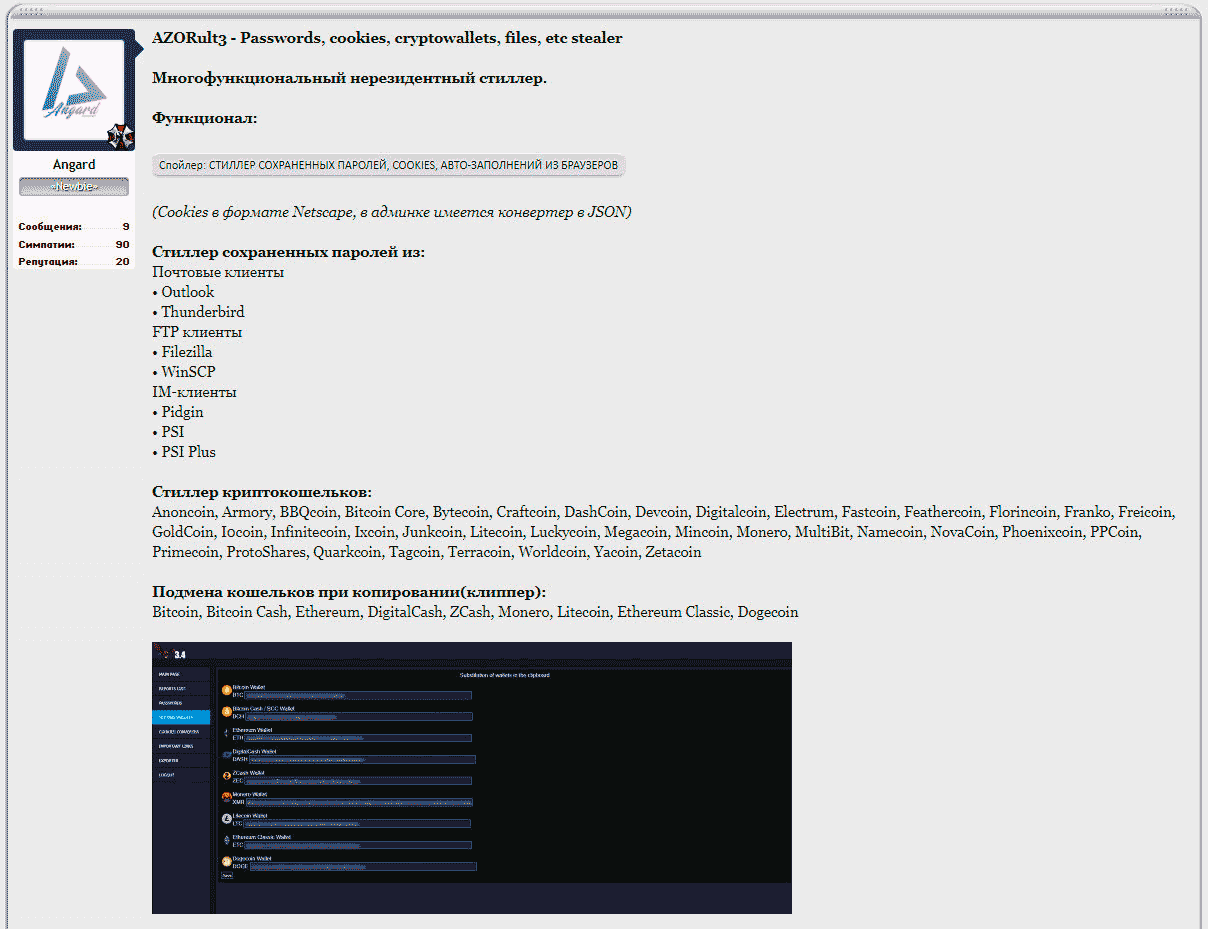

AZORult

Так называется широко известный в узких кругах коммерческий стилер, обладающий широчайшим набором функциональных возможностей. Троян умеет красть сохраненные пароли, данные форм и кукисы из 33 различных браузеров, названия доброй половины которых я впервые увидел в рекламном описании этого самого стилера. В админке трояна имеется специальный конвертер, позволяющий просматривать содержимое файлов cookies в формате JSON.

AZORult может вытаскивать пароли из почтовых клиентов Outlook и Thunderbird, FTP-клиентов FileZilla и WinSCP, IM-клиентов Pidgin и Psi/Psi+. Из Skype он способен скопировать переписку, из Telegram — идентификаторы сессий, из клиента Steam — файлы ssfn и vdf. Список криптовалют, кошельки которых в состоянии украсть AZORult, весьма внушителен: он насчитывает 38 наименований (примерно половина из которых лично мне тоже ни о чем не говорит, лол).

Среди возможностей стилера не только банальности вроде создания скриншотов — он еще знает, как искать на зараженной машине файлы по имени, размеру или маске с рекурсивным обходом вложенных директорий, в состоянии собирать информацию о программном окружении и аппаратной конфигурации (включая геолокацию, список установленных приложений и работающих процессов), а также скачивать и запускать с управляющего сервера заданный файл. Трой имеет функцию автоматического самоудаления после отправки отчета, если она включена в админке, и способен работать с серверами, если они используют .bit-домен. Исполняемый файл в несжатом виде занимает порядка 110 Кбайт, а под упаковщиком легко сокращается до 40. Такой вот комбайн по цене 100 долларов.

В минувшем октябре автор выкатил обновление трояна, позволяющее упаковывать стилер в документ Word или Excel, при попытке открыть который происходит заражение. А в начале уже этого года фиксировались случаи распространения стилера под видом утилиты Google Update, подписанной, что характерно, валидным сертификатом.

Методы обнаружения AZORult

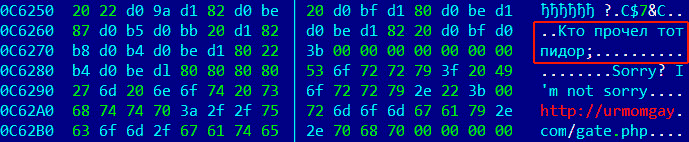

Под капотом у AZORult можно обнаружить много интересного. Имя управляющего сервера хранится в теле стилера в зашифрованном виде, для шифрования используется Base64 с произвольным словарем и RC4, ключ которого автор также захардкодил. Для соединения с сервером AZORult использует сокеты, при этом отправляемые на сервак данные и получаемые ответы поксорены. Архитектурно стилер состоит из нескольких функциональных модулей, которые включаются согласно полученному из админки конфигу.

Еще по теме: Хакерские форумы даркнета

Поскольку на просторах интернета широко распространены билдеры для AZORult, да и перепаковывают его с завидной регулярностью, антивирусы палят далеко не все его образцы. Однако у трояна есть один характерный признак: скачанные и необходимые для работы библиотеки он хранит в папке %appdata%\1Mo\, факт создания которой можно считать одним из верных признаков заражения.

Eredel

Коммерческий стилер на С#, обладающий вполне стандартным набором функций: кража кукисов и паролей из Chromium-based браузеров, создание скриншотов, копирование файлов из папок FileZilla и Telegram, а также изображений, архивов и документов, которые юзер по неосмотрительности забыл на рабочем столе. Управление — из традиционной веб-админки.

Из интересных особенностей Eredel стоит отметить разве что наличие специального Telegram-бота, c помощью которого можно настроить трояна. Стилер продается на разных площадках по цене 2500 рублей.

Методы обнаружения Eredel

Из-за не слишком регулярной «чистки» Eredel отлично детектируется наиболее популярными антивирусами, поэтому заморачиваться с его «ручной» поимкой не всегда рационально. Стилер создает в %TEMP% папку с именем, представляющим собой шестнадцатеричную последовательность (например, 0deb54d04c2140bb95d9d3f4919184aa), в которой сохраняется файл screen.jpg со скриншотом, а также размещаются папки с характерными именами desktop и cookies. Если эти признаки заражения присутствуют, можно приступать к выкорчевыванию зловреда, и начать лучше всего с удаления содержимого временных директорий.

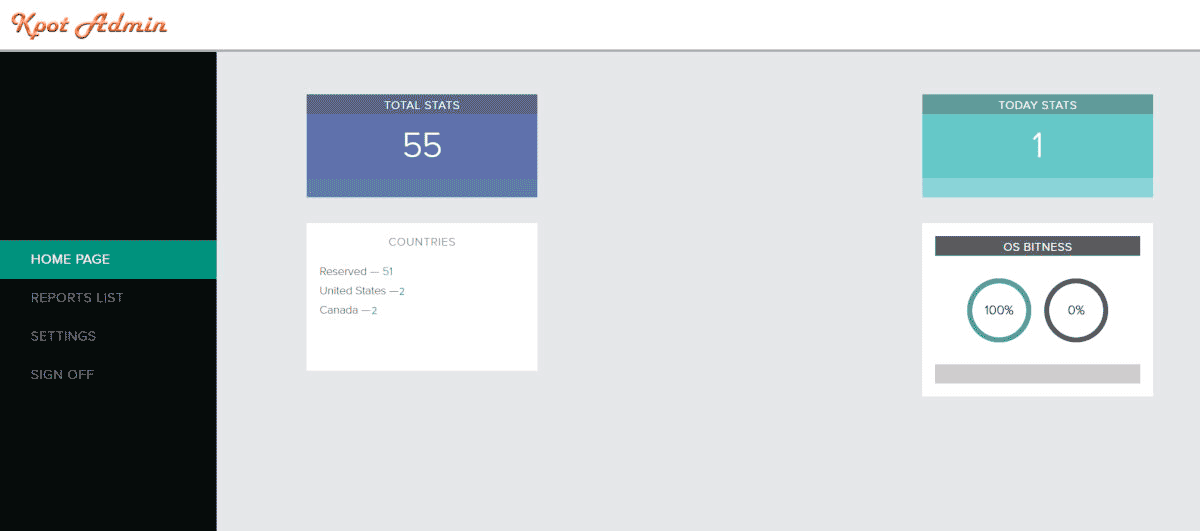

Kpot

Небольшой нерезидентный трой, размер бинарника которого в несжатом виде составляет чуть меньше 90 Кбайт. Написан на С/С++ с антиотладочными вставками на ассемблере, чем определенно напоминает Kratos. Троян умеет делать скриншоты, ворует кукисы, пароли и сохраненные данные автозаполнения форм из Chromium-based и Mozilla-based браузеров, из MSIE 6–11 вытаскивает только хранимые данные авторизации. При этом у «Мозиллы» с помощью TinySQL стилер парсит файлы key3.db и signons.sqlite, добывая пароли оттуда.

Kpot умеет воровать криптокошельки Bitcoin, Namecoin, Monero, Electrum, Ethereum и Bytecoin, учетки из мессенджеров Psi, Psi+ и Pidgin, переписку из Skype, файлы сессий из Telegram, голосового мессенджера Discord и клиента Battle.Net, файлы ssfn, config.vdf и loginusers.vdf из Steam, а также логины и пароли для соединения по FTP из FileZilla, WinSCP, wsFtp и Total Commander.

Одна из возможностей трояна — умение искать файлы по имени, размеру и маске, причем не только на локальных, но и на сетевых дисках — правда, в известной мне версии отдать ему такую команду из админки не представлялось возможным. Все, что нажито непосильным трудом, стилер упаковывает в .cab-архив и заливает на управляющий сервер.

Разработчик предусмотрел возможность загрузки и запуска с использованием loadpe исполняемого файла, ссылка на который указана в панели управления. В 32-разрядных версиях Windows бинарник запускается в контексте процесса, из которого он был вызван, а в 64-разрядных трой запускает командную строку и инжектит приложение в процесс cmd.exe.

После запуска стилер отсылает на управляющий сервер инфу о зараженном компьютере: версию операционной системы, данные об экранном разрешении, количестве ядер и типе процессора, объеме оперативной памяти, локальном времени и часовом поясе, а также сообщает IP-адрес сетевого интерфейса. Управляют трояном с использованием веб-панели.

Цена билда стилера на тематических бордах составляет 65 долларов, при этом трой не работает на территории СНГ: судя по всему, автор полагает, что принцип «нет пострадавших — нет заявлений» защитит и его самого, и пользователей этой софтины от преследования со стороны правоохранителей. Однако, как показывает практика (хотя бы тот же случай с разработчиком Kratos), это совершенно не работает.

Методы обнаружения Kpot

Во время работы трой создает в папке %TEMP% кучу файлов с именами, состоящими из десяти цифр, а впоследствии удаляет их. Выловить его вручную, если троя не поймал антивирус, довольно сложно, однако работу стилера можно увидеть с помощью анализатора трафика по общению с управляющим сервером. В одном из наиболее распространенных семплов C&C располагался по адресу seeyouonlineservice.com.

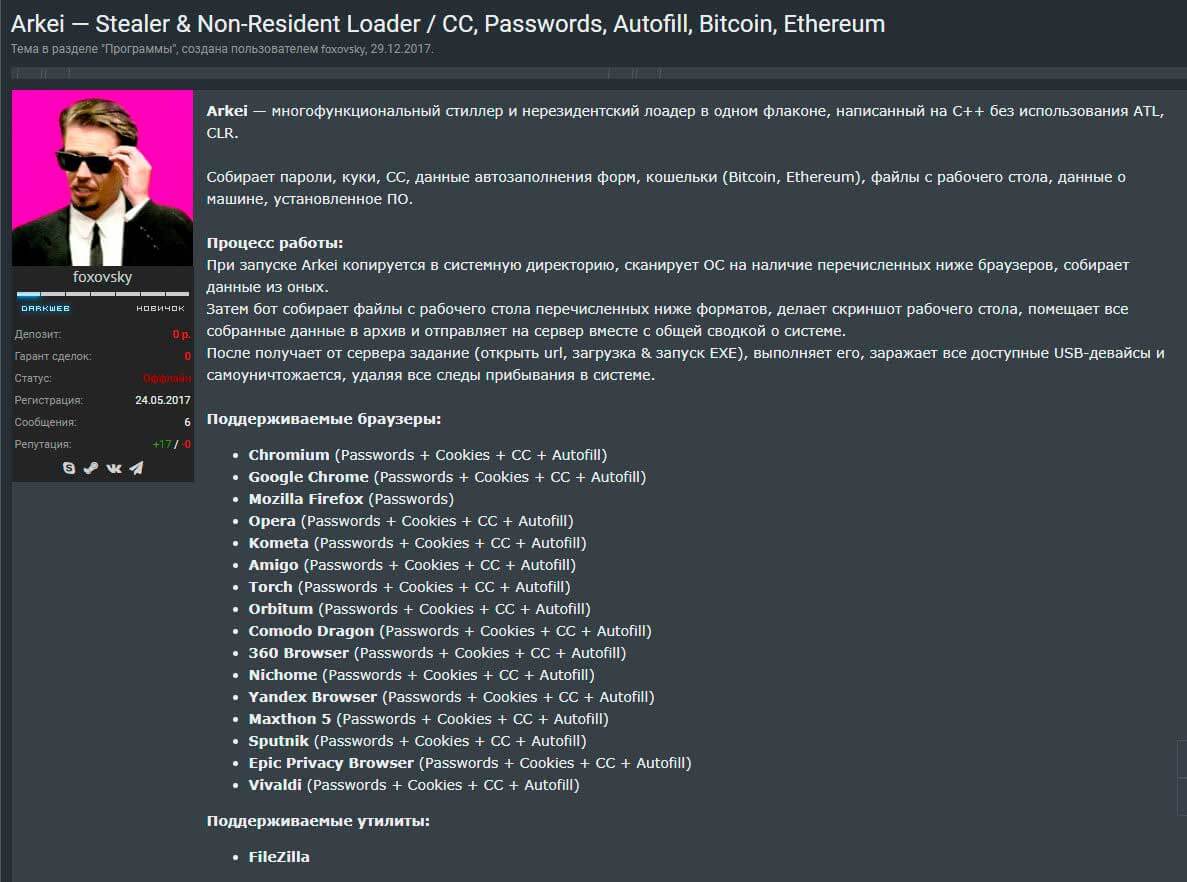

Arkei

Arkei — это один из самых распространенных на рынке коммерческих стилеров. Исполняемый файл занимает всего лишь 96 Кбайт, при этом троян реализует вполне стандартный для подобного софта набор функций. Среди них — отправка на управляющий сервер сведений об аппаратном и программном окружении, копирование файлов с рабочего стола, создание скриншота, сбор сохраненных форм, логинов-паролей, истории и cookies из браузеров (в списке поддерживаемых версий значится шестнадцать штук), кража кошельков Bitcoin и Ethereum, данных из FTP-менеджера FileZilla, а также скачивание и запуск на зараженной машине произвольного файла, который по команде из админки трой может прописать в автозагрузку, модифицировав реестр.

Для управления стилером в комплекте поставки предусмотрена веб-админка, а розничная цена трояна составляла 3000 рублей. С февраля 2019 года Arkei вроде бы перестал обновляться, однако проект, насколько мне известно, продолжает жить в ипостаси приватного стилера.

Методы обнаружения Arkei

Как и другие подобные трояны, Arkei копирует исполняемый файл в папку Local Settings\Temp текущего юзера, от имени учетки которого он запущен. Награбленное он сохраняет в папке %PROGRAMDATA%, создав там директорию с именем, содержащим последовательность из четырнадцати символов, а в ней — вложенную папку \files\. Там размещаются текстовые файлы с сохраненными паролями, историей браузера, кукисами и прочими данными. Трой неплохо детектируется основным антивирусами, многими — по упаковщику.

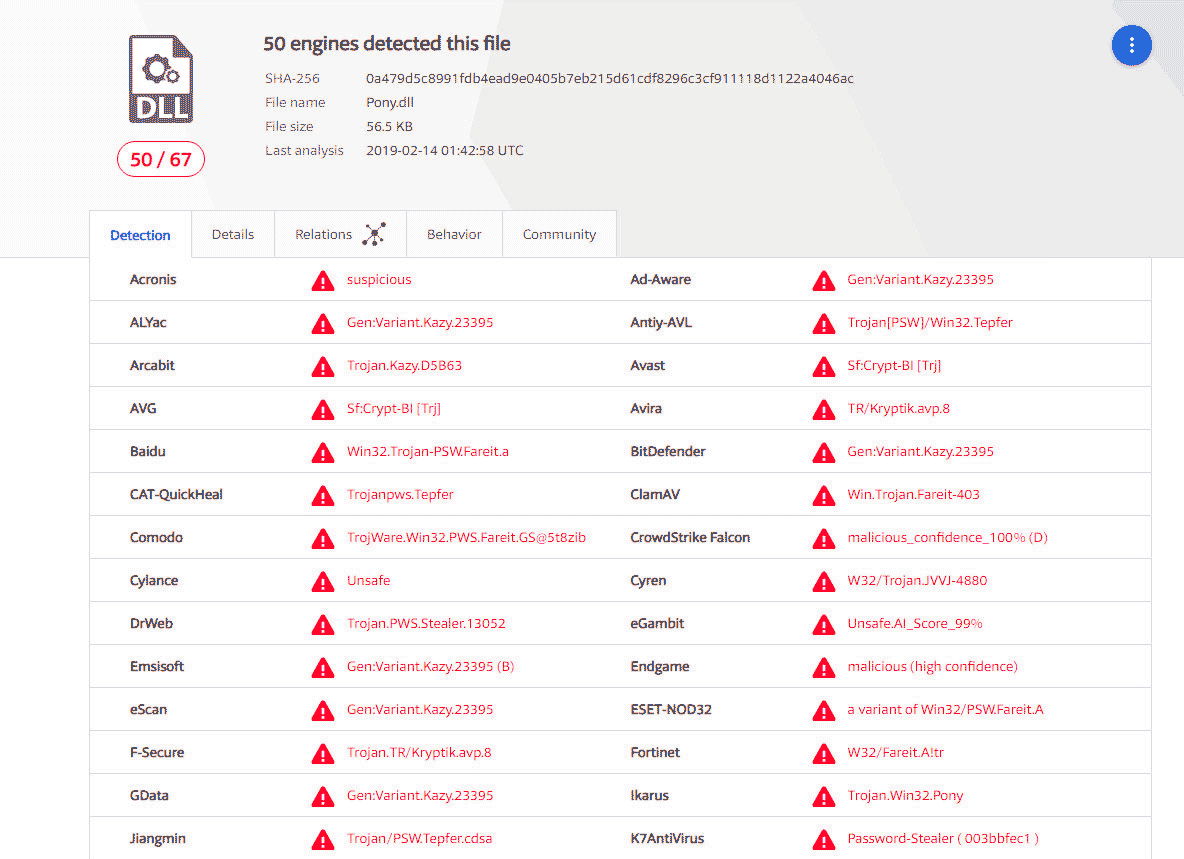

Pony

Этот стилер не пользуется столь же высокой популярностью у малварщиков, как его конкуренты, хотя на днях правоохранительными органами был задержан злодей, промышлявший созданием админок в том числе и для этого трояна.

Исходники Pony при определенном желании можно отыскать на GitHub. Трой умеет воровать информацию из браузеров, созданных на базе Chromium и Mozilla, кучи FTP-клиентов (в списке насчитывается несколько десятков) и почтовых клиентов PocoMail, IncrediMail, The Bat!, Outlook, Mozilla Thunderbird. Также он может тырить кошельки наиболее распространенных криптовалют. В общем, стандартный набор, никаких неожиданностей.

Методы обнаружения Pony

Невысокий спрос на «поньку» обусловлен, вероятно, в том числе и тем, что стилер доступен в паблике, а значит, приватности в нем ноль целых и примерно столько же десятых.

Антивирусы трояна знают, ценят и любят. Однако доступность исходников открывает перед понимающими людьми широкий простор для творчества.

Predator The Thief

Стилер со столь помпезным названием весит примерно 430 Кбайт, на интернет-базарах его можно купить за 2000 рублей. В комплект поставки входит билд трояна, админка, мануал по его настройке, гарантийный талон и наушники.

Вдобавок к стандартным функциям (создание скриншотов, похищение форм, паролей и истории из браузеров, сбор файлов с рабочего стола и из FTP-клиентов, а также получение сессий из Telegram) Perdator Predator умеет сохранять снимок со встроенной веб-камеры зараженного девайса, что бывает очень актуально, если злоумышленику вдруг придет в голову понаблюдать за своей бывшей. Данная функция, пожалуй, единственная интересная черта этого вредоноса.

Методы обнаружения Predator The Thief

Модификаций этого стилера в «дикой природе» гуляет множество, с большинством из них прекрасно знакомы все современные антивирусы. При запуске трой создает в папке C:\Documents and Settings\<USER>\Application Data\ файл с именем, состоящим из длинной шестнадцатеричной символьной последовательности, и запускает его с использованием schtasks.exe. Награбленное он хранит в папке %APPDATA%\roaming\ptst\.

Итого

Перефразируя классика, можно сказать, что все коммерческие стилеры похожи друг на друга, но каждый работает по-своему. Ассортимент таких программ очень широк, поэтому люди, промышляющие компьютерным шпионажем, всегда смогут найти что-то себе по вкусу. Важно лишь не забывать о том, что разработка, распространение и использование вредоносного ПО — это уголовное преступление, за которое действующим законодательством предусмотрена суровая ответственность. К сожалению, некоторые вспоминают об этом лишь тогда, когда становится уже слишком поздно.

Еще по теме: Обзор лучших мобильных шпионов