Мы уже рассказывали про перехват HTTP-запросов мобильного приложения. В этой статье покажу, как использовать Netsniff-ng и Wireshark для перехвата учетных данных.

Еще по теме: Перехват трафика по проводу

Что такое Netsniff-ng и Wireshark

Сетевой трафик — это ценный источник информации, позволяющий понять взаимодействие устройства в сети. Для анализа и мониторинга сетевого трафика широко используются различные инструменты, двуми из которых являются Netsniff-ng и Wireshark.

Netsniff-ng — это инструмент командной строки Linux, для анализа сетевого трафика и перехвата пакетов. Netsniff-ng полезен для поиска неполадок, обнаружения вредоносной активности и т.д. Утилита распространяется бесплатно.

Возможности Netsniff-ng:

- Перехват и анализ сетевых пакетов в реальном времени.

- Фильтрация и сортировка пакетов по различным критериям.

- Сохранение перехваченного трафика в файл PCAP.

- Анализ трафика по протоколам — TCP, UDP, ICMP и др.

Wireshark — популярный сетевой сниффер с открытым исходным кодом. Он позволяет перехватывать и анализировать пакеты данных, проходящие через сеть, и отображать подробную информацию о каждом пакете. Wireshark помогает сетевым администраторам и специалистам по безопасности получить представление о поведении сети и выявить потенциальные проблемы или угрозы безопасности.

Возможности Wireshark:

- Захват пакетов из локальной сети или из сохраненных файлов PCAP.

- Детальный просмотр содержимого пакетов по протоколам — TCP, UDP, IP, HTTP, DNS и многим другим.

- Фильтрация захваченных пакетов по множеству критериев.

- Анализ и поиск конкретной информации в пакетах — запросов, логинов, паролей и т.п.

- Статистика по захваченным пакетам и графики загрузки сети.

- Возможность сохранения перехваченного трафика.

- Поддержка расширений и плагинов для расширенного анализа.

Программа кроссплатформенная и работает под Windows, Linux, macOS, Unix.

Использование Netsniff-ng для перехвата учетных данных

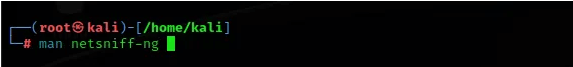

Netsniff-ng установлен в Kali Linux по умолчанию. Для получения подробной информации о Netsniff-ng, выполните команду:

|

1 |

man netsniff-ng |

Для просмотра различных параметров запуска Netsniff-ng:

|

1 |

netsniff-ng --help |

Чтобы запустить Netsniff-ng и перехватить сетевые пакеты на интерфейсе eth0, выполните команду.

|

1 |

netsniff-ng --in eth0 --out cybertechmaven.pcap |

Захваченные пакеты будут сохранены в выходном файле cybertechmaven.pcap.

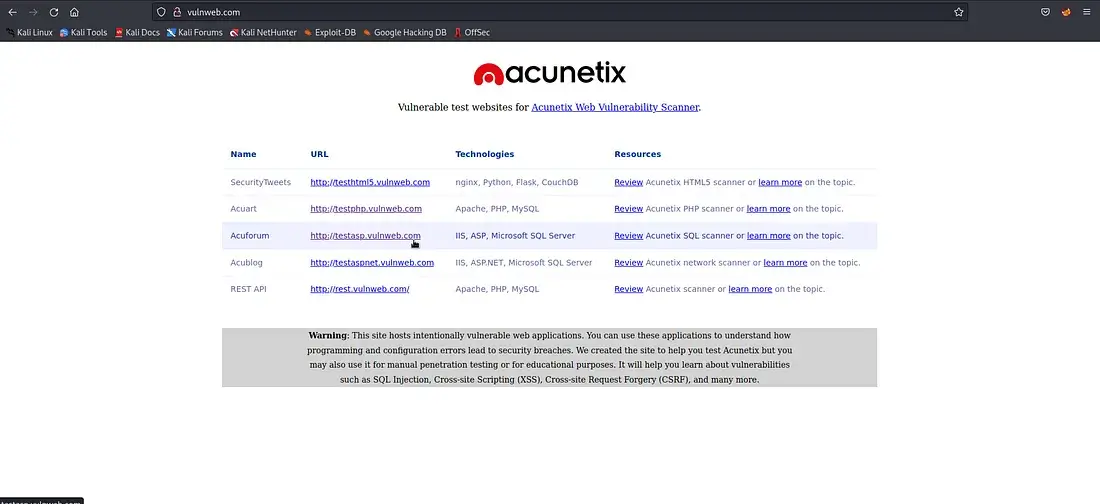

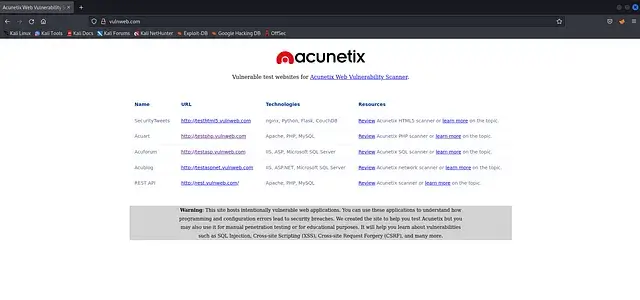

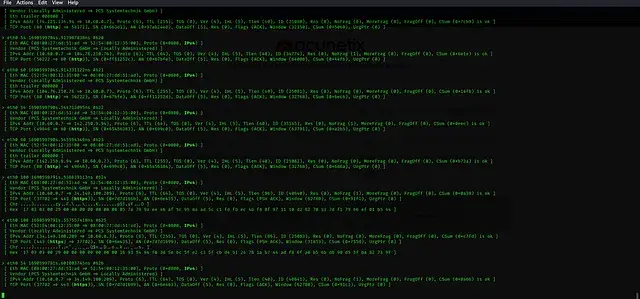

Открыв браузер и перейдя на какие-нибудь сайты, например Google и Vulnweb.com, вы увидите, как в терминале Netsniff-ng отображается сетевой трафик.

Кликните на ссылку Acuforum на странице Acunetix Vulnhub.

Перейдите на вкладку Login (Вход) в верхней части страницы.

Введите любое имя пользователя и пароль (в моем случае имя пользователя — cybertechmaven, а пароль — mypassword123) и нажмите кнопку Login (Войти).

Появится сообщение Invalid login (Неверный логин).

Задача состоит в том, чтобы перехватить пакет, содержащий введенные учетные данные.

Чтобы создать дополнительный сетевой трафик, я открыл другие сайты (Facebook и Google).

Остановите перехват пакетов с помощью сочетания клавиш Ctrl + C.

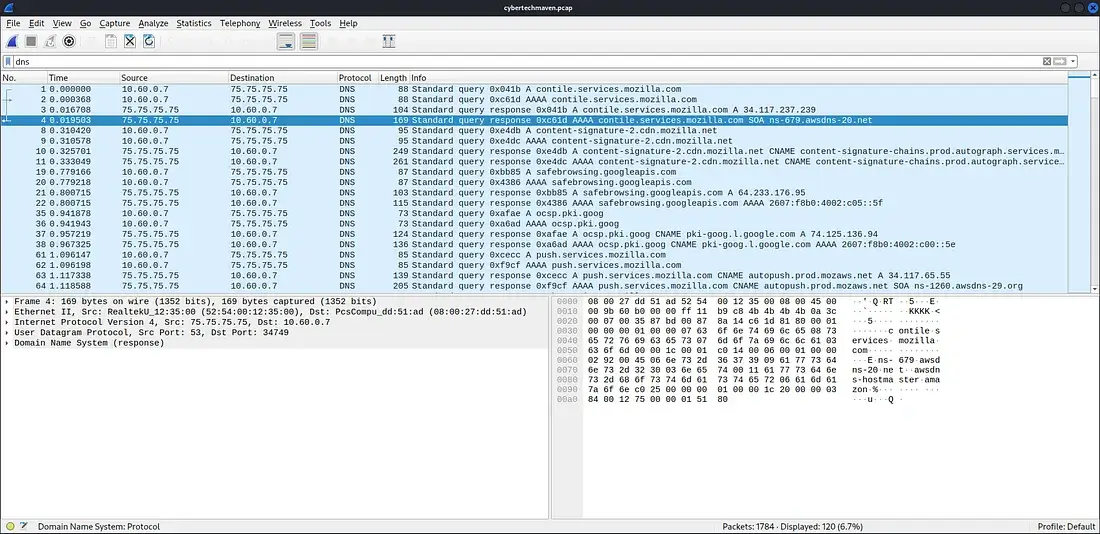

Мы перехватили 1784 пакетов.

Выполните команду ls, и вы увидите новый файл перехваченных и сохраненных данных — cybertechmaven.pcap.

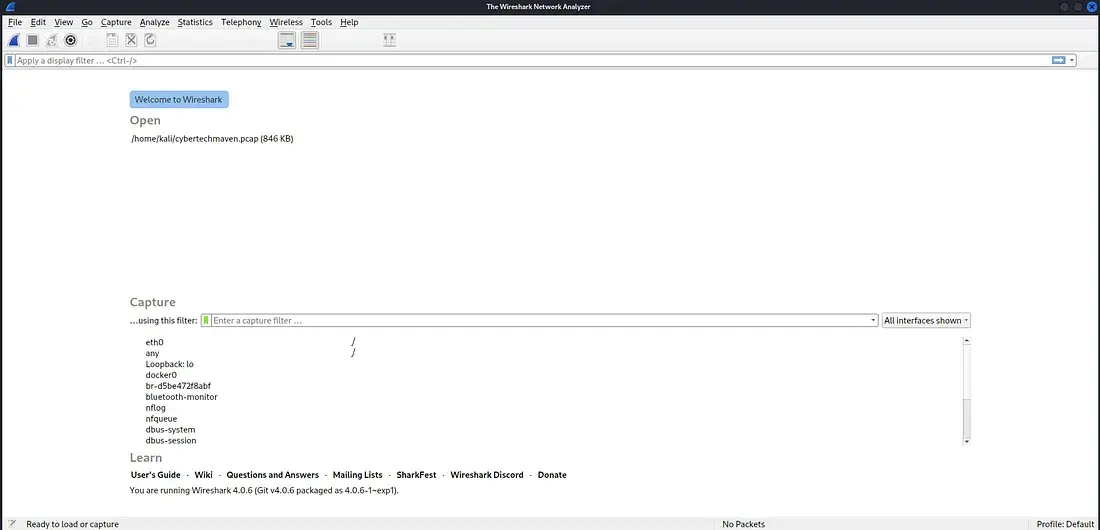

Теперь запустите сниффер Wireshark.

Перейдите в меню File (Файл) —> Open (Открыть) —> \home\kali —> cybertechmaven.pcap —> Open (Открыть).

Все пакеты, полученные от Netsniff-ng, можно открыть и анализировать в Wireshark.

Чтобы отфильтровать TCP-пакеты, просто наберите tcp.

Для отображения DNS-пакетов введите dns.

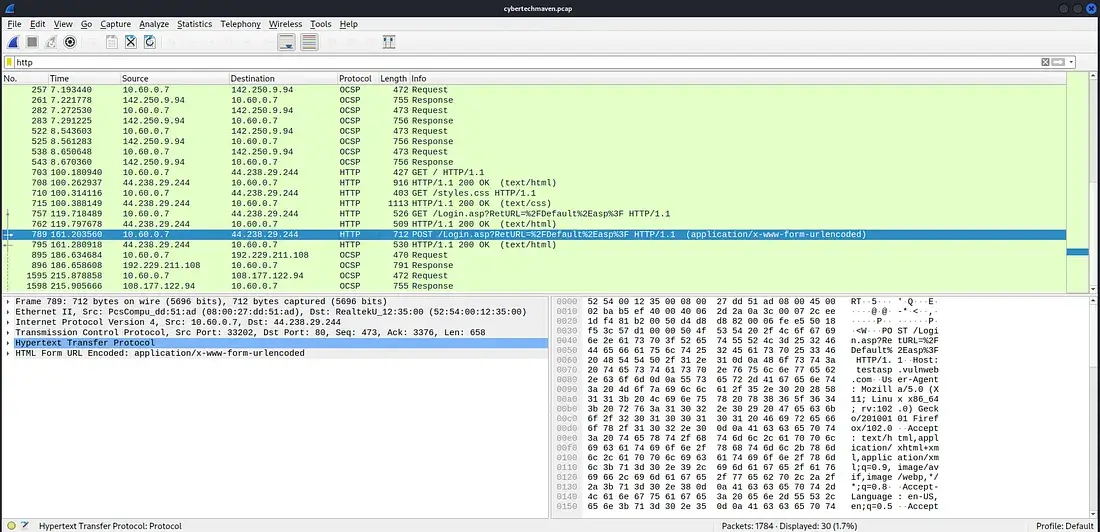

Чтобы найти учетные данные (имя пользователя и пароль), которые были перехвачены, необходимо отфильтровать HTTP-пакеты, набрав http. Мы ищем конкретный пакет — POST-запрос.

Пакет 789 — это POST-запрос, который нужно открыть. Дважды нажмите на пакете, чтобы открыть его.

Для просмотра учетных данных входа в систему из пакета, захваченного с помощью Netsniff-ng, просто нажмите на HTML From URL Encoded.

Заключение

Netsniff-ng и Wireshark — отличные инструменты. Как видите, использование этих инструментов для перехвата и анализа пакетов в локальной сети — не такое сложное дело.

ПОЛЕЗНЫЕ ССЫЛКИ:

- Перехват паролей Windows в локальной сети

- Перехват трафика Android-приложения в Burp и Frida

- Перехват изображений в локальной сети с помощью Driftnet

- Установка и использование Bettercap для перехвата трафика