За последние годы отношение к конфиденциальности личной жизни стало куда более серьезным. Хранение личной информации на серверах стало нормой; мир заполнился мобильными девайсами с GPS-приемниками и GSM-модулями, способными рассказать практически все об их владельцах; Эдвард Сноуден показал, насколько мы не защищены от слежки; правительства стран все больше вторгаются в нашу личную жизнь и контролирует каждое наше слово.

Напрашивается вопрос: можно ли в этих условиях остаться анонимным?

Анонимность и конспирация

Когда дело касается обычного домашнего компютера, вопрос анонимности решается элементарно. Последняя версия операционной системы с открытыми исходниками, open source браузер с отключенным JavaScript, Tor, смена MAC-адресов, замена Dropbox на личный Rsync-сервер, отказ от всех сервисов, требующих подтверждения личности, — вот, собственно, и все, что необходимо для сокрытия самого себя и обеспечения нормального уровня анонимности.

Ситуация со смартфонами гораздо сложнее. Данные устройства как будто бы сделаны для того, чтобы нас отслеживать, и делают они это постоянно, независимо от того, пользуемся мы ими активно или просто звоним. Современный смартфон сливает информацию по разным фронтам одновременно:

Синхронизация данных с серверами производителя смартфона и/или операционной системы. Тот же Android по умолчанию сливает на серверы Google наши контакты, информацию о местоположении, данные кредитной карты, намеченные события в календаре, фотографии, документы, созданные в Google Docs. Стоковые прошивки многих смартфонов остаются на связи с серверами производителя, а во многих случаях принуждают пользователя создать на их серверах аккаунт.

Открытые Wi-Fi-сети в Макдаках и прочих Сабвеях не предлагают никаких средств защиты трафика, так что он может быть легко перехвачен третьей стороной (да хоть самим админом).

Большое количество сторонних приложений не шифруют трафик и отправляют на удаленные серверы данные об устройстве и его владельце, даже не спрашивая последнего.

Сети стандарта GSM не обеспечивают средств аутентификации абонентов, позволяя любому желающему перехватить трафик с помощью базовой станции, приобретенной за 1000 долларов. А если тобой заинтересовались серьезные организации, то метод триангуляции позволит узнать твое местоположение с точностью до ста метров.

Внутри каждого смартфона находится встроенная миниатюрная и не побоюсь этого сказать засекреченная RTOS с закрытыми исходниками, о возможностях которой знает только производитель мобильного чипа и спецслужбы, с которыми данный производитель тесно сотрудничает. Нетрудно предположить, что такая ОС может выдать твое местоположение и отправить личную инфу кому надо.

В целом смартфон как сказал один мой хороший приятель — это просто решето, через которое течет все и всегда. К счастью, многие из его дыр мы таки можем залатать.

Смартфон под управлением Android и Cyanogenmod

Понятно, что бороться с утечками в смартфонах, основанных на проприетарных операционных системах, — занятие неблагодарное. Нет открытых исходников — нет доказательств отсутствия скрытых закладок. Чтобы получить хоть сколько-нибудь анонимизированный смартфон, нам понадобится гугло-фон.

И не просто гуглофон, а тот, для которого есть официальная версия последней прошивки CyanogenMod и открытые исходники ядра (стоковая прошивка или ядро Android-смартфона также могут содержать бэкдоры).

Когда эти требования будут выполнены, берем смартфон в руки, получаем root (как это сделать, мы писали много раз»Как легко получить Root права в Android?«), регистрируемся в Google play, устанавливаем приложение ROM Installer и прошиваем с его помощью CyanogenMod. Обязательно отказываемся от установки Google Apps. Их придется принести в жертву великому богу конфиденциальности.

После первой загрузки CyanogenMod предложит зарегистрировать или подключить аккаунт CM, а также включить отправку анонимной статистики. Разумеется, от выполнения этих процедур, следует отказаться. Далее приступим к начальной настройке прошивки. Идем в настройки и отмечаем следующие пункты:

- Беспроводные сети ==> Еще ==> NFC ==> Отключить.

- Безопасность ==> Блокировка экрана ==> PIN-код.

- Безопасность ==> Неизвестные источники.

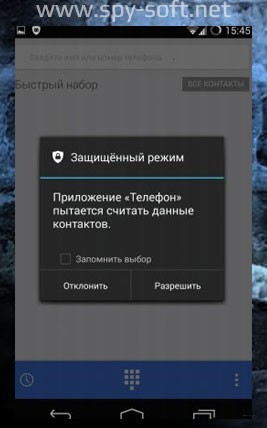

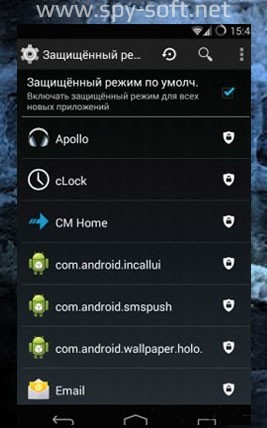

Ничего особенного, стандартные опции. Потом нам следует обезопасить себя от утечек данных из предустановленных приложений и софта, который будет установлен позже. В CyanogenMod для этого есть механизм Privacy Guard, который занимается обфускацией личных данных пользователя, подсовывая вместо них рандомные данные: случайно сгенерированное имя юзера вместо реального, случайные координаты и прочее. Чтобы его активировать, идем в Настройки Конфиденциальность потом Защищенный режим и включаем опцию Защищенный режим по умолчанию. Теперь он будет активироваться для всех устанавливаемых приложений.

Чтобы активировать Privacy Guard для стоковых приложений, нажимаем кнопку настроек сверху (три точки), отмечаем опцию «Системные приложения» и выбираем все приложения, кроме Trebuchet (это рабочий стол). По умолчанию Privacy Guard настроен таким образом, чтобы спрашивать юзера каждый раз, когда приложение пытается получить доступ к личным данным (это видно на скрине «Privacy Guard в действии»). Разрешать это действие стоит только в том случае, если такие данные ему реально нужны (например, телефон пытается прочитать адресную книгу).

F-Droid, Tor и Брандмауэр

Следующий шаг — установка F-Droid, Tor и настройка брандмауэра. Первый нам нужен по причине отсутствия Google play, а также любой его замены, которой мы могли бы доверять. В отличие от них, F-Droid содержит только открытый софт, что фактически дает гарантию безопасности софта. Приложений в репозитории F-Droid немногим больше 1100, но среди них есть практически все, что нужно, включая браузеры, твиттер-клиенты, рабочие столы, виджеты погоды и даже Telegram.

Orbot Tor (Tor для Android), в свою очередь, позволит нам оставаться анонимными при использовании Сети. Брандмауэр позволит заблокировать входящие соединения и перенаправить трафик всех установленных приложений в Orbot.

Сначала устанавливаем F-Droid. Для этого достаточно открыть сайт F-Droid со смартфона и скачать последнюю версию клиента. Запускаем его, находим приложение Orbot и устанавливаем. Далее переходим на страницу DroidWall со смартфона скачиваем APK-пакет и устанавливаем.

Теперь нам необходимо создать набор правил iptables для DroidWall (по умолчанию он умеет только включать/отключать доступ приложений к Сети). Можно было бы сделать это вручную, но ребята из проекта Tor уже все сделали за нас. Достаточно только скачать ZIP-архив, распаковать, подключить смартфон с помощью USB-кабеля и запустить инсталляционный скрипт:

Работает этот скрипт только в Linux и требует, чтобы был установлен Android SDK, а на смартфоне активирован режим отладки (Настройки О телефоне Семь тапов по пункту Номер сборки, далее Настройки Для разработчиков Отладка по USB).

Что делает скрипт?

-

- Добавляет инициализационный скрипт, который блокирует на этапе загрузки системы все входящие и исходящие подключения (во избежание утечек).

- Устанавливает скрипт для DroidWall, позволяющий перенаправить все подключения в Tor (с применением нескольких воркараундов для известных багов Tor).

- Блокирует все подключения извне.

- Устанавливает три скрипта, открывающих доступ к Сети в обход Tor для стандартного браузера, ADB и LinPhone. Первый может понадобиться, если есть необходимость войти в captive portal в открытых WiFi-сетях, второй для возможности удаленной отладки, третий нужен приложению LinPhone, реализующему SIP-клиент с зашифрованным каналом связи.

Когда все скрипты будут установлены, запускаем DroidWall, переходим в Меню Еще Установить сценарий и вводим в первом открывшемся поле строку . /data/local/firewall-torify-all.sh, нажимаем кнопку «ОК». Возвращаемся на главный экран и отмечаем галочками приложения, которые должны получить доступ к Сети (Orbot можно не отмечать, он и так получит доступ благодаря скрипту). Вновь открываем меню и выбираем пункт «Брандмауэр отключен», чтобы активировать файрвол.

Затем запускаем Orbot и следуем инструкциям, но ни в коем случае не включаем поддержку root; чтобы прописанные в скрипте правила работали правильно, Orbot должен работать в пространстве пользователя в режиме прокси. В конце нажимаем на кнопку в центре экрана, чтобы включить Tor. В статусной строке появится иконка Tor, а это значит, что теперь все данные пойдут через него.

Что мы не учли?

Описанная выше конфигурация дает возможность исключить практически все «традиционные» утечки данных. После включения смартфон будет отрезан от Сети ровно до того момента, пока не произойдет автозапуск DroidWall и Orbot. DroidWall, в свою очередь, отрубит от Сети любые приложения, которые мы предварительно не отметили галочками, а другие завернет в Tor.

На смартфоне нет ни одного левого приложения или скрытого в прошивке вредоноса, который смог бы отправить конфиденциальную инфромацию на удаленные серверы. Если такое приложение и будет установлено в систему, оно попадет под действие системы Privacy Guard, которая исключит любые утечки информации даже в том случае, когда в обычной ситуации они бы имели место. Если каким-то образом в системе заведется вредонос, он будет ограничен сразу по трем фронтам: SELinux отрежет возможность скрытого получения root, Privacy Guard не даст возможность слить важные конфиденциальные данные, DroidWall не даст возможность получить доступ к сети до тех пор, пока пользователь сам этого не захочет.

Остается открытым лишь один вопрос: как быть с бэкдорами в проприетарных компонентах и GSM-сетями. К моему большому сожалению, полностью защититься от данной угрозы пока невозможно: даже несмотря на присутствие SELinux, троян, зашитый в firmware, вполне может добыть доступ к данным в обход Android, принимая команды от злоумышленника путем GSM-команд. Впрочем, трафик, проходящий по сотовым сетям, таки будет защищен.

Заключение

Если вы помните, был такой фильм, «Джонни-мнемоник» с Кину Ривз в главной роли, рассказывающий о людях с имплантатами, которые могли переносить важные конфиденциальные данные. За такими людьми охотились не то что спецслужбы, а просто все, каждый хотел тот кусочек информации, который хранился в имплантате мнемоника. Их рвали на части и разрезали лесками, убивали, только для того, чтобы добыть секретную информацию. Сказка. Абсурд. Но почему-то уже такой знакомый.

В общем, берегите себя и свои личные данные. Сегодня это становится все сложнее.

Перезалейте зип архив с набором правил,ссылка не работает,спасибо

Запилил все по мануалу, долго мучался, несколько недель, а пока перебирал дрова к смартфону, систему рабочую свою убил даже. Но исполнил в итоге samsung galaxy 2 на 13м циане.

Но не работает велосипед!

При запущенном дроидволе не подключает ни к вифи ни к 3джи, а значки этих сетей, на строке состояния, отмечены восклицательным знаком.

Похоже на блокирование DHCP запросв. DHCP нужен для подключения к сети, если вы не готовы настроить статичные IP вручную. Чтобы рулить файрволами — надо разбираться в сетях. Это аксиома.

Всем привет! А что можно использовать кроме CyanogenMod?

Fly FS504 Cirrus 2

ОС: Android 5.1 Lollipop

На него просто нет CyanogenMod

В принципе альтернативы Cyanogen нет, но есть опенсорсный Paranoid Android.

К вопросу о геолокации и анонимности. Автор поста как в воду глядел про проприетарные RTOS и спецслужбы.

Просто наберите в поисковике: RRLP insecurity — и вы получите достаточно подробное описание за кого вас держат. А также почему GPS модуль в современных смартфонах часто подключен или реализован именно со стороны сотового модема, а не процессора с Android.

Вкратце, суть истории такова: хотя сотовая сеть всегда знает примерное положение телефна с точностью до соты (чтобы вообще передавать на него звонки и данные), но большому брату показалось что этого мало. И они захотели очень точное местоположение. Это называется RRLP и Enhanced 911. И конечно это установлено исключительно для вашей же безопасности, совсем как камеры в туалете.

Теперь сотовая сеть всегда может отправить запрос через этот самый RRLP, а мобила должна приложить усилия к максимально точному определению своих координат, которые и вернет сотовой сети. RRLP не подразумевает запрос согласия пользователя или что либо подобное. И является одной из причин по которой GPS модуль подключают к именно сотовому модему телефона, или встраивают в тот же чип — чтобы модем мог определить местоположение более точно. Вот такие вот терминаторы в нашем скайнете водятся.

Workaround: сложно, для простых смертных — разве что выключить телефон совсем. Эксперты могут попробовать выборочно деактивировать только сотовый модем, если они уверены что архитектура их телефона позволяет реально по факту выключить модем, оставив работать все остальное. Можно также саботировать работу GPS, например отпаяв его антенну, но тогда и вы GPS’ом пользоваться не сможете. Обидно, да? Конечно можно взять внешний GPS, но он будет слать свой BT MAC в эфир, что тоже не очень хорошо для параноика. По сути этот вопрос до конца не закрыт и для широких народных масс решения нет.

Сделал все как описано в статье, но теперь у меня вылетает err_name_not_resolved, помогите куда копать за печеньки плиз!

Подскажите какую модель гуглофона лучше использовать для даного эксперимента ?

Статью не помешало бы и обновить. Проект CynongenMod закрыт уже года так 2 назад, сейчас актуальны opensource прошивки такие как LineageOS(основана на cynongenmod), Restracrion Remix(основана на lineage имеет более расширенный функционал). Я настоятельно рекомендую попробовать их по очереди и сделать свои выводы.

Заходите на официальный сайт этих проектов смотрите поддержку ваших устройств, если там не найдете, то можете полазить по форуму 4pda или англоязычном xda, там любители своим трудом «пилят» unofficial прошивки под устройства, которых нет в списке. Очень будет хорошо, если прошивка все таки будет с официального сайта/репозитория, так как в ней исключены все возможные баги и недоработки, а в кастоме, поверьте они бывают всегда, так как всё таки эта прошивка делается не целью заработать бабла, а любителями и проекты держутся на одних только пожертвованиях, но чего ведь только не сделаешь ради святого анона в сети..

Функционал таких прошивок вас явно удивит, это именно то что нужно настоящему хакеру-сисадмину, полный контроль над всем и все эти плюсы с лихвой покрывают мелкие косяки с багами, которые девелопы старательно фиксят.

Горите в аду гуглятники с отсылом набираемого текста, скриншота экрана и всевозможных телеметрий. Отныне призываю всех сносить сток прошивки и удалять к херам гуглосервисы.

Нахпрена тогда вообще пользоваться смартфонами?! У меня 3 штуки обычных кнопочных мобилки.

Zip-архив не работает. Пожалуйста, обновите.

Droidwall и zip с скриптом не пашут, где взять ещё можно?