Содержание

В статье «Где зарегистрирована почта» я рассказывал про полезные сервисы, позволяющие определить на каких сайтах был использован адрес электронной почты. Сегодня мы продолжим тему сетевой разведки и рассмотрим новую версию инструмента GHunt, которая позволяет найти информацию о владельце элеронной почты Gmail.

Еще по теме: Как пробить пользователя Telegram

Как используя GHunt узнать информацию о владельце Gmail

GHunt позволяет пробить почту Gmail. В настоящее время он ориентирован на OSINT (сетевая разведка), но инструмент развивается и появляются другие векторы использования.

Возможности GHunt:

- Запуск и работа в терминале.

- Использование дополнительных модулей.

- Использование библиотеки Python.

- Полностью асинхронная работа.

- Экспорт результатов в формате JSON.

- Браузерное расширение для облегчения авторизации.

Далее рассмотрим два варианта установки GHunt:

- Установка GHunt в Google Cloud Console

- Установка GHunt na Linux

Установка GHunt в Google Cloud Console

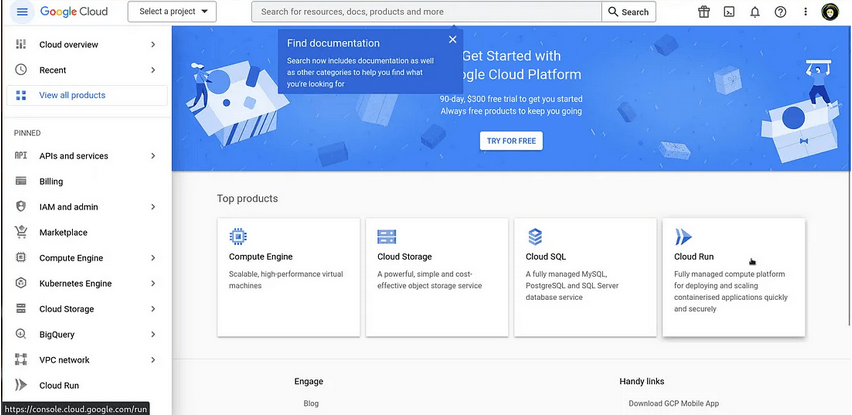

Перейдите в облачную консоль Google.

|

1 |

https://console.cloud.google.com/ |

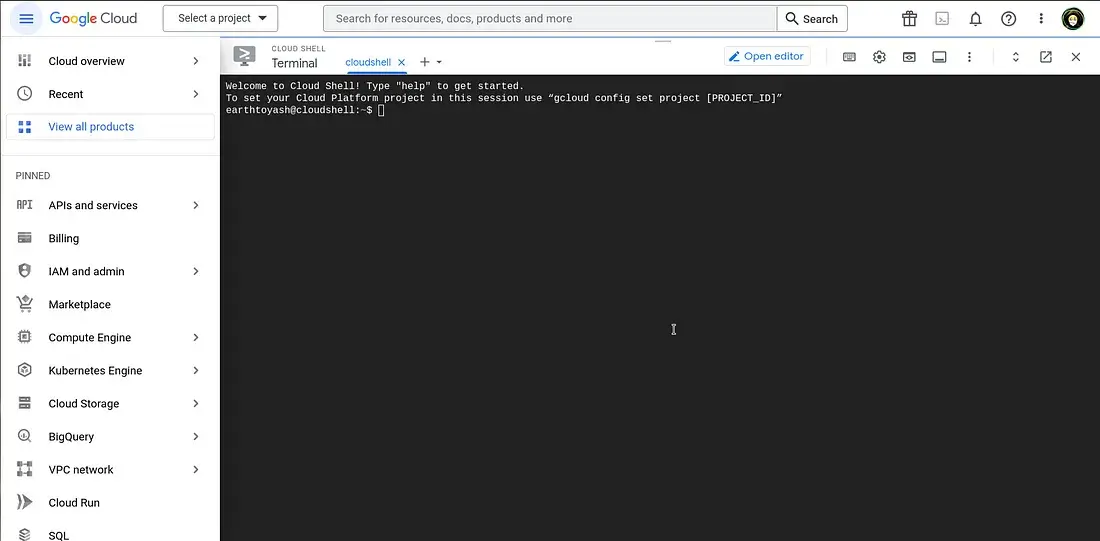

Чтобы запустить терминал, кликните по значку в правом верхнем углу.

Поздравляем, вы только что развернули свой первый облачный терминал Google. Если у вас нет работающей машины с Linux, Cloud Console позволит выполнить все приведенные ниже команды.

Установка GHunt na Linux

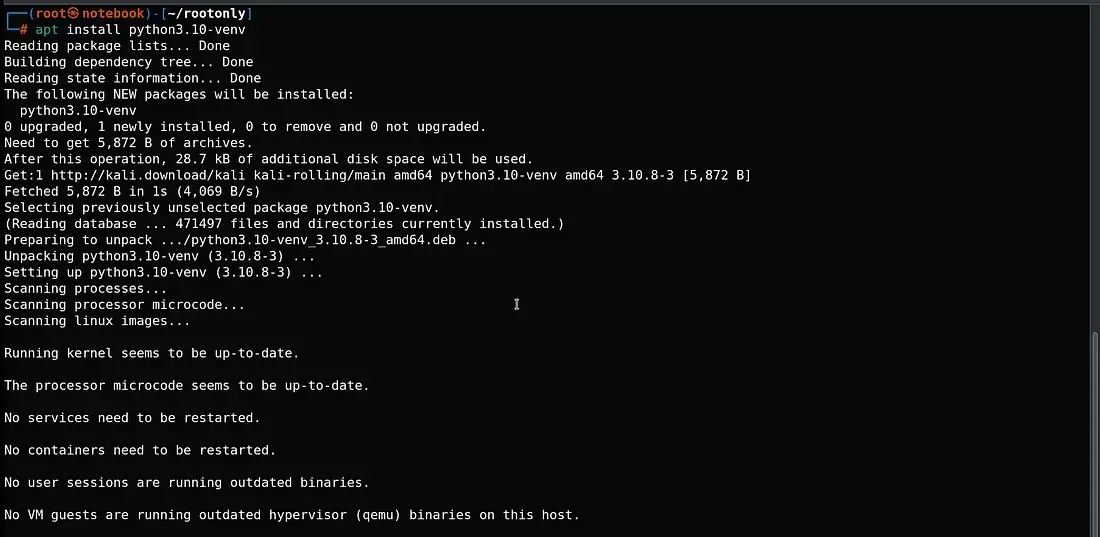

Установите Python:

|

1 |

sudo apt-get install python3.10-venv |

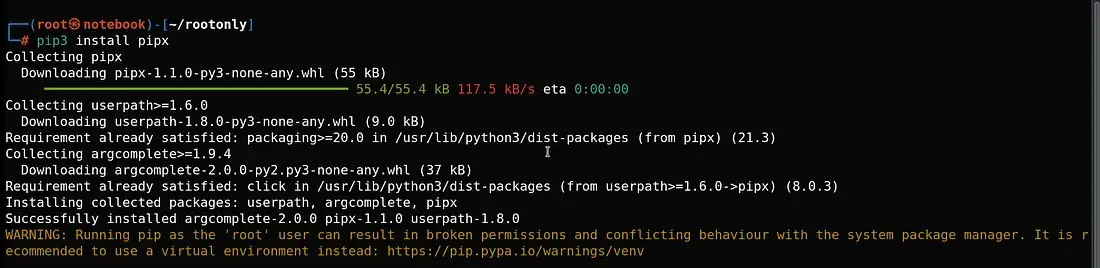

Установите Pipx:

|

1 |

pip3 install pipxwould |

|

1 |

pipx ensurepath |

Python и pipx установлены и настроены.

Чтобы установить Ghunt, выполните команду:

|

1 |

pipx install ghunt |

Инструмент установлен, можно перейти к настройке.

Установка Ghunt Companion

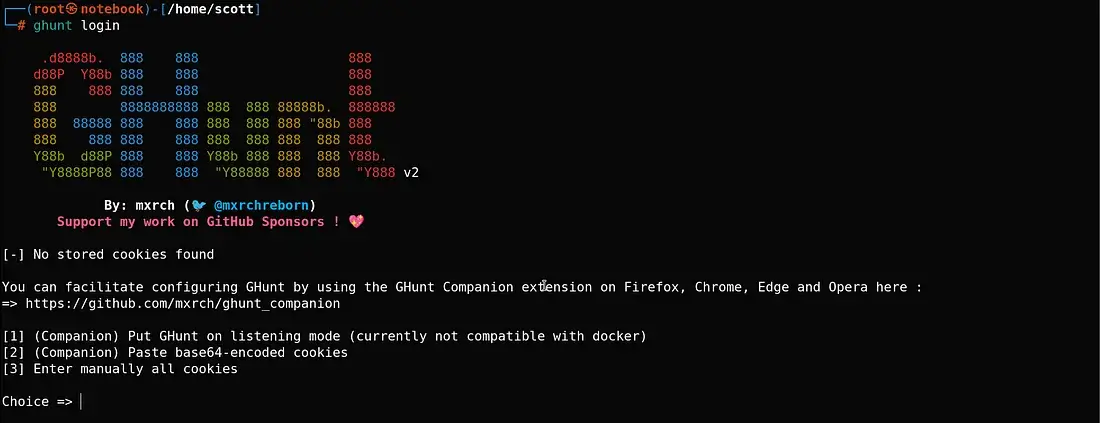

Для начала работы, выполните команду:

|

1 |

ghunt login |

Для взаимодействия с Google нужны файлы cookie.

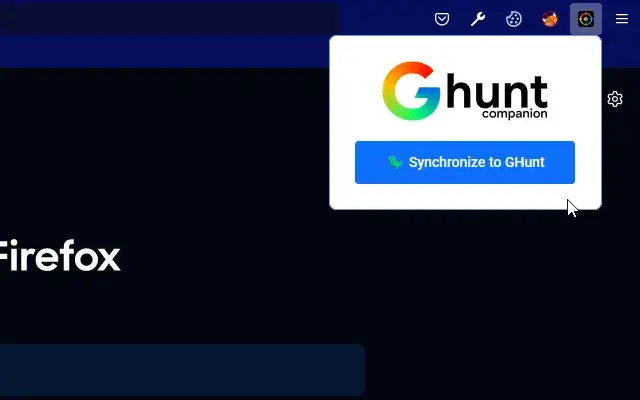

Чтобы получить файлы cookie, необходимо установить браузерное расширение Ghunt Companion. Можно сделать и в ручную, но так легче.

Установите Ghunt Companion в зависимости от используемого браузера (Firefox, Chrome).

Для работы с Ghunt Companion рекомендую использовать левую почту Gmail.

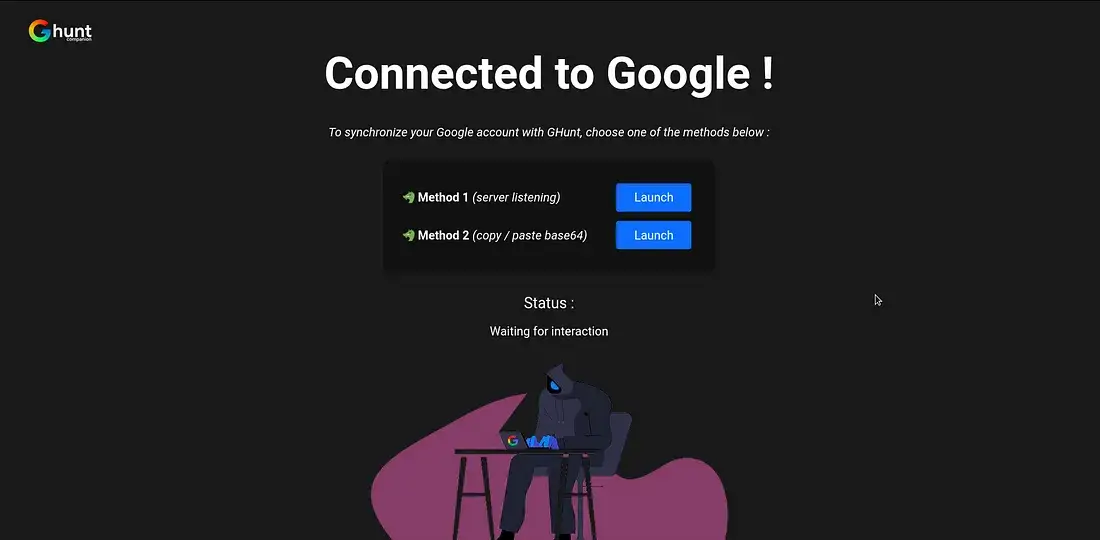

После установки расширения нужно предоставить доступ, для этого войдите в свою учетную запись Google —> Extensions (Расширения) —> Synchronize to Ghunt (Синхронизировать с Ghunt) —> Yes (Да).

После этого вы будете перенаправлены на страницу, где сможете получить файлы cookie.

Нажмите Method-2 (Метод-2), и файлы cookie будут автоматически скопированы в буфер обмена.

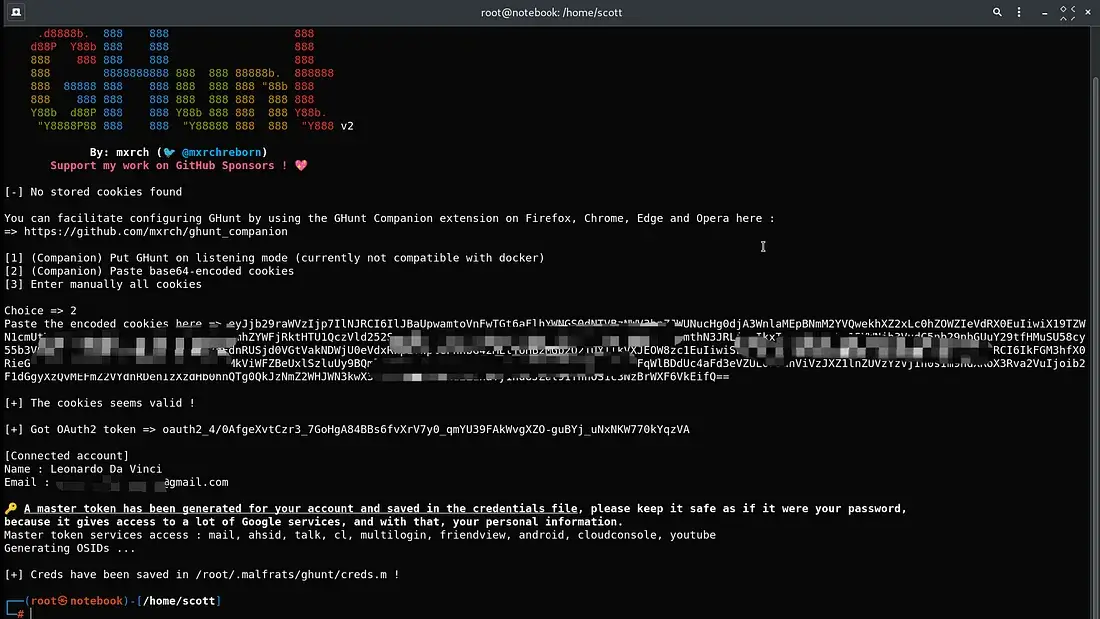

Теперь вернитесь в терминалу, выберите вариант 2 и нажмите Enter. Вставьте куки, чтобы завершить настройку Ghunt.

Поздравляю с успешной установкой и настройкой Ghunt.

Сохраните мастер-токен в безопасном месте, его местоположение указано в последней строке.

Как пробить Gmail

Теперь попробуем найти информацию по Gmail.

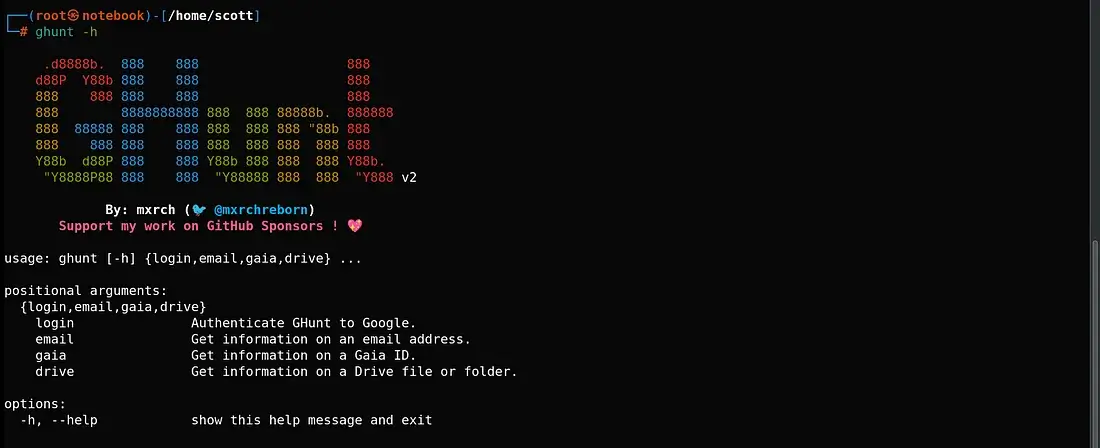

Чтобы вывести список всех модулей:

|

1 |

ghunt -h |

Синтаксис Ghunt:

|

1 |

ghunt [login,email,gaia,drive] [адрес электронной почты] |

- login — авторизовать GHunt в Google.

- email — получить информацию об адресе электронной почты Gmail.

- gaia — получить информацию о Gaia ID (ID аккаунта к которому привязан номер телефона).

- drive — получить информацию о файле или папке на Google Диск.

Чтобы пробить Gmail выполните команду:

|

1 |

ghunt email [candy123@gmail.com] |

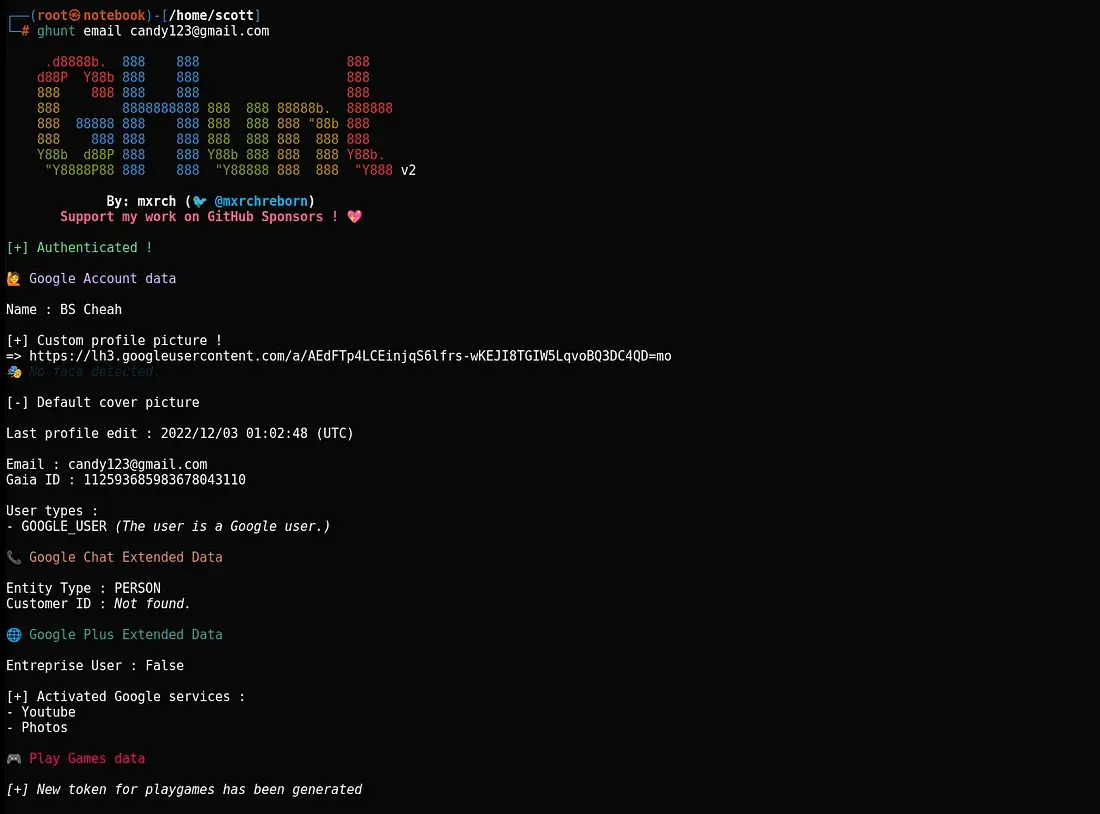

На скрине видно, как пробив случайной почты Gmail смог найти информацию о владельце.

Количество и качество информации зависит от целевого пользователя. Если владелец почты был активным, оставлял оценки и рецензии на Google Картах, имел канал YouTubu и активно пользовался сервисами Google, тогда информации будет больше.

GHunt онлайн

На днях японцы выкатили онлайн версию GHunt. Не знаю сколько проживет сайт, но пока работает.

Заключение

Подводя итоги, могу с уверенностью сказать, что GHunt — отличный и пожалуй лучший инструмент для пробива Gmail. Спасибо разработчикам!

Если вас интересует тема сетевой разведки, рекомендую посетить раздел OSINT.

ПОЛЕЗНЫЕ ССЫЛКИ: