Содержание

Смартфон — персональное устройство, которое всегда с нами. Смартфон знает о нас даже то, что мы можем не знать о себе сами. Пускать туда посторонних — хороший шанс получить длительную головную боль или осложнения с законом.

Еще по теме: Как вычисляют преступников по телефону

Мы искренне верим, что право на частную жизнь должно оставаться неприкосновенным и может нарушаться в исключительных случаях и только по решению суда. Деловую или туристическую поездку за границу мы таким исключительным случаем не считаем.

Защищать приватность частной жизни законными методами — ваше полное и неотъемлемое право, но реализовывать его за вас никто не будет. Если не хотите, чтобы в вашу личную жизнь лезли посторонние, вам придется сориентироваться в законах и воспользоваться доступными легальными методами защиты от вторжения.

Досмотр телефона на границе

Мы когда-то рассказывали про безопасность андроид, и признали мобильную операционную систему от Google наименее безопасной. Соответственно, если у вас смартфон на Android, то для его защиты вам придется хорошенько поработать.

Защита личной информации на Андроид

Первое и самое главное — защита от физического извлечения данных. Пограничник имеет полное право потребовать для досмотра любой предмет из вашего багажа или личных вещей.

Получив в руки смартфон на Android, пограничники могут просто воспользоваться сервисным режимом (EDL, режимы 9006/9008 для Qualcomm, LG UP для смартфонов LG и так далее) для доступа к информации. И знаете, что самое интересное? В 85% случаев этого будет вполне достаточно: согласно последним данным, всего около 15% устройств на Android использует шифрование раздела данных.

Если у вас возникла мысль, что на границе не найдется квалифицированного специалиста для извлечения информации из устройства, вынужден вас немного огорчить: современные решения позволяют проделать все даже уборщице. Анимированные инструкции с картинками, что и в какой последовательности нажимать на телефоне и куда втыкать шнурок, появляются прямо на экране компьютера. Впрочем, устройство у вас можно и конфисковать (прецеденты были), после чего данные извлекут уже в спокойной обстановке. Мораль? Включите, наконец, родную функцию шифрования Андроид!

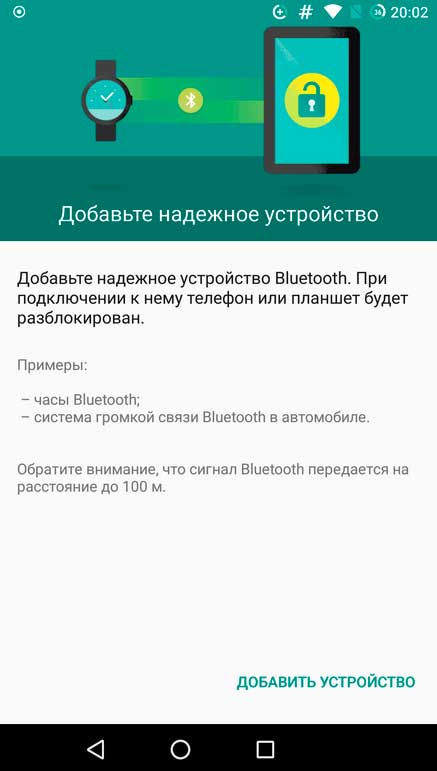

В Android доступны многочисленные небезопасные способы разблокировки, объединенные общим названием Smart Lock. Если, к примеру, вы пользуетесь фитнес-трекером или часами и настроили разблокировку при наличии соединения Bluetooth с этим устройством — дальше можно не читать.

Также нет никакой силы, которая могла бы помешать пограничнику сфотографировать ваше лицо (очередной камень в сторону Smart Lock). Во многих моделях сомнения вызывает и надежность разблокировки с помощью датчика отпечатков пальцев. Вывод: отключите Smart Lock и убедись, что разблокировать телефон можно только PIN-кодом, желательно — сложным.

В отличие от iOS, где в резервную копию попадает практически все, но сам бэкап можно раз и навсегда защитить паролем, в Android бэкапы создаются или в облаке, или через ADB. В резервные копии попадает довольно ограниченное количество данных; зашифровать их при этом нельзя. Впрочем, маркеры аутентификации (токены) от многих популярных мессенджеров и социальных сетей в бэкапы прекрасно попадают, так что этот момент необходимо иметь в виду.

Сам бэкап в Android создается предельно просто: достаточно разблокировать телефон, включить режим разработчика, подключить телефон к компьютеру и выдать соответствующую команду. Скорее всего, если вас убедят разблокировать телефон, будет проделана именно эта процедура.

Если с вашего телефона снимут резервную копию через ADB, в нее могут попасть:

- пароли от Wi-Fi-сетей, системные настройки;

- фотографии, видео и содержимое внутренней памяти;

- установленные приложения (APK-файлы);

- данные приложений, которые поддерживают резервное копирование (включая маркеры аутентификации).

Помимо прочего, в смартфонах Android царь и бог — компания Google. Google собирает огромное количество данных, которые передаются прямо на сервер. Если от вас потребуют предоставить пароль от учетной записи и пограничнику в нее удастся войти (к примеру, если у вас до сих пор не настроена двухфакторная аутентификация), сам телефон будет уже не нужен: в вашей учетке Google есть всё и даже немножко больше.

Что с этим делать?

Удалить учетную запись Google с телефона перед посадкой в самолет и залогиниться в свежесозданную. К счастью, в отличие от iPhone, это действие не потребует от вас сбрасывать телефон. Да, и не забудь почистить данные приложений — как минимум контакты, фотографии, Google Maps и данные браузера Chrome. Хвосты, скорее всего, останутся, но если устройство не вызовет подозрений, то более подробного исследования может и не быть.

А что делать с фотографиями?

Если вам необходим в поездке доступ к вашей библиотеке фото и видео, но держать их в самом устройстве вы не хотите, то вам снова доступны варианты с облаком (подсказка: приложение Dropbox можно с телефона и удалить) или скрытым вложенным контейнером на компьютере. В конце концов, фотографии можно хранить и в Google Photos той учетной записи, которую вы собираетесь удалить с телефона перед поездкой (только имейте в виду, по умолчанию туда попадают уменьшенные и «оптимизированные» файлы).

Наконец, пользователям с кастомным рекавери (TWRP) доступен вариант создания зашифрованной резервной копии раздела данных, который также можно сохранить во вложенном контейнере на компьютере. Его последующее восстановление — дело нескольких минут. Впрочем, и пересекать границу с «голым», ненастроенным устройством — плохая идея: в глазах пограничника вы будете выглядеть очень подозрительно.

Досмотр телефона: игра с бекапами

Как это ни странно, смартфон без актированного шифрования может сильно облегчить пересечение границы. Все дело в том, что современные смартфоны, вышедшие с завода с Android 6.0+ на борту, обязаны шифровать данные и зачастую хранят ключ шифрования в хардварном модуле TEE (Trusted Execution Environment). С одной стороны, это хорошо, с другой — это препятствует возможности сделать/восстановить полный бэкап системы с помощью TWRP.

А вот если шифрование отключено и возможность сделать бэкап есть, у вас появляется возможность очень ловко обвести досматривающих вокруг пальца. Суть метода: вы устанавливаете на смартфон кастомный рекавери TWRP, перегружаетесь в него, делаете nandroid-бэкап разделов system и data (они содержат саму ОС и ваши данные/приложения соответственно), извлекаете бэкап со смартфона (он хранится в каталоге TWRP на карте памяти) и сохраняете его, ну, например, в Dropbox.

Затем вы сбрасываете смартфон до заводских настроек, привязываете его к левому аккаунту, устанавливаете несколько приложений, вводите несколько неважных паролей в браузер — в общем, создаете видимость активно используемого устройства. А затем вновь перезагружаетесь в TWRP, и опять делаете бэкап, и вновь сохраняете его в облако.

В результате у вас получится два бэкапа: в одном будет ваша основная система, во втором — потемкинская. Все, что вам останется сделать, — восстановить второй, подставной бэкап перед поездкой, пройти через границу, а затем восстановить основной. При этом все ваши настройки, софт и все остальное вплоть до расположения иконок на рабочем столе сохранится в первозданном виде.

Защита личной информации на iOS

В целом защитить iPhone будет проще, чем смартфон на Android. Но обо всем по порядку.

Вы уже определился со стратегией? Если вы собираетесь грудью стать на защиту своих данных, у вас есть несколько вариантов.

Во-первых, вы можете задать длинный (состоящий из шести цифр или буквенно-цифровой) пароль, после чего просто выключить телефон. Вскрыть его будет совершенно невозможно, пока вы не сообщите этот пароль. А вот если ваш iPhone оборудован датчиком отпечатков пальцев и вы забыли выключить телефон перед пересечением границы, то пограничнику будет достаточно приказать вам приложить палец к сканеру, чтобы разблокировать устройство. Такой способ разблокирования устройств не требует каких-то особых ордеров или разрешений со стороны правоохранительных органов. Поэтому — выключайте телефон!

Пограничник может «попросить» вас разблокировать телефон паролем. Если это именно просьба (request в официальной терминологии), то у вас есть право вежливо отказаться. Запирать вас никто не станет (но могут возникнуть другие последствия). А вот если это приказ (order), то выбора у вас не будет. Но именно приказать ввести или сообщить пароль пограничник может только при наличии «обоснованных подозрений», в исключительных случаях. В то же время разблокировку по отпечатку и пограничники, и полиция могут (тут снова «серая зона») проводить в оперативном порядке. Иными словами, врать нельзя, сопротивление тоже бесполезно. Что остается?

Во-вторых, перед поездкой вы можете сбросить устройство и настроить его заново, используя свежий Apple ID. Такое устройство не стыдно предъявить пограничнику. После пресечения границы просто подключаетесь к Wi-Fi, сбрасываете телефон еще раз и восстановливаетесь из облачного бэкапа (разумеется, такой бэкап у вас должен в принципе иметься, а беспроводное соединение должно быть быстрым, стабильным и разрешать передачу нескольких гигабайт данных).

Обратите внимание на важный момент с двухэтапной аутентификацией Apple: для авторизации в собственный Apple ID вам придется иметь при себе второй фактор аутентификации (например, SIM-карту с доверенным телефонным номером, на который вы сможете получить SMS с одноразовым кодом). Если вы не продумаете это заранее, вы сможете оказаться отрезанным от собственной учетной записи и данных в iCloud.

Если вы берете с собой компьютер, то бэкап можно создать и локально, на скрытом контейнере в формате TrueCrypt или одного из его «наследников». Сам контейнер можно спокойно предъявлять для анализа и даже сообщать пароль — определить наличие скрытого диска невозможно. Впрочем, тема вложенных криптоконтейнеров заслуживает отдельной статьи; развивать ее здесь мы не станем. (Пароль от бэкапа не забудьте!)

Если вы не хотите идти на принцип или сбрасывать телефон из-за мизерного (0,08%) шанса его досмотра, рассмотрите другие варианты.

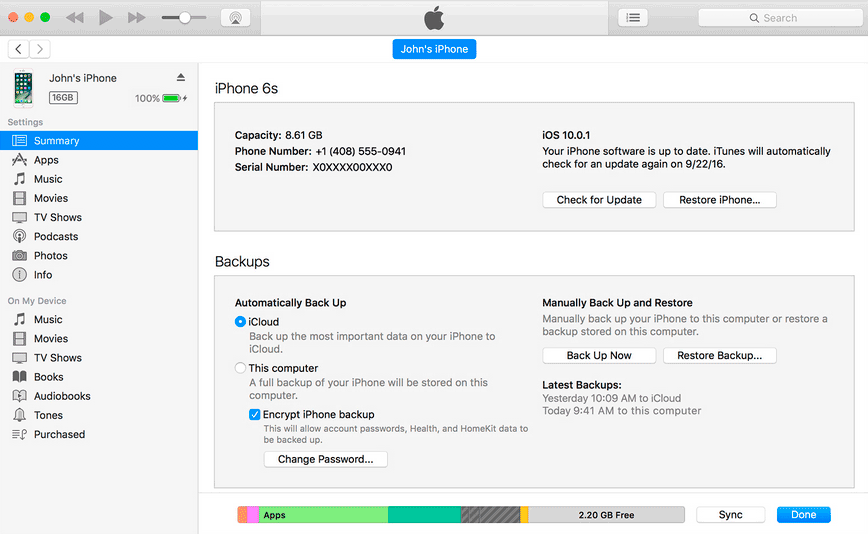

Если у вас iPhone с последней версией iOS, а jailbreak вы не ставили, то вам повезло: снять физический образ устройства невозможно. Единственный способ анализа, доступный пограничникам, кроме запуска приложений на телефоне вручную, — снять резервную копию через iTunes или специализированное приложение (Elcomsoft iOS Forensic Toolkit или подобное). Противодействовать этому тоже очень легко: достаточно заранее озаботиться установкой пароля на резервные копии. Для этого запустите iTunes и активируйте опцию Encrypt iPhone backup:

Далее нужно будет указать пароль:

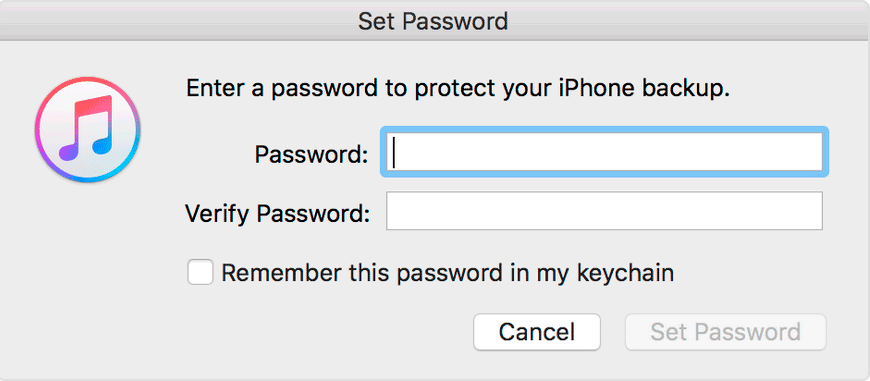

Что указывать в качестве пароля?

Рекомендуем сгенерировать длинный случайный сложный пароль из 10–12 знаков, включающий в себя все возможные вариации букв, цифр и специальных символов. Сгенерируй, распечатай на бумажке, установи в телефон. Бумажку спрячьте дома, с собой не берите. Если вас попросят сообщить пароль от резервной копии, объяснитие, что офлайновыми бэкапами вы не пользуетесь, поэтому в целях безопасности пароль был задан длинный и случайный, к запоминанию не предназначенный. Поскольку в повседневной жизни этот пароль не нужен, такой сценарий вполне вероятен.

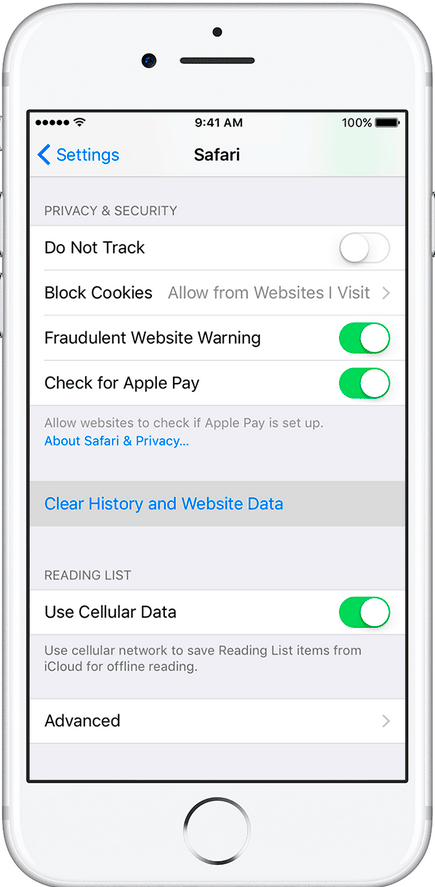

Хотите защитить свои пароли? Выключите keychain и iCloud Keychain на телефоне. Пароли будут удалены с устройства и не подтянутся из облака, пока вы в явном виде не активируете iCloud Keychain. Аналогичным образом удаляется история браузера и поисковых запросов:

До недавних пор эти действия не защитили бы вас в полной мере, так как Apple хранила удаленную историю браузера на своих серверах в течение неопределенного времени. После того как компания «Элкомсофт» выпустила приложение, извлекающее удаленные записи, в Apple спохватились и дыру закрыли.

Впрочем, история браузера все равно будет храниться в iCloud как минимум две недели после удаления. Чтобы окончательно «прибить хвосты», потребуется отключить синхронизацию данных с облаком (вы всегда сможете вновь ее подключить после пересечения границы). О том, как это сделать, — в официальном KB:

В облаке могут храниться и резервные копии устройства. Однако механизмы доступа к облачным данным регулируются уже другими законодательными актами, и в момент пересечения границы данные из облачных бэкапов сейчас не извлекаются. Успокоить внутренний голос и выключить облачные резервные копии (а также удалить уже созданные) вы можете, но практического смысла в этом немного.

Наконец, вы можете полностью отключить iCloud. Впрочем, делать это мы не рекомендуем — как минимум с выключением iCloud вы теряете защиту от кражи iCloud Lock и Find My Phone.

Юридические методы противодействия

На сегодняшний день офицер-пограничник имеет право попросить соискателя на въезд в США разблокировать устройство и передать его для анализа. В некоторых случаях (обоснованные подозрения, попадание в список потенциально опасных или нежелательных лиц) офицер имеет право потребовать разблокировать устройство.

Разницу между «просьбой» и «требованием» неподготовленному, уставшему от длительного перелета и, возможно, спешащему на пересадку пассажиру уловить трудно, но тем не менее она есть.

Проигнорировать приказ не получится, последствия могут быть очень неприятными. А вот просьбу (request) можно вежливо отклонить; если получится аргументировать отказ — тем лучше. Да, вас могут не впустить в страну, и да, вас могут задержать на неопределенное время, но с точки зрения американского закона вы пока не совершили преступления.

Выводы

Нужно понимать, что на стороне пограничников если не право, то возможность интерпретации закона в свою пользу, грубая физическая сила и методы принуждения, которыми они не стесняются пользоваться. Применение методов принуждения год от года только растет.

С точки зрения собственной безопасности возражать пограничникам не стоит. Также не стоит лгать, хитрить и изворачиваться: все это приведет к дополнительным осложнениями и без того острой ситуации. Гораздо эффективнее будет воспользоваться комплексом технических методов защиты, которые мы описали в этой статье.

Помните: нельзя извлечь из смартфона то, чего на нем физически нет, а любой пароль от вас можно получить, было бы желание.

Взять Нокия 3310+симку двоюродной бабушки племянницы соседа по гаражу, , цифровой фотоаппарат, деньги. Всё…

Как же так госпада? Даже наши собственный карманные помощники стучат на вас! Задумывайтесь над безопасностью своих данных, господа! Нельзя позволить властям превратить мир в антиутопию, где каждый шаг пользователя жёстко контролируется вплоть до личной жизни!

Искал по запросы «проверка телефона на границе» и очень рад, что попал на эту статью. Огромное спасибо!

стало очень актуально в сентябре 2022